Lazarus-gruppen, den beryktede hackinggruppen med bånd til den nordkoreanske regjeringen, bruker angivelig et nytt rammeverk for skadelig programvare for flere plattformer, kalt MATA, for å målrette bedriftsnettverk rundt om i verden. Lazarus gruppen har vært aktiv i mange år, de først fått verdensomspennende oppmerksomhet for hacking Sony Films i 2014 og deretter for å være bak 2017 WannaCry ransomware angrep. Men de har vært rettet mot land i langt lengre tid enn det. Finansielle organisasjoner i land som India, Mexico, Sør-Korea, Vietnam, Chile har vært målrettet i det siste, samt regjeringen, media og teknologi sektorer. Dette avanserte MATA malware framework er det nyeste verktøyet Lasarus brukes til å målrette ulike enheter.

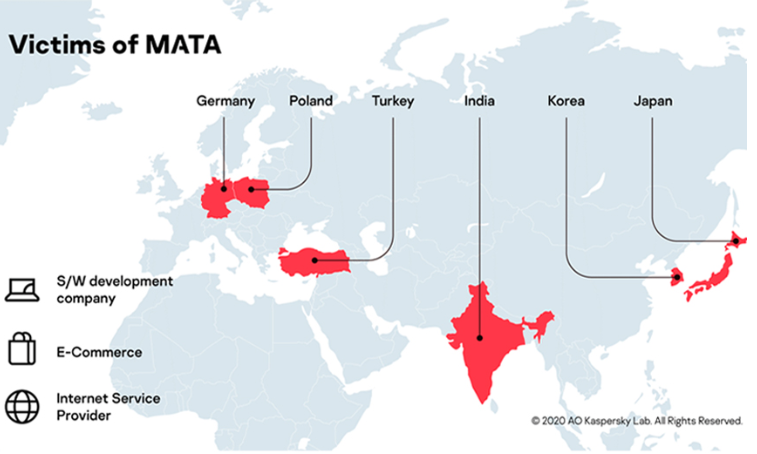

MATA ble nylig oppdaget av Kaspersky Labs Global Research and Analysis Team, og det ser ut til at det ble brukt til å angripe bedriftsenheter i land som Tyskland, Polen, Tyrkia, India, Korea og Japan. Målrettede selskaper inkluderer en programvareutvikling og en e-handel selskaper, samt en Internett-leverandør.

«Basert på vår telemetri, har vi vært i stand til å identifisere flere ofre som ble smittet av MATA rammeverket. Infeksjonen er ikke begrenset til et bestemt territorium. Ofrene ble registrert i Polen, Tyskland, Tyrkia, Korea, Japan og India. Videre kompromitterte skuespilleren systemer i ulike bransjer, inkludert et programvareutviklingsselskap, et e-handelsselskap og en Internett-leverandør,» sa Kaspersky.

MATA malware framework ble brukt i forsøk på å stjele kundedatabaser

MATA malware framework Har mange funksjoner som kan utføre en rekke forskjellige ondsinnede aktiviteter på en infisert enhet, og kan målrette mot Windows, Linux og macOS operativsystemer. Når du utfører et angrep, kan ondsinnede aktører bruke MATA til å manipulere filer og systemprosesser, injisere DLL-filer og opprette HTTP-proxyer.

Ifølge Kaspersky, som ga ut en omfattende report om dette, mata-relaterte gjenstander ble først brukt rundt april 2018. Det ble aggressivt brukt til å infiltrere bedriftsenheter over hele verden.

– De første gjenstandene vi fant knyttet til MATA ble brukt rundt april 2018. Etter det, skuespilleren bak denne avanserte malware rammeverket brukte det aggressivt å infiltrere bedriftens enheter rundt om i verden,» Kaspersky rapport sier.

Mens de fulle intensjonene til Lasarus bare kan gjettes, er det ganske klart at en av deres interesser er kundedatabaser. Kaspersky la merke til at i ett tilfelle der MATA og dets plugins ble distribuert, prøvde de ondsinnede aktørene som opererte den å finne offerets database og utføre flere databasespørringer for å stjele kundelisten, selv om det ikke er kjent om de var vellykkede. Distribuere ransomware kan også være en av sine formål, som det ble brukt til å infisere et offer med VHD ransomware i ett bestemt tilfelle.

Kaspersky har knyttet MATA til Lazarus gruppe basert på unike orchestrator filnavn som også ble lagt merke til i versjoner av Manuscrypt trojan, som er kjent for å være et verktøy som brukes av nordkoreanske hackere.

«Videre bruker MATA globale konfigurasjonsdata, inkludert en tilfeldig generert økt-ID, datobasert versjonsinformasjon, et hvileintervall og flere C2-er og C2-serveradresser. Vi har sett at en av Manuscrypt varianter (ab09f6a249ca88d1a036eee7a02cdd16) deler en lignende konfigurasjonsstruktur med MATA rammeverket,» Kaspersky lagt.

Kaspersky forventer at skadelig programvare vil utvikle seg i fremtiden.