Nyttår bringer oss en ny type ransomware kalt Ransom32 . Dette ville ikke være så bemerkelsesverdig om ikke for en ting: Ransom32 er den første av sitt slag, fordi det er basert på Javascript. Det ondsinnede programmet bruker NW.js-plattformen, noe som gjør det til en cross-OS ransomware. Så langt har det bare målrettede Windows-operativsystemer, men som enkelt kan endres som NW.js rammeverket gjør det mulig å bli skrevet for Mac OS X og Linux. Dette rammeverket er også ansvarlig for å gi ransomware med mer kontroll over det berørte systemet og slik at JavaScript kan fungere på nesten samme måte som slike programmeringsspråk som C ++ og Delphi.

Et annet problem med det skadelige programmet er at det selges som en tjeneste. Ransom32 kan lastes ned fra en underjordisk TOR-nettside av alle som har en Bitcoin-adresse. Den såkalte kjøperen trenger ikke å betale noe for den kjørbare, men utviklerne av ransomware ta en 25% kutt av alle løsepenger betalinger som sendes til kjøperens Bitcoin adresse. Når en bruker registrerer seg for malware, han presenteres med en Affiliate Console, som viser statistikk over distribusjonskampanjen inkludert Installs, Lockscreens, Paids, og Betalt BTC. Konsollen inneholder også en innstillingskonfigurasjonsdel, hvor affiliaten kan angi mengden Bitcoins som skal bli spurt fra databrukere, velg om den infiserte datamaskinen skal låses, og så videre. Når affiliaten laster ned den tilpassede versjonen av parasitten, kan han starte distribusjonen.

Krypteringsprosessen starter kort tid etter at trusselen infiltrerer datasystemet. Den skadelige filen går inn i systemet i form av en 22 MB RAR-fil som selv trekker ut og legger til flere filer i mappen C:UsersUserAppDataRoaming Chrome Browser. Det skaper også en snarvei i Chrome oppstartsmappen kalt Service, som gjør at ransomware å starte automatisk hver gang brukeren slår på PCen. Snarveien i seg selv er koblet til en chrome .exe-fil, som faktisk er en NW.js-pakke som inneholder Javascript-kode som krypterer filene som er lagret på datamaskinen. Hvilke typer filer som kan påvirkes av krypteringen inkluderer JPG, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat og mange flere.

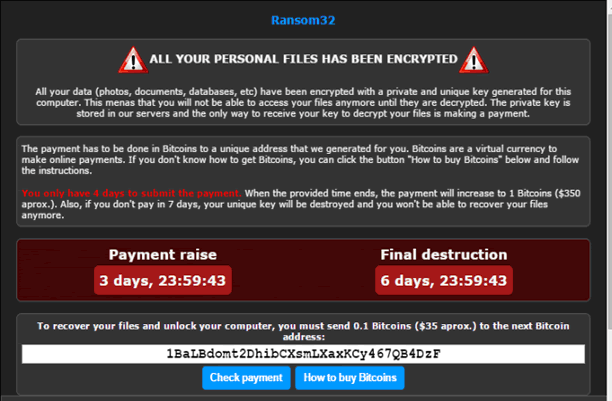

Når malware er gjort med kryptering, det viser en melding på skrivebordet. Denne meldingen informerer brukeren om at hans data er kryptert, og at for å få det tilbake, må han kjøpe en privat krypteringsnøkkel. Brukeren får en frist på 4 dager før betalingsbeløpet økes, og en frist på 7 dager før nøkkelen ødelegges. Standardspråket for meldingen er engelsk, men det kan også presenteres på spansk. Skjermen tilbyr også muligheten for å dekryptere en fil gratis for å bevise at filene faktisk kan gjenopprettes.

Dessverre, for øyeblikket er det ingen mulige alternativer for å dekryptere filene på noen annen måte, annet enn å gjenopprette dem fra sikkerhetskopiering. Derfor er det så viktig å ha sikkerhetskopier av dine mest relevante data. Vi oppfordrer deg også til å være mer forsiktig på nettet, spesielt når du laster ned filer på PCen, og å ha en kraftig malware forebygging og fjerning verktøy installert og oppdatert til enhver tid.