Med Internett-tilkobling som gadgets blir mer og mer vanlig, er det viktig å huske på at de fortsatt er relativt ny, og dermed er ikke så sikre som de bør være. Feilene vil bli oppdaget og korrigert mange ganger før, trenger du ikke å bekymre deg om noen tar seg av dem til å skade deg på noen måte.

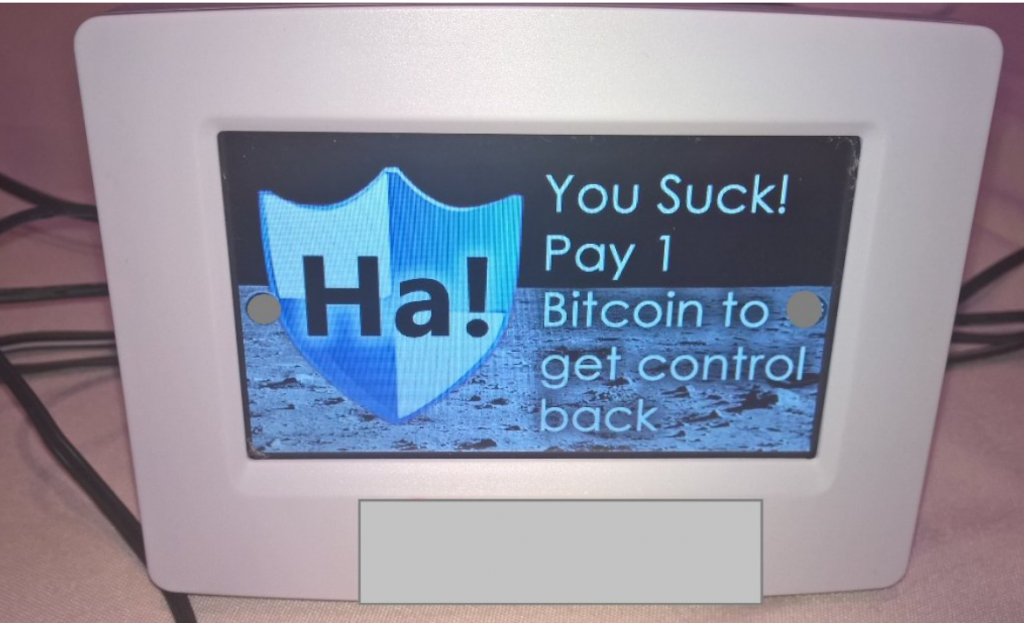

Et fint eksempel på dette skjedde i fjor, under en DEF CON security conference. To hvite lue hackere viste hvordan en smart termostat kan bli til et mareritt. I to dager, klarte de å infisere enheten med Ransomware. Og en løsepenge som trengs for å bli betalt for å gjenopprette enheten funksjonalitet. Det er ikke nødvendigvis noe du bør bekymre deg, men muligheten for at noen er i stand til å kapre din Internett-tilkoblede enheten er fortsatt ganske skremmende. De to security forskere som hacket termostaten ikke faktisk ønsker å skade noen, de ønsket bare å vise hvordan noen Internet of Things enheter som ikke har enkle sikkerhetstiltak som er implementert.

«Vår intensjon var å trekke oppmerksomhet til den dårlige sikkerheten i mange innenlandske IoT enheter. Også for å øke bevisstheten i security research samfunnet at det er ikke alt om software hacking. Maskinvare hacking er ofte en enklere vektor,» forskerne forklarer i sin blogg post.

Hvordan virket det

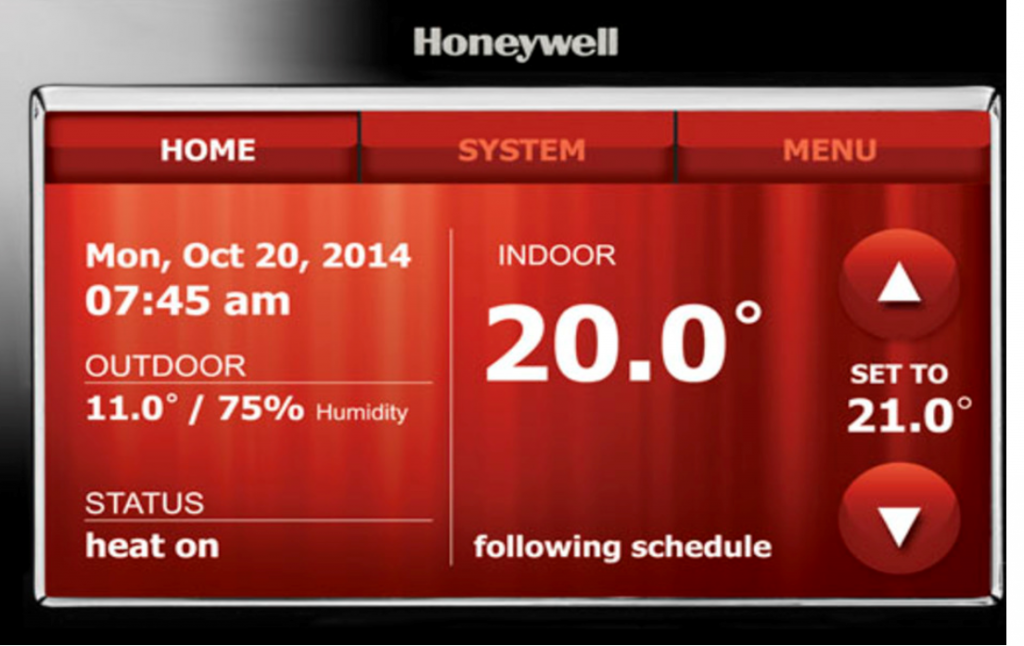

De to forskerne, Andrew Tierney og Ken Munro, tok fordel av et sikkerhetsproblem i en termostat og infisert med Ransomware. De ønsker ikke å avsløre som selskapets termostat de klarte å hacke fordi på den tiden hadde de ennå ikke er blitt kontaktet selskapet med sine funn.

Så hva Ransomware ville gjøre det ville låse ut brukerne, slik at de ikke kan forandre noe, må du endre varme til 99 grader og til slutt, ber om en PIN-kode. PIN ville endre hver 30 sekunder, slik at brukeren ville ha en vanskelig tid å gjette det. Det bestemt Ransomware ble opprettet for å be for 1 Bitcoin for å låse opp enheten.

«Vi fikk kommandoen injeksjon av SD-kortet, så det var en lokal angrep. Med roten, kan du sette av alarmen (og angi frekvensen svært høyt) og kan varme og kult på samme tid,» Tierney explained to Info Security Magazine. Det betyr ikke at det er umulig å få det til å fungere uten fysisk tilgang til enheten. Termostaten som ble brukt var å kjøre en versjon av Linux, hadde en LCD-skjerm, og et SD-kort. SD-kortet var der, slik at brukere kan lage sin egen oppvarming tidsplaner, last opp bilder tilpasset og skjermsparere. Hvis brukere har lastet ned en ondsinnet app eller et bilde på SD-kortet, malware ville kjøre på enheten.

«Forskerne fant at termostaten ikke egentlig sjekk hva slags filer som det var å kjøre og kjøre. I teorien, ville dette gi en ondsinnet hacker å skjule skadelig programvare inn i et program, eller det som ser ut som et bilde og lure brukere til å overføre det på termostaten, noe som gjør det kjøres automatisk», Hovedkort reports.

Ikke lett å trekke av et angrep

Forskerne ikke si at det ville være en enkel angrep til å trekke seg, men brukere å laste ned noe som er skadelig på sine termostater er ikke utover realms av muligheten.

«Denne øvelsen var i ferd med å demonstrere et problem og oppmuntre industrien til å fikse det. Vil ondsinnede aktører gjør dette i fremtiden? Kanskje, men vi håper at IoT industrien har løst disse problemene måte før angrepene bli en realitet,» forskere sier.