Den beryktede TeaBot trojaneren er tilbake i Google Play-butikken etter å ha klart å omgå Googles sikkerhetstiltak. TeaBot er en kjent trojaner som kan fange opp SMS-meldinger og påloggingsinformasjon, slik at malware-operatører kan få tilgang til / stjele e-post, sosiale medier og til og med bankkontoer. Trojaneren i seg selv er ikke noe uvanlig, da alle funksjonene er ganske standard. Det som gjør at TeaBot skiller seg ut er distribusjonsmetodene. I stedet for å spre seg via de vanlige metodene som e-post, tekstmeldinger, ondsinnede nettsteder, etc., er TeaBot kjent for å spre seg ved hjelp av dropper-apper. Disse appene er laget for å virke legitime bare for å levere en ondsinnet nyttelast en gang på en enhet.

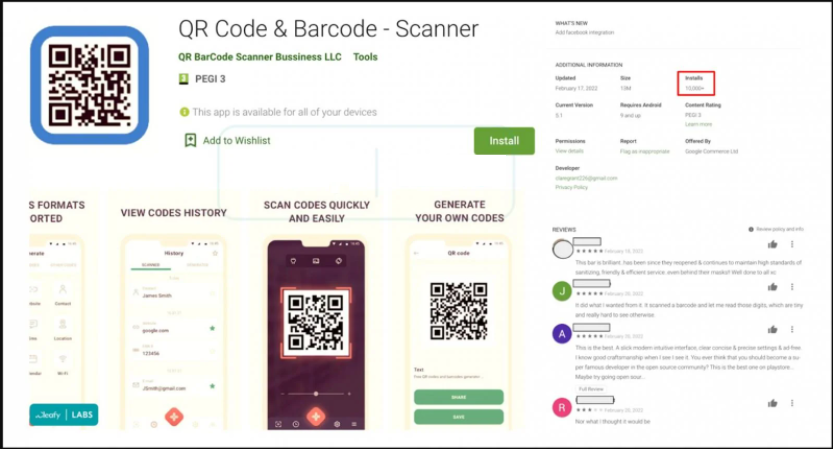

Dropper-apper som TeaBot er vanligvis forkledd som verktøyapper som PDF-lesere, lommelykter, QR-kodeskannere, etc. Brukere som laster ned slike verktøy har det vanligvis travelt og tar seg ikke tid til å se på vurderinger. Videre anses appbutikker som Google Play generelt å være trygge steder å få apper fra, slik at brukerne svikter vakten. Men dessverre er noen ondsinnede skuespillere i stand til å omgå alle sikkerhetstiltak og få malware-appene sine oppført i appbutikker. Denne gangen ble TeaBot trojan oppdaget forkledd som en QR Code &Barcode scanner app og var i stand til å infisere mer enn 10,000 enheter. Interessant nok leverer den ondsinnede appen faktisk de lovede funksjonene. Dette gjør at trojaneren kan forbli installert i lang tid fordi brukerne ikke vil prøve å bli kvitt den siden den fungerer som lovet.

Google Play-butikken har mange sikkerhetstiltak på plass som bidrar til å forhindre at skadelige apper blir oppført i appbutikken. Disse sikkerhetstiltakene inkluderer regelmessige skanninger for enhver form for ondsinnet oppførsel av apper i butikken. Imidlertid klarer en dropper-app å bli lyttet på Google Play en gang i blant. Saken med TeaBot dropper-apper er at de ikke er direkte ondsinnede. Det er ingenting som utløser Google Plays sikkerhetstiltak fordi den ondsinnede nyttelasten bare leveres etter at appen allerede er på enheten. Når brukere laster ned appen, blir de bedt om å laste ned en programvareoppdatering, også den ondsinnede nyttelasten. Trojaneren prøver deretter å få tilgjengelighetstjenester tillatelser. Brukere må gi appen tillatelse manuelt. Hvis de skulle lese tillatelseslisten, bør det føre til mistanke, men mange brukere skynder seg gjennom disse trinnene. Når nyttelasten er droppet og utført, kan de ondsinnede skuespillerne bak den få ekstern tilgang til offerets enhet. Til syvende og sist er den ondsinnede appen etter sensitiv informasjon, for det meste påloggingsinformasjon og tofaktorautentiseringsverktøy. Å skaffe seg denne typen informasjon vil tillate malware-operatører å få tilgang til forskjellige sensitive kontoer uten at brukerne engang la merke til det kan være for sent.

Generelt anbefales det fortsatt å bare laste ned apper fra offisielle appbutikker. Fordi noen apper er i stand til å omgå sikkerhet, bør brukerne imidlertid fortsatt være ekstra forsiktige, spesielt når de laster ned verktøyapper. Det er lurt å sjekke utvikleren, lese anmeldelser, se gjennom tillatelsene osv. Hvis en PDF-leser ber om tilgang til SMS, er det noe som ikke stemmer med det.