Lazarus skupina, notoricky známy hacking skupina s väzbami na severokórejskej vlády, je údajne pomocou nového multi-platformový malware rámec, prezývaný MATA, zamerať sa na firemné siete po celom svete. Lazarus skupina bola aktívna už mnoho rokov, najprv získali celosvetovú pozornosť pre hackovanie Sony Films v roku 2014 a potom za to, že za 2017 WannaCry ransomware útok. Ale oni boli zamerané na krajiny oveľa dlhšie. Finančné organizácie v krajinách ako India, Mexiko, Južná Kórea, Vietnam, Čile boli zamerané v minulosti, rovnako ako vláda, médiá a technológie sektora. Tento pokročilý MATA malware framework je najnovší nástroj Lazarus, ktorý sa používa na zacielenie na rôzne entity.

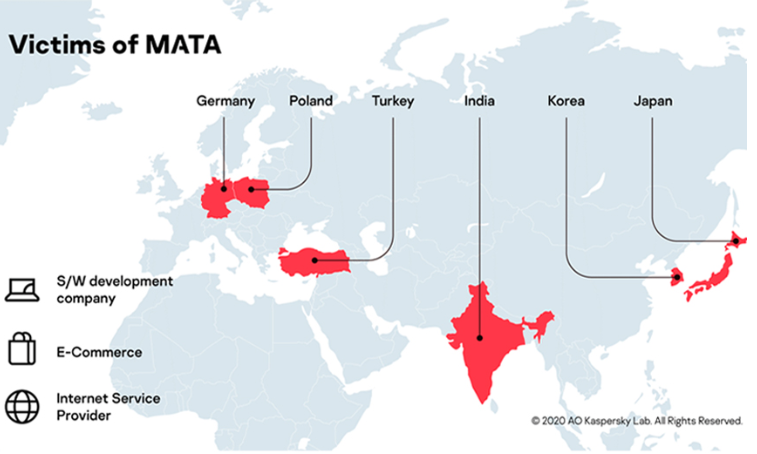

MATA bol nedávno videli Global Spoločnosti Kaspersky Lab pre výskum a analýzu tímu, a zdá sa, že to bolo použité k útoku právnických osôb v krajinách, ako je Nemecko, Poľsko, Turecko, India, Kórea a Japonsko. Medzi cielené spoločnosti patrí vývoj softvéru a spoločnosti elektronického obchodu, ako aj poskytovateľ internetových služieb.

“Na základe našej telemetrie, sme boli schopní identifikovať niekoľko obetí, ktoré boli infikované rámec MATA. Infekcia nie je obmedzená na konkrétne územie. Obete boli zaznamenané v Poľsku, Nemecku, Turecku, Kórei, Japonsku a Indii. Okrem toho, herec ohrozená systémy v rôznych odvetviach, vrátane spoločnosti pre vývoj softvéru, e-commerce spoločnosti a poskytovateľa internetových služieb, “povedal Kaspersky.

MATA malware framework bol použitý v pokusoch ukradnúť zákaznícke databázy

Má MATA malware framework mnoho funkcií, ktoré môžu vykonávať rôzne škodlivé aktivity na infikovanom zariadení, a môže zacieliť na Windows, Linux a macOS operačné systémy. Pri vykonávaní útoku môžu zlomyseľní aktéri použiť MATA manipulovať so súbormi a systémových procesov, aplikovať DLL a vytvoriť HTTP proxy.

Podľa Kaspersky, ktorý vydal rozsiahle report o tom, MATA-súvisiace artefakty boli prvýkrát použité okolo apríla 2018. To bolo agresívne používané na infiltráciu firemných subjektov po celom svete.

“Prvé artefakty, ktoré sme našli v súvislosti s MATA, boli použité približne v apríli 2018. Za to, že herec za tento pokročilý malware rámec používal agresívne infiltrovať firemné subjekty po celom svete, “kaspersky správa hovorí.

Zatiaľ čo plné zámery Lazarus možno len uhádnuť, je celkom jasné, že jedným z ich záujmov je zákaznícky databáz. Kaspersky si všimol, že v jednom prípade, keď MATA a jeho pluginy boli nasadené, zlomyseľní herci prevádzkové sa snažil nájsť obete databázy a vykonať niekoľko databázových dotazov ukradnúť zoznam zákazníkov, aj keď nie je známe, či boli úspešné. Distribúcia ransomware môže byť tiež jedným z jeho účelov, ako to bolo použité na infikovať obeť s VHD ransomware v jednom konkrétnom prípade.

Kaspersky má spojené MATA na skupinu Lazarus na základe unikátnych názvy súborov orchestrator, ktoré boli tiež všimol vo verziách manuscrypt trojan, ktorý je známy ako nástroj používaný severokórejských hackerov.

“Okrem toho, MATA používa údaje globálnej konfigurácie vrátane náhodne generované relácie ID, dátum-založené informácie o verzii, interval spánku a viaceré adresy C2s a C2 server. Videli sme, že jeden z variantov Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) zdieľa podobnú konfiguraciu štruktúru s rámcom MATA,” dodal Kaspersky.

Kaspersky predpokladá, že malware sa bude vyvíjať v budúcnosti.