Che cosa è ‘file personali vengono crittografati da CTB-Locker’?

Il CTB-armadietto ransomware virus si infiltra in sistemi operativi tramite messaggi di posta elettronica infetti e falso download (ad esempio, lettori video canaglia o falsi aggiornamenti Flash). Dopo l’infiltrazione di successo, questo programma maligno crittografa i file (*. doc, *. docx, *. xls, *. ppt, *. PSD, *. pdf, *. EPS, * con estensione ai, *. CDR, *. jpg, ecc.) memorizzati sul computer e le richieste di pagamento di un riscatto di $300 (in Bitcoin) per decrittografare i file (documenti crittografati ricevano un’estensione di file .ctbl).

Cyber criminali responsabili del rilascio di questo programma canaglia garantiscono che viene eseguito su Windows tutte le versioni del sistema operativo (Windows XP, Windows Vista, Windows 7 e Windows 8). Critroni ransomware crea AllFilesAreLocked.bmp DecryptAllFiles.txt e [sette lettere casuali] file. html all’interno di ogni cartella contenente i file crittografati.

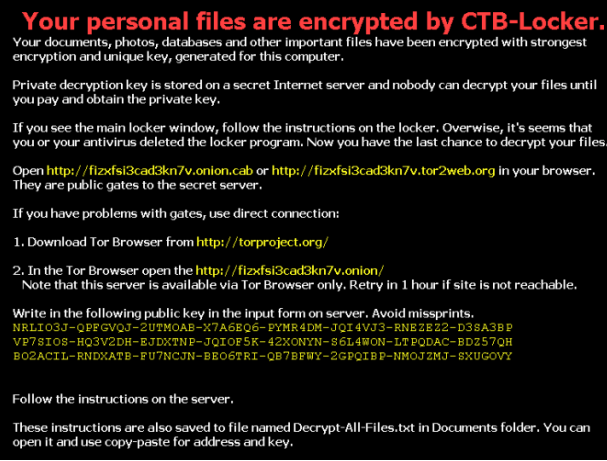

Questi file contengono istruzioni dettagliare come gli utenti possono decrittografare i file e d’uso del browser Tor (un browser web anonimo). Cyber criminali usano Tor per nascondere la loro identità. Gli utenti PC dovrebbero stare attenti che, mentre la stessa infezione non è complicata da rimuovere, decrittografia di file (crittografati utilizzando la crittografia RSA 2048) influenzati da questo programma maligno è impossibile senza pagare il riscatto. Al momento della ricerca, c’erano strumenti o soluzioni in grado di decrittografare i file crittografati da Critroni. Si noti che la chiave privata necessaria per decrittografare i file è memorizzata dai server di comando e controllo di CTB-Locker, che sono gestiti da cyber criminali. Pertanto, la soluzione migliore è quello di rimuovere questo virus ransomware e quindi ripristinare i dati da un backup.

Ransomware infezioni come CTB-Locker (CryptoWall, CryptoDefense, CryptorBit e Cryptolocker) presentano un caso forte per mantenere regolarmente il backup dei vostri dati memorizzati. Si noti che pagando il riscatto come richiesto da questo ransomware è equivalente a inviare il tuo denaro a cyber-criminali – che sosterrà il loro modello di business dannoso e non c’è alcuna garanzia che il vostro file verranno mai decrittografati. Per evitare l’infezione del computer con le infezioni ransomware come questo, è necessario esprimere attenzione all’apertura di messaggi di posta elettronica, dal momento che i criminali informatici utilizzano vari titoli accattivanti per ingannare gli utenti PC di aprire allegati di e-mail infetti (ad esempio, “UPS notifica di eccezione” o “Notifica di mancata consegna di FedEx”). La ricerca mostra che i criminali informatici utilizzano anche reti P2P e falso download contenente infezioni ransomware in bundle per proliferare Critroni. Attualmente, il ransomware ‘file personali vengono crittografati’ minaccia viene consegnata nelle lingue inglese e russe, e di conseguenza, i paesi che parlano queste lingue sono nella parte superiore dell’elenco di destinazioni di cyber criminali proliferano questo malware.

Cyber-criminali hanno rilasciato una versione aggiornata di CTB-armadietto ransomware targeting USA, Italia, Paesi Bassi e Germania. Questa variante è principalmente distribuita tramite fax falso notifica e-mail con allegati infetti. Cyber-criminali hanno esteso anche un lasso di tempo in cui le loro vittime devono pagare il riscatto per riprendere il controllo dei loro file a 96 ore (in precedenza, 72 ore)

Gli autori di CTB-Locker utilizza un programma di affiliazione per infezioni drive esternalizzando il processo di infezione ad una rete di affiliati o partner in cambio di una parte dei profitti. Il modello di affiliazione è una strategia provata, testata e molto successo al raggiungimento di grandi volumi di infezioni da malware. Esso è stato utilizzato per generare enormi profitti per falso antivirus, fare clic su schemi di frode e una grande varietà di altri tipi di malware. In particolare è ora utilizzato per distribuire ransomware in generale e CTB-Locker.

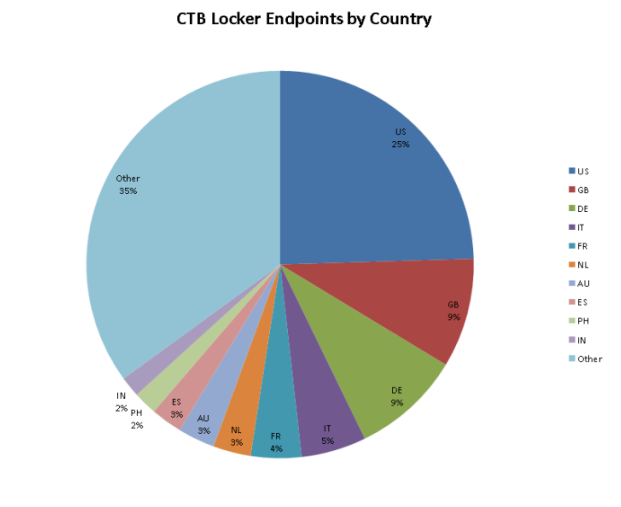

Il programma di affiliazione per CTB-armadietto in primo luogo è stato pubblicamente evidenziato dal ricercatore Kafeine, a metà del 2014. Un Reddit 2015 post afferma di essere da un effettivo partecipante al programma di affiliazione e fornisce interessanti approfondimenti suo funzionamento. Gli autori di CTB-Locker utilizzano una strategia simile a molti exploit kit autori offrendo un’ospitato opzione dove l’operatore paga un canone mensile e gli autori ospitano tutto il codice. Questo fa diventare un affiliato semplice e relativamente privo di rischio. Il poster di Reddit ha affermato di fare 15.000 (presumibilmente dollari) al mese, con costi di circa 7.000. L’autore menziona anche che egli si concentra solo sulle vittime da “tier 1” paesi come USA, UK, Australia e Canada, come lui fa così poco denaro da altre regioni che non vale la pena il tempo.

Utilizzando un modello di affiliazione per la distribuzione significa che ci sono una vasta gamma di vettori di infezione diversa per CTB-Locker. Abbiamo visto essere distribuito attraverso diversi exploit kit, tra cui Rig e nucleare. Tuttavia, è attraverso le campagne di spam dannoso che la maggioranza delle infezioni CTB-Locker è stata osservata.

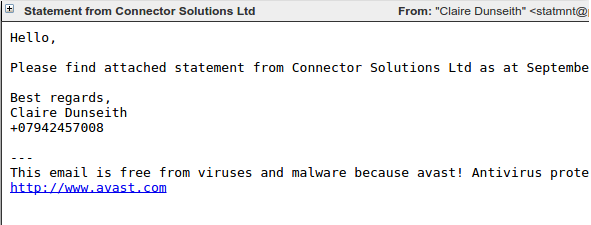

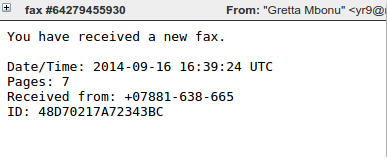

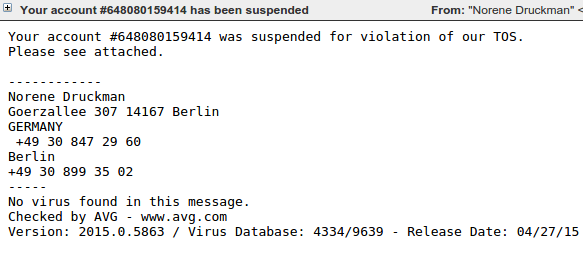

Le campagne di spam più comunemente visto che distribuiscono CTB-Locker utilizzano un componente downloader conosciuto come Dalexis o Elenoocka. I messaggi di spam si seguono una vasta gamma di formati, tra cui messaggi fax senza risposta, rendiconti finanziari, le fatture scadute, sospensioni dell’account e messaggi mms senza risposta. Ecco alcuni esempi:

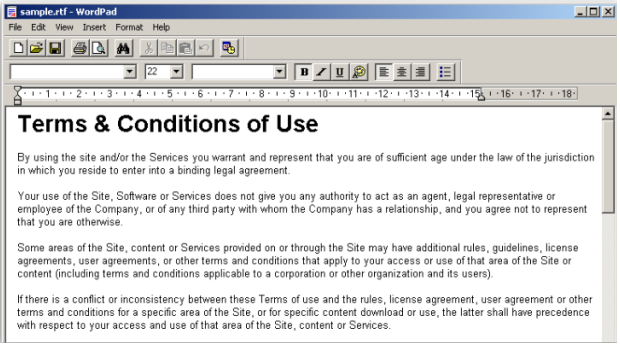

Una grande percentuale di spam dannoso moderno giorno arriva come un file exe all’interno di un archivio zip o rar. Un aspetto insolito del Dalexis è che quasi sempre arriva in un archivio meno comune, in genere un file cab. L’archivio contiene il dannoso campione stesso, spesso con un’estensione . SCR e un ulteriore archivio che contiene un documento di esca che verrà visualizzato per convincere la vittima che l’allegato era innocuo.

Il campione di Dalexis dannoso utilizza diverse tecniche nel tentativo di evitare sandbox e automatizzato sistemi di analisi, tra cui sonno per un periodo di tempo. Dalexis poi Download il campione di CTB-Locker su HTTP in forma crittografata, decodifica e lo esegue.

Il campione di Dalexis dannoso utilizza diverse tecniche nel tentativo di evitare sandbox e automatizzato sistemi di analisi, tra cui sonno per un periodo di tempo. Dalexis poi Download il campione di CTB-Locker su HTTP in forma crittografata, decodifica e lo esegue.

Esecuzione

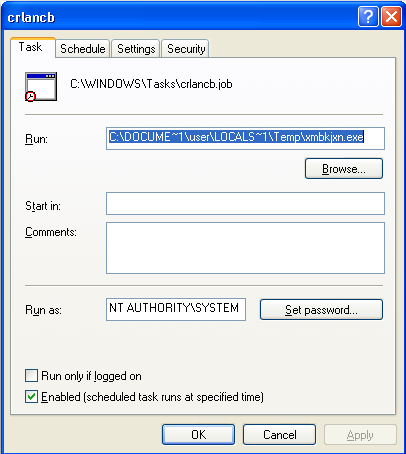

Quando viene eseguita la CTB-Locker, si scende una copia di se stesso nella directory temporanea e crea un’operazione pianificata per attivare la persistenza di riavvio.

Il file system viene ripetuto tramite e tutti i file con estensioni corrispondenti estensione elenco di CTB-armadietto verranno crittografati. L’immagine di sfondo del desktop viene modificato e sovrapposizioni di CTB-Locker il messaggio di riscatto e un’interfaccia selezionabile sul centro dello schermo.

Il file system viene ripetuto tramite e tutti i file con estensioni corrispondenti estensione elenco di CTB-armadietto verranno crittografati. L’immagine di sfondo del desktop viene modificato e sovrapposizioni di CTB-Locker il messaggio di riscatto e un’interfaccia selezionabile sul centro dello schermo.

A differenza di alcune varianti di cripto-ransomware, CTB-Locker non richiede una connessione internet attiva prima che cominci la crittografia di file.

Crittografia

CTB-Locker è sinonimo di “Curva-Tor-Bitcoin-Locker.” La parte “Curva” del nome è preso dal suo uso di Elliptic Curve Cryptography (ECC). ECC è una forma di crittografia a chiave pubblica basata su curve ellittiche sui campi finiti. Suo punto di forza è derivato dal problema del logaritmo discreto curva ellittica. La maggior parte Ransomware crittografia di file che utilizza la crittografia a chiave pubblica tende ad usare RSA, che si basa sulla scomposizione in fattori. Un beneficio per la RSA è ECC è che la sicurezza equivalente livelli possono essere realizzati con dimensioni molto più ridotte di chiave. Ad esempio, una chiave di 256 bit ECC ha una sicurezza equivalente a una chiave RSA di 3072 bit.

I vantaggi di dimensione della chiave che ECC offre potrebbe essere stato un fattore di contributo nel processo decisionale dell’autore, come una chiave pubblica incorporare il campione di malware e una chiave più piccola occupa meno spazio.

CTB-Locker utilizza una combinazione di crittografia simmetrica e asimmetrica per file di scramble. La crittografia stessa viene effettuata utilizzando AES e quindi i mezzi per decrittografare i file vengono crittografati con la chiave pubblica ECC. Questo assicura che solo gli autori di CTB-Locker che hanno la chiave privata corrispondente sono in grado di decrittografare i file. Per un’analisi dettagliata della crittografia vedere schema utilizzato da CTB-Locker, questa analisi da “zairon.”

CTB-Locker crittografare i file con le seguenti estensioni:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, cs, pas, bas, pl, py, docx, rtf, docm, xls, xlsx, Cassetta di sicurezza,

gruppi, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, raw, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

IA, arw, baia, miscela, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Questo elenco è stato ampliato come varianti più recenti sono state rilasciate.

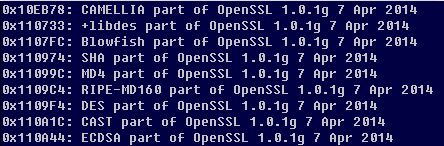

Originariamente, tutti i file crittografati avevano un’estensione di “.ctbl”, tuttavia, che è stato appena cambiato per avere un’estensione di casuale. Sembra che gli autori hanno preso in prestito almeno alcuni di loro crittografia del codice da OpenSSL, come grandi quantità di stringhe correlate può essere trovato nel codice spacchettato.

Comunicazione di rete

Poiché CTB-Locker può iniziare la crittografia di file senza dover contattare un server di comando e controllo, non occorre alcuna comunicazione di rete fino a quando la vittima tenta di decrittografare i file.

Quando questo accade, tutte le comunicazioni sono effettuate attraverso Tor (questo è dove entra il “Tor” da curva-Tor-Bitcoin-Locker), solitamente attraverso siti Web proxy che fungono da relè al servizio nascosto Tor che l’infrastruttura host il server back-end.

Quando una vittima ha pagato il riscatto, CTB-Locker contatterà il server di comando e controllo, l’invio di un blocco di dati che contiene le informazioni necessarie per derivare la chiave che decrittografia i file della vittima. Questo blocco di dati può essere decrittografato solo con la chiave master memorizzata sul server.

Richiesta di riscatto

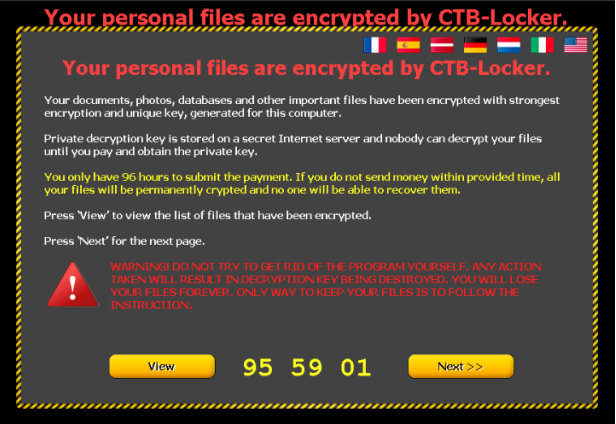

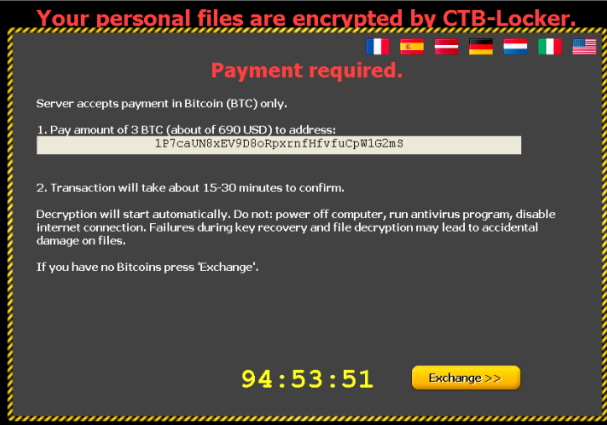

Quando i file della vittima sono stati crittografati, viene visualizzato il messaggio di riscatto modificando lo sfondo del desktop e sovrapponendo al centro dello schermo con la richiesta di riscatto principale e l’interfaccia selezionabile.

Questa schermata informa la vittima che “i file personali vengono crittografati da CTB-Locker”, viene detto che hanno “96 ore per inviare il pagamento”, che essi sono avvertiti che qualsiasi tentativo di rimuovere il malware dal sistema infetto si tradurrà nella chiave di decrittazione distrutta – questo limite di tempo era più basso nelle versioni precedenti. La vittima può fare clic sul pulsante “Avanti” per avviare il processo di decrittografia o il pulsante “Visualizza” per vedere l’elenco dei file crittografati.

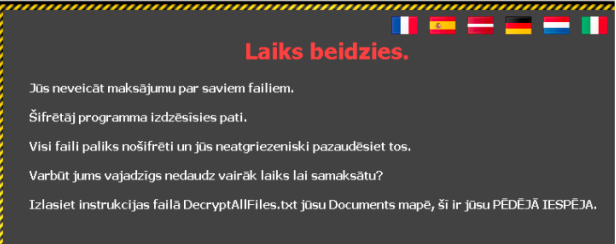

CTB-Locker è altamente multilingue con la nota di riscatto offerta in una varietà di lingue, accessibile attraverso le varie icone di bandiera nella parte superiore dello schermo. La scelta delle lingue sembra essere almeno parzialmente personalizzabili da parte dell’affiliato che ha acquistato questa particolare istanza di CTB-Locker, e le opzioni disponibili sono cresciuti nel tempo. Un esempio recente aveva le seguenti opzioni di lingue – inglese, francese, tedesco, spagnolo, lettone, olandese e italiano.

CTB-Locker è altamente multilingue con la nota di riscatto offerta in una varietà di lingue, accessibile attraverso le varie icone di bandiera nella parte superiore dello schermo. La scelta delle lingue sembra essere almeno parzialmente personalizzabili da parte dell’affiliato che ha acquistato questa particolare istanza di CTB-Locker, e le opzioni disponibili sono cresciuti nel tempo. Un esempio recente aveva le seguenti opzioni di lingue – inglese, francese, tedesco, spagnolo, lettone, olandese e italiano.

Lettone è un’opzione di linguaggio insolito, come Lettonia non è generalmente visto come il principale bersaglio delle ransomware e altri tipi di crimeware. Questo forse rappresenta gli autori cercando di penetrare in nuovi mercati dove la consapevolezza è più bassa, o forse l’affiliato particolare ha conoscenza locale ed è meglio in grado di lanciare una campagna di successo in quel paese.

Lettone è un’opzione di linguaggio insolito, come Lettonia non è generalmente visto come il principale bersaglio delle ransomware e altri tipi di crimeware. Questo forse rappresenta gli autori cercando di penetrare in nuovi mercati dove la consapevolezza è più bassa, o forse l’affiliato particolare ha conoscenza locale ed è meglio in grado di lanciare una campagna di successo in quel paese.

Recenti varianti del CTB-Locker offrono anche un modo per la vittima verificare che i file possono essere decifrati da cinque Riordina in modo casuale i file selezionati per libero. Questo sembra sia stato introdotto come un modo per guadagnare la fiducia della vittima e aumentare la probabilità che verrà pagato il riscatto completo.

Recenti varianti del CTB-Locker offrono anche un modo per la vittima verificare che i file possono essere decifrati da cinque Riordina in modo casuale i file selezionati per libero. Questo sembra sia stato introdotto come un modo per guadagnare la fiducia della vittima e aumentare la probabilità che verrà pagato il riscatto completo.

Pagamento del riscatto

Quando la vittima fa clic tramite l’interfaccia di riscatto si sono date istruzioni dettagliate su quanto pagare e come pagare esso.

CTB-Locker richiede Bitcoin (BTC) a pagare il riscatto (“Bitcoin” in curva-Tor-Bitcoin-Locker). La quantità esatta di BTC è impostata dall’affiliato che ha acquistato CTB-Locker, anche se gli autori danno indicazioni per aiutare a fissare l’importo del riscatto a un livello che rischia di generare ricavi massimi. Figura 12 sopra illustrato un esigente 3 BTC. Viene visualizzato anche un importo equivalente approssimativo in valuta locale – ad es., 690 dollari o Euro 660.

CTB-Locker richiede Bitcoin (BTC) a pagare il riscatto (“Bitcoin” in curva-Tor-Bitcoin-Locker). La quantità esatta di BTC è impostata dall’affiliato che ha acquistato CTB-Locker, anche se gli autori danno indicazioni per aiutare a fissare l’importo del riscatto a un livello che rischia di generare ricavi massimi. Figura 12 sopra illustrato un esigente 3 BTC. Viene visualizzato anche un importo equivalente approssimativo in valuta locale – ad es., 690 dollari o Euro 660.

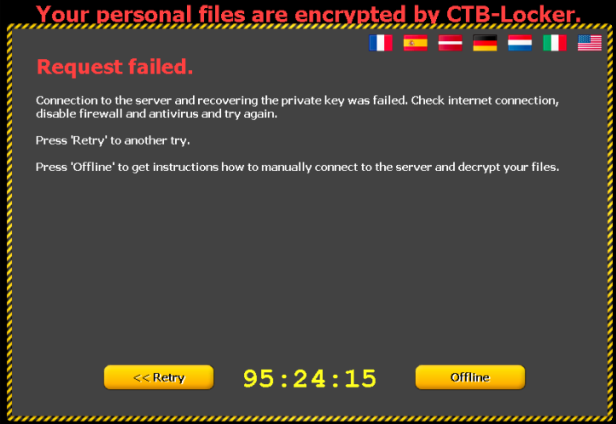

Uno svantaggio di usare i servizi nascosti di Tor è che affidabilità può essere un problema, significa che il server di comando e controllo non può essere raggiunto quando la vittima tenta di pagare il riscatto.

Nel tentativo di combattere questo, CTB-Locker tenta di utilizzare più server di proxy Tor differenti per raggiungere l’hidden service e offre anche il manuale di istruzioni dovrebbe essere rimosso il campione di malware dal computer infetto. Queste comprendono visitando il servizio Tor nascosti tramite un web browser e incollare in una forma la chiave pubblica che la vittima è dato.

Nel tentativo di combattere questo, CTB-Locker tenta di utilizzare più server di proxy Tor differenti per raggiungere l’hidden service e offre anche il manuale di istruzioni dovrebbe essere rimosso il campione di malware dal computer infetto. Queste comprendono visitando il servizio Tor nascosti tramite un web browser e incollare in una forma la chiave pubblica che la vittima è dato.

Affidabilità

Affidabilità

Lettura attraverso vari interventi nel forum sostegno pubblico suggerisce che in molti casi pagando il riscatto si tradurrà in CTB-Locker decrittografia dei file della vittima. La caratteristica di “decriptaggio dei Test” è un buon indicatore che la decrittografia è possibile.

Tuttavia, la vittima deve ancora fiducia che i criminali informatici faranno bene il loro promessa dopo la consegna l’importo di riscatto in BTC. C’è anche la possibilità che i componenti di server che ospitano le chiavi private necessarie per eseguire la decrittografia saranno tolto, temporaneamente o permanentemente, che può rendere impossibile la decrittografia. In quella circostanza che è probabile che i criminali informatici continuerà ad accettare i pagamenti di riscatto pur sapendo non esiste alcun modo per decifrare i file della vittima.

Statistiche

CTB-Locker infezioni sono vedute principalmente in Europa occidentale, Nord America e Australia. Questi sono in generale i paesi di tier 1 descritti nel post Reddit menzionato sopra. Le vittime in questi paesi appaiono per essere mirati sulla base precedente esperienza dell’autore ransomware di correttamente i pagamenti.

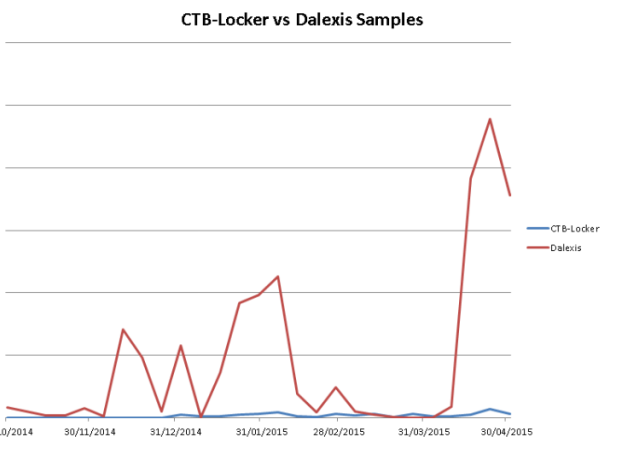

Quando guardando i numeri dei campioni possiamo vedere che il numero di campioni reali di CTB-Locker è molto inferiore rispetto al numero di campioni di Dalexis che sono abituati a scaricare CTB-Locker. Questo ha senso in quanto il downloader, spammato in volumi molto grandi, che consente ai prodotti di protezione e aggiungere il rilevamento molto rapidamente. Rendendo unico ogni campione modificando una piccola quantità in ogni file aumenta la probabilità che alcune soluzioni di protezione basata su checksum non riuscirà a rilevare tutti i campioni.

Quando guardando i numeri dei campioni possiamo vedere che il numero di campioni reali di CTB-Locker è molto inferiore rispetto al numero di campioni di Dalexis che sono abituati a scaricare CTB-Locker. Questo ha senso in quanto il downloader, spammato in volumi molto grandi, che consente ai prodotti di protezione e aggiungere il rilevamento molto rapidamente. Rendendo unico ogni campione modificando una piccola quantità in ogni file aumenta la probabilità che alcune soluzioni di protezione basata su checksum non riuscirà a rilevare tutti i campioni.

Protezione

Protezione

Sophos protegge contro CTB-Locker in esecuzione con adware/riscatto-N e in modo statico con una matrice di nomi di rilevamento tra cui: Troj/Ransom-AKW, Troj/cipolla-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos rileva il downloader di Dalexis/Elenoocka con una matrice di nomi di rilevamento tra cui: Troj/Agent-AMTG, Troj/Agent-AMKP, Troj/Cabby-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/Cabby-B.

Queste firme di fianchi spesso non richiedono eventuali aggiornamenti, come rilevano sul codice spacchettato memoria indipendentemente dal file su disco o pranzo, offuscato o crittografati.

Avendo Sophos HIPS abilitati alla tecnologia è fortemente raccomandata per bloccare in modo proattivo il ransomware.

Se si sospetta che sono stati compromessi da ransomware, è possibile rimuovere il malware utilizzando il nostro Virus Removal Tool . Purtroppo, non c’è molto che potete fare per ottenere il vostro file indietro tranne per pagare il riscatto – la cifratura è troppo forte per rompere.

Oltre ad avere il tuo antivirus aggiornati, ci sono cambiamenti di sistema aggiuntive per aiutare a prevenire o disarmare infezioni ransomware che un utente può applicare.

1. backup dei file.

Il modo migliore per assicurarsi di che non perdere i tuoi file di ransomware è per eseguirne il backup regolarmente. Archiviare il backup separatamente è anche chiave – come descritto, alcune varianti di ransomware eliminare copie shadow di Windows dei file come una tattica ulteriore per impedire il recupero, quindi è necessario memorizzare il backup non in linea.

2. applicare regolarmente windows e altri aggiornamenti software.

Mantenere aggiornato il sistema e le applicazioni. Questo ti dà le migliori possibilità per evitare il vostro sistema di essere sfruttata tramite drive-by download attacchi e vulnerabilità del software (in particolare Adobe Flash, Microsoft Silverlight, Browser Web, ecc.) che sono noti per l’installazione di ransomware.

3. evitare facendo clic sul link di posta elettronica non attendibili oppure aprire allegati di e-mail non sollecitate.

La maggior parte ransomware arriva via e-mail di spam o facendo clic sui collegamenti o come allegati. Avendo un buona e-mail anti-virus scanner, anche in modo proattivo sarebbe bloccare gli allegati di collegamenti o binario sito Web dannosi o compromessa che portano a ransomware.

4. disabilitare ActiveX contenuto nelle applicazioni di Microsoft Office come Word, Excel, ecc

Abbiamo visto molti documenti dannosi contenenti macro che possono ulteriormente scaricare ransomware silenziosamente in background.

5. installare un firewall e bloccare Tor e I2P limitare a porte specifiche.

Impedendo il malware di raggiungere il server chiama-casa tramite la rete può disarmare una variante di ransomware attivo. Come tale, bloccando le connessioni ai server I2P o Tor tramite un firewall è una misura efficace.

6. disattivare le connessioni desktop remote.

Disabilitare connessioni desktop remoto se non sono necessarie nel proprio ambiente, in modo che autori dannosi possono accedere da remoto alla macchina.

7. bloccare i file binari in esecuzione da % APPDATA % e % TEMP % percorsi.

La maggior parte dei file ransomware vengono eliminata ed eseguita da queste posizioni, in modo che bloccando l’esecuzione sarebbe di impedire il ransomware esecuzione.