¿Es esto un grave .Php file virus

El ransomware conocido como . El archivo PHP se clasifica como una amenaza altamente dañina, debido al posible daño que podría causar a su sistema. Es probable que sea la primera vez que te encuentras con este tipo de malware, en cuyo caso, podrías llevarte una gran sorpresa. Si se utilizó un potente algoritmo de cifrado para cifrar sus archivos, se bloquearán, lo que significa que no podrá abrirlos. Las víctimas no siempre tienen la opción de restaurar los datos, que es la razón por la cual se cree que el ransomware es una contaminación de tan alto nivel.

Se le dará la opción de pagar el rescate, pero muchos investigadores de malware no recomiendan hacerlo. En primer lugar, puede estar gastando su dinero para nada porque los archivos no siempre se restauran después del pago. ¿Por qué las personas a las que culpan por su cifrado de datos lo ayudarían a recuperarlos cuando no hay nada que les impida simplemente tomar su dinero? Ese dinero también se destinaría a actividades futuras de estos ladrones. El ransomware ya cuesta $ 5 mil millones en pérdidas para varias empresas en 2017, y eso es solo una estimación. Los delincuentes también se dan cuenta de que pueden ganar dinero fácil, y cuando las personas pagan el rescate, hacen que la industria del ransomware sea atractiva para ese tipo de personas. Invertir ese dinero en copias de seguridad sería una decisión mucho mejor porque si alguna vez se encuentra en este tipo de situación nuevamente, no tendría que preocuparse por la pérdida de archivos, ya que podría recuperarlos de la copia de seguridad. A continuación, puede borrar .Php file virus y restaurar los datos. Y si no está seguro de cómo logró adquirir el software malicioso de cifrado de datos, sus formas de distribución se discutirán más adelante en el artículo en el párrafo a continuación.

Métodos de propagación de ransomware

Normalmente, los datos que codifican software malicioso se propagan a través de correos electrónicos no deseados, kits de explotación y descargas maliciosas. Debido a que las personas son bastante negligentes cuando abren correos electrónicos y descargan archivos, con frecuencia no hay necesidad de que quienes distribuyen ransomware utilicen formas más sofisticadas. Sin embargo, algunos programas maliciosos de cifrado de archivos pueden utilizar métodos mucho más elaborados, que requieren más tiempo y esfuerzo. Los delincuentes solo tienen que afirmar ser de una empresa real, escribir un correo electrónico genérico pero algo convincente, agregar el archivo infectado al correo electrónico y enviarlo a las víctimas potenciales. Esos correos electrónicos comúnmente hablan de dinero porque debido a la sensibilidad del tema, los usuarios son más propensos a abrirlos. Si los piratas informáticos usaron el nombre de una gran empresa como Amazon, los usuarios pueden abrir el archivo adjunto sin pensar si los piratas informáticos solo dicen que se notó actividad dudosa en la cuenta o se realizó una compra y se agrega el recibo. Cuando se trata de correos electrónicos, hay ciertas señales a tener en cuenta si desea proteger su dispositivo. Sobre todo, verifique si conoce al remitente antes de abrir el archivo adjunto al correo electrónico y, si no lo conoce, investigue quiénes son. Incluso si conoce al remitente, no se apresure, primero verifique la dirección de correo electrónico para asegurarse de que sea legítima. Además, busque errores en la gramática, que pueden ser bastante obvios. Tome nota de cómo se dirige a usted, si es un remitente con el que ha tenido negocios antes, siempre lo saludarán por su nombre, en lugar de un Cliente o Miembro universal. Las vulnerabilidades en un sistema también pueden usarse para contaminar. Todos los programas tienen puntos débiles, pero en general, los autores de software los parchean cuando se encuentran para que el malware no pueda aprovecharse de ellos para ingresar. Sin embargo, por una razón u otra, no todos instalan esos parches. Debido a que una gran cantidad de malware hace uso de esos puntos débiles, es importante que sus programas se actualicen regularmente. Las actualizaciones podrían instalarse automáticamente, si no desea molestarse con ellas cada vez.

Cómo actúa

Sus datos se codificarán tan pronto como el ransomware infecte su computadora. Si no se ha dado cuenta hasta ahora, cuando no puede abrir archivos, será evidente que algo ha sucedido. Los archivos que se han visto afectados tendrán una extensión adjunta, que generalmente ayuda a los usuarios a identificar qué datos cifran el software malicioso que tienen. En muchos casos, el descifrado de archivos puede ser imposible porque los algoritmos de cifrado utilizados en el cifrado podrían ser imposibles de descifrar. En caso de que aún no esté seguro de lo que está pasando, todo se explicará en la notificación de rescate. Lo que los delincuentes cibernéticos le recomendarán que haga es comprar su software de descifrado pagado y advertir que otras formas podrían dañar sus archivos. El precio de un descifrador debe quedar claro en la nota, pero si no lo es, se le pedirá que les envíe un correo electrónico para establecer el precio, podría variar desde algunas decenas de dólares hasta posiblemente un par de cientos. Pagar a estos ciberdelincuentes no es la opción sugerida por las razones ya discutidas. Solo debe considerar esa opción como último recurso. Tal vez has almacenado tus archivos en algún lugar, pero simplemente te has olvidado de ello. O tal vez hay un descifrador gratuito. Si un investigador de malware puede descifrar el ransomware, él / ella puede liberar un descifrador gratuito. Tenga en cuenta esa opción y solo cuando esté seguro de que no hay un descifrador gratuito, debería siquiera pensar en cumplir con las demandas. Si usa parte de esa suma en la copia de seguridad, no volvería a enfrentar una posible pérdida de archivos, ya que sus archivos se guardarían en un lugar seguro. Si había realizado una copia de seguridad antes de que ocurriera la infección, debería poder restaurarlos desde allí después de eliminar .Php file virus . En el futuro, evite el ransomware y puede hacerlo familiarizándose con cómo se propaga. Principalmente debe actualizar siempre su software, solo descargar de fuentes seguras / legítimas y no abrir al azar archivos agregados a correos electrónicos.

. Eliminación de archivos PHP

Si el ransomware todavía está en la computadora, será necesaria una utilidad de eliminación de malware para terminarlo. Puede ser difícil de arreglar .Php file virus manualmente porque un error puede provocar más daños. Si no desea causar más daño, vaya con el método automático, también conocido como un programa de eliminación de malware. El programa no solo lo ayudaría a lidiar con la infección, sino que también puede evitar que otras similares entren en el futuro. Así que elija un programa, instálelo, escanee la computadora y si se encuentra la amenaza, elimínela. No espere que el software antimalware lo ayude en la restauración de archivos, porque no es capaz de hacerlo. Después de limpiar la infección, asegúrese de hacer copias de seguridad rutinarias para todos los archivos que no desea perder.

Offers

Descarga desinstaladorto scan for .Php file virusUse our recommended removal tool to scan for .Php file virus. Trial version of provides detection of computer threats like .Php file virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar .Php file virus usando el modo seguro con funciones de red.

Eliminar .Php file virus de Windows 7/Windows Vista/Windows XP

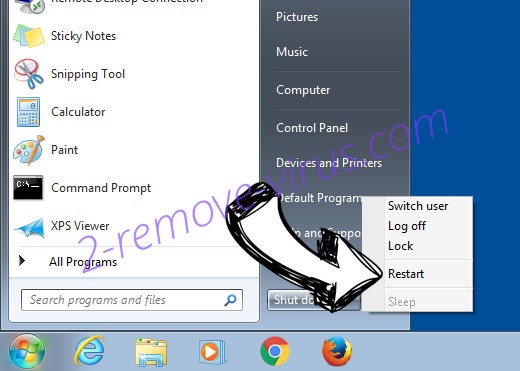

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar .Php file virus

Eliminar .Php file virus desde Windows 8/10

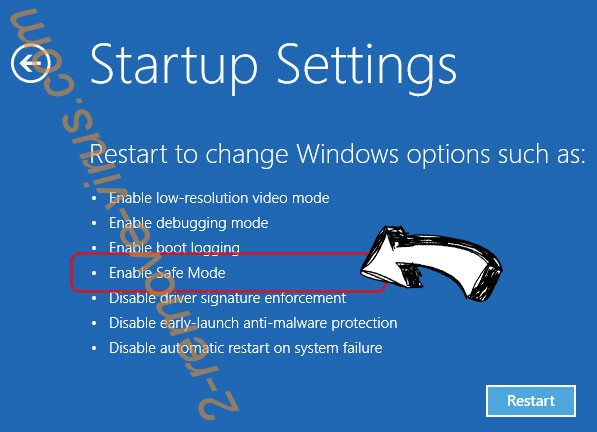

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar .Php file virus

paso 2. Restaurar sus archivos con Restaurar sistema

Eliminar .Php file virus de Windows 7/Windows Vista/Windows XP

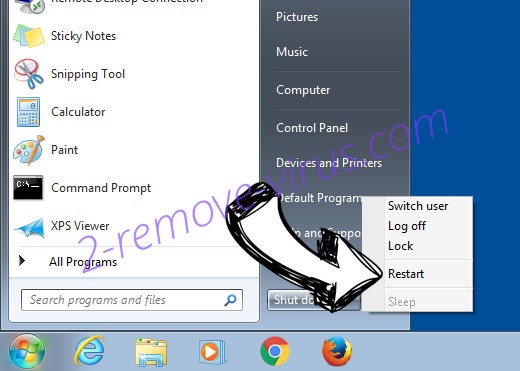

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

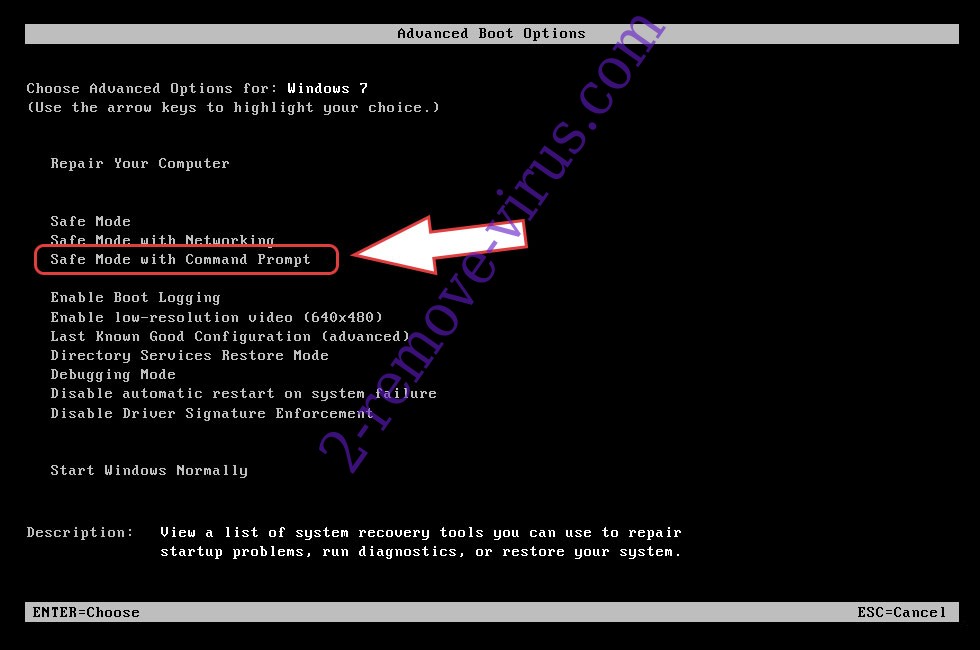

- Elija el símbolo del sistema de la lista.

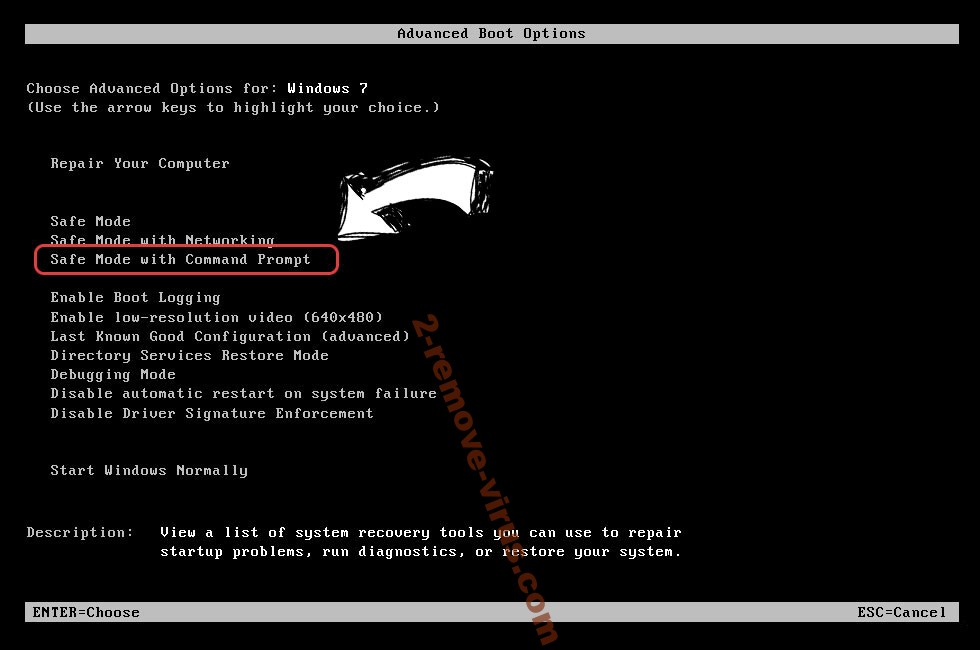

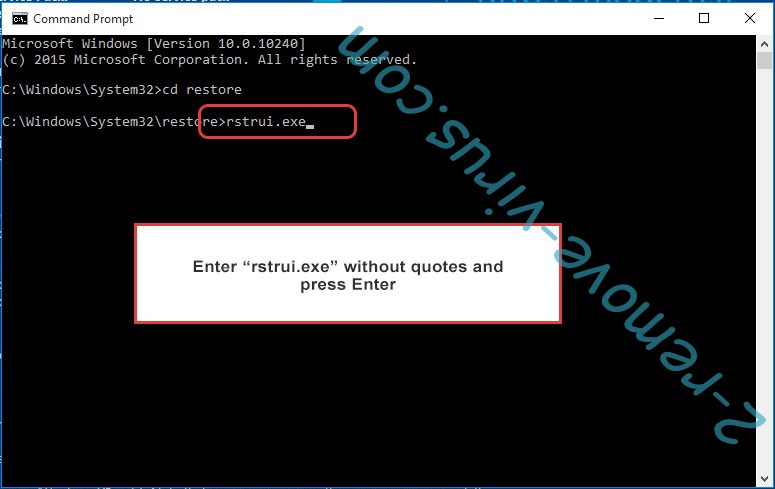

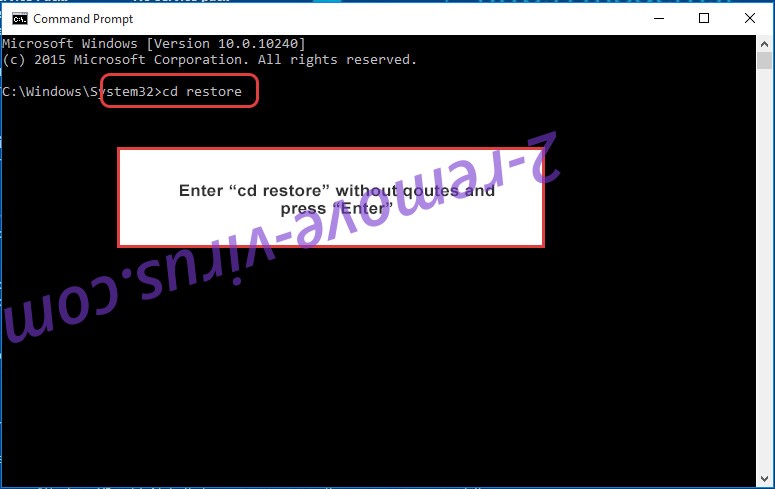

- Escriba cd restore y pulse Enter.

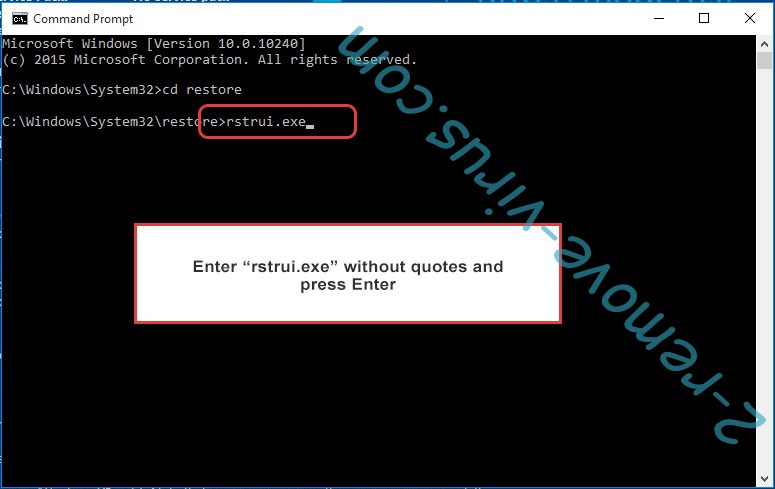

- Escriba rstrui.exe y presiona Enter.

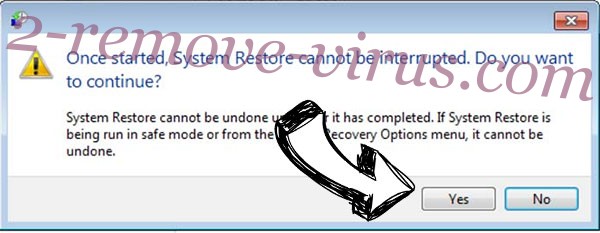

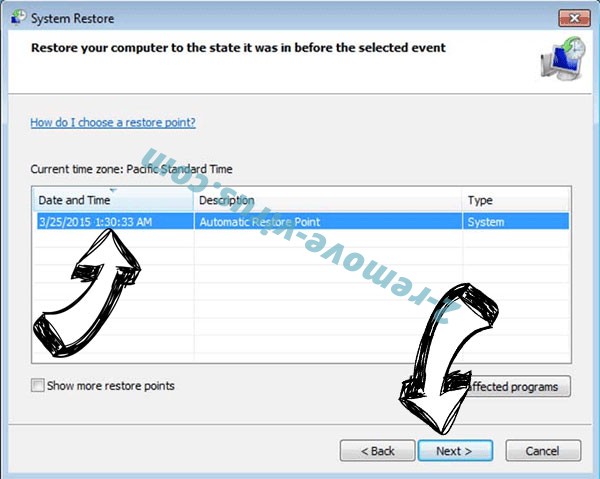

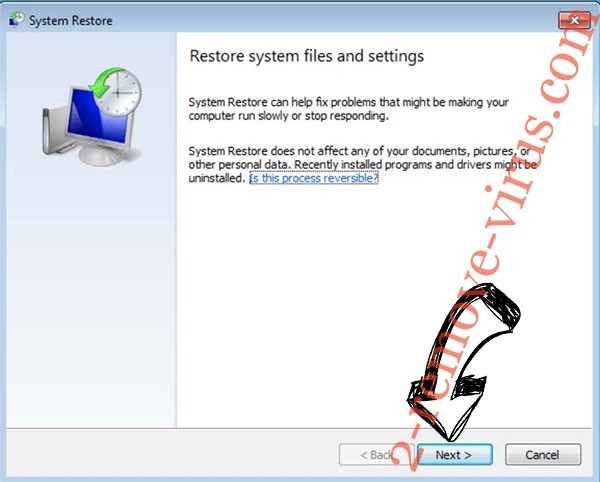

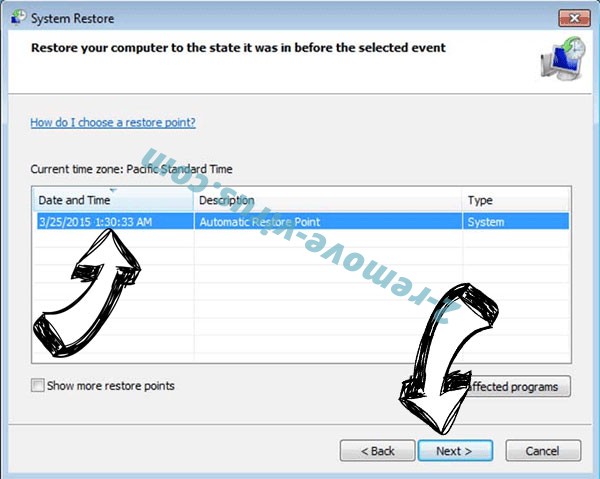

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

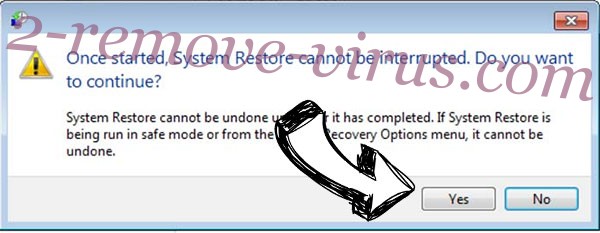

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar .Php file virus de Windows 8/Windows 10

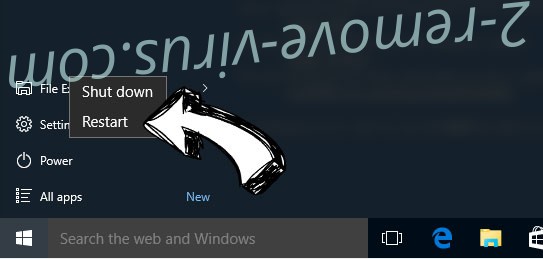

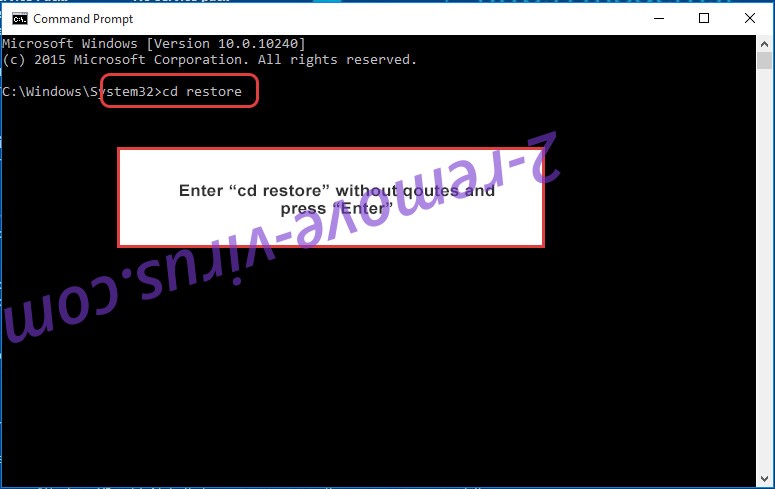

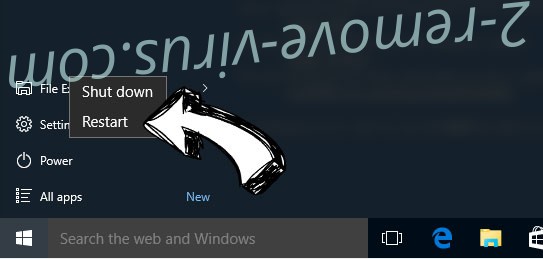

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

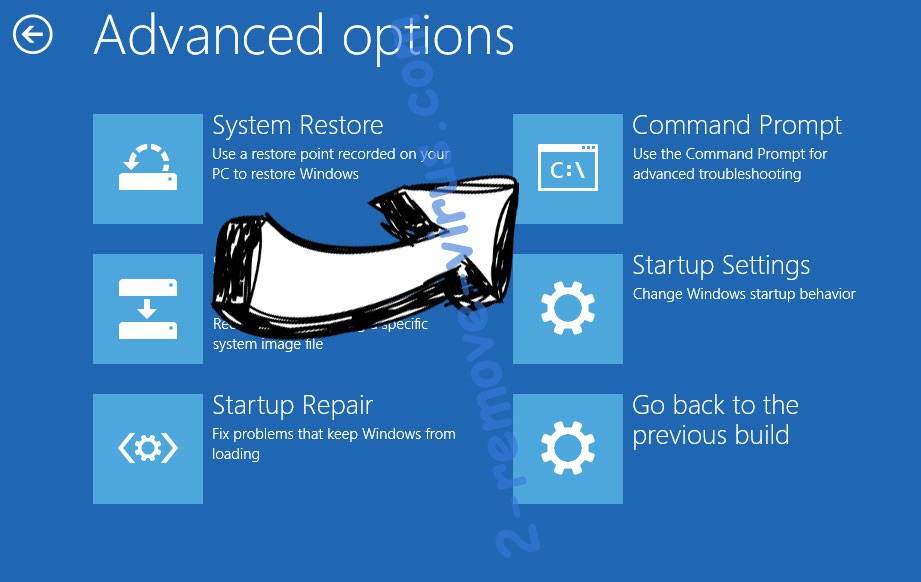

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.