Τι είναι «τα προσωπικά αρχεία έχουν κρυπτογραφηθεί από CTB-ντουλάπι»;

Ο ιός ransomware CTB-ντουλάπι διηθήσεις λειτουργικά συστήματα μέσω μολυσμένων μηνυμάτων ηλεκτρονικού ταχυδρομείου και των πλαστών λήψεις (για παράδειγμα, βίντεο παίκτες παρίες ή ψεύτικο ενημερώσεις Flash). Μετά την επιτυχή διείσδυση, το κακόβουλο πρόγραμμα κρυπτογραφεί τα αρχεία (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, κ.λπ.) αποθηκευμένα σε υπολογιστές και απαιτήσεις πληρωμής λύτρων $300 (σε Bitcoins) για την αποκρυπτογράφησή τους (κρυπτογραφημένα έγγραφα λαμβάνουν μια .ctbl επέκταση αρχεία).

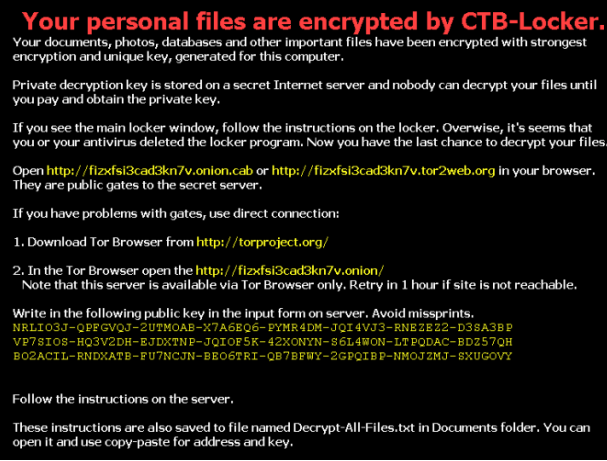

Εγκληματίες του κυβερνοχώρου υπεύθυνος για την αποδέσμευση αυτού του προγράμματος παραπλανητικού διακομιστή, βεβαιωθείτε ότι εκτελείται σε όλα τα παράθυρα εκδόσεις του λειτουργικού συστήματος (Windows XP, Windows Vista, Windows 7 και Windows 8). Critroni ransomware δημιουργεί AllFilesAreLocked.bmp DecryptAllFiles.txt και [επτά τυχαία γράμματα] .html αρχεία μέσα σε κάθε φάκελο που περιέχει τα κρυπτογραφημένα αρχεία.

Τα αρχεία αυτά περιέχουν οδηγίες λεπτομερώς πώς οι χρήστες μπορεί να αποκρυπτογραφήσει τα αρχεία τους, και από χρήση του προγράμματος περιήγησης Tor (ένα ανώνυμο web browser). Εγκληματίες του κυβερνοχώρου να χρησιμοποιήσετε το Tor για να κρύψει την ταυτότητά τους. Οι χρήστες PC πρέπει να προσέξουμε ότι, ενώ δεν είναι περίπλοκο να καταργήσετε τη μόλυνση ίδια, αποκρυπτογράφηση των αρχείων (κρυπτογραφηθεί χρησιμοποιώντας κρυπτογράφηση RSA 2048) επηρεάζονται από αυτό το κακόβουλο πρόγραμμα είναι αδύνατη χωρίς να πληρώνουν τα λύτρα. Τη στιγμή της έρευνας, δεν υπήρχαν εργαλεία ή λύσεις σε θέση να αποκρυπτογραφούν τα αρχεία κρυπτογραφούνται από Critroni. Να σημειώσετε ότι το ιδιωτικό κλειδί πρέπει να αποκρυπτογραφήσει τα αρχεία αποθηκεύονται από τους διακομιστές CTB-ντουλάπι διοίκησης και ελέγχου, το οποίο ελέγχονται από εγκληματίες του κυβερνοχώρου. Επομένως, η καλύτερη λύση είναι να αφαιρέσετε τον ιό ransomware και, στη συνέχεια, επαναφέρετε τα δεδομένα σας από ένα αντίγραφο ασφαλείας.

Ransomware λοιμώξεις όπως CTB-ντουλάπι (συμπεριλαμβανομένων των CryptoWall, CryptoDefense, CryptorBit και Cryptolocker) παρουσιάζει μια ισχυρή υπόθεση να διατηρήσουν τακτική δημιουργία αντιγράφων ασφαλείας των αποθηκευμένων σας δεδομένων. Σημειώστε ότι πληρώνουν τα λύτρα, όπως ζήτησε ransomware αυτή είναι ισοδύναμη με την αποστολή χρημάτων σας σε εγκληματίες του κυβερνοχώρου – θα υποστηρίξετε κακόβουλο επιχειρηματικό μοντέλο τους και δεν υπάρχει καμία εγγύηση ότι τα αρχεία σας θα ποτέ να αποκρυπτογραφηθούν. Για την αποφυγή μόλυνσης του υπολογιστή με ransomware λοιμώξεις όπως αυτό, εκφράζουν προσοχή όταν ανοίγετε μηνύματα ηλεκτρονικού ταχυδρομείου, δεδομένου ότι οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν διάφορες πιασάρικα τίτλους να ξεγελάσει τους χρήστες PC και άνοιγμα συνημμένων μολυσμένου email (για παράδειγμα, «UPS εξαίρεση κοινοποίηση» ή «Ειδοποίηση αποτυχίας παράδοσης FedEx»). Έρευνα δείχνει ότι οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν επίσης P2P δίκτυα και ψεύτικο λήψεις που περιέχουν συσσωρευμένος ransomware λοιμώξεις να πολλαπλασιάζονται Critroni. Επί του παρόντος, το «τα προσωπικά αρχεία σας είναι κρυπτογραφημένα» ransomware απειλή παραδίδεται σε αγγλική και ρωσική γλώσσα, και ως εκ τούτου, οι χώρες που μιλούν αυτές τις γλώσσες είναι στην κορυφή του καταλόγου προορισμού των εγκληματιών του κυβερνοχώρου πολλαπλασιάζονται αυτό το κακόβουλο λογισμικό.

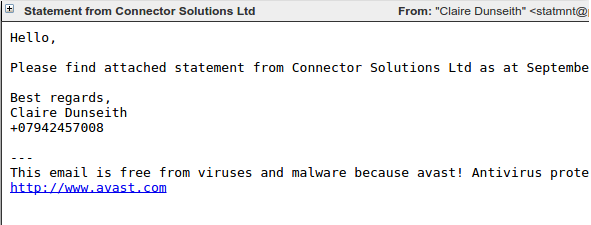

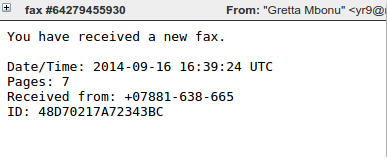

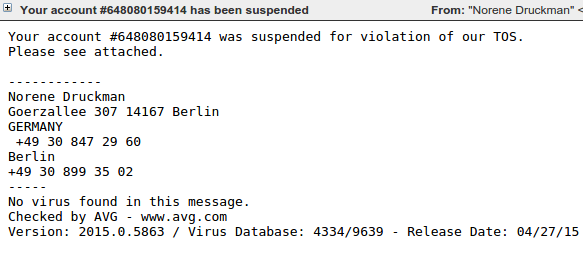

Εγκληματίες του κυβερνοχώρου έχουν κυκλοφορήσει μια ενημερωμένη έκδοση του CTB-ντουλάπι ransomware στόχευσης ΗΠΑ, Ιταλία, Ολλανδία και Γερμανία. Αυτή η παραλλαγή διανέμεται ως επί το πλείστον χρησιμοποιούν ψεύτικο φαξ ειδοποιήσεις μέσω ηλεκτρονικού ταχυδρομείου με μολυσμένα attachments. Εγκληματίες του κυβερνοχώρου έχουν επεκταθεί επίσης ένα χρονικό πλαίσιο στο οποίο τα θύματά τους πρέπει να πληρώσει τα λύτρα να ανακτήσουν τον έλεγχο των αρχείων τους έως 96 ώρες (προηγουμένως, 72 ώρες)

Οι συντάκτες του CTB-ντουλάπι χρησιμοποιούν ένα πρόγραμμα θυγατρικών για λοιμώξεις με το αυτοκίνητο από την εξωτερική ανάθεση της διαδικασίας λοίμωξη σε ένα δίκτυο από συνεργάτες ή εταίρους σε αντάλλαγμα για μια περικοπή των κερδών. Το μοντέλο θυγατρικών είναι μια προσπάθησε, δοκιμάζονται και πολύ επιτυχημένη στρατηγική στο επιτυγχάνοντας μεγάλους όγκους των μολύνσεων malware. Έχει χρησιμοποιηθεί να παράγουν τεράστια έσοδα για πλαστό antivirus, κάντε κλικ απάτης, και μια μεγάλη ποικιλία από άλλους τύπους malware. Είναι τώρα χρησιμοποιείται για τη διανομή ransomware γενικά και CTB-ντουλάπι ειδικότερα.

Το σύστημα θυγατρικών για CTB-Locker αναδείχθηκε πρώτα δημοσίως από τον ερευνητή Kafeine, στα μέσα του 2014. Μια Reddit 2015 θέση ισχυρίζεται ότι είναι από μια πραγματική συμμετέχων στο πρόγραμμα θυγατρικών και να προσφέρει μια ενδιαφέρουσα εικόνα για την λειτουργία του. Οι συντάκτες του CTB-ντουλάπι χρησιμοποιούν μία παρόμοια στρατηγική για πολλοί συγγραφείς εκμεταλλεύονται κιτ, προσφέροντας ένα φιλοξενούμενο επιλογή όπου ο χειριστής πληρώνει ένα μηνιαίο πάγιο και οι συγγραφείς φιλοξενήσει όλον τον κώδικα. Αυτό κάνει να γίνει μια θυγατρική, απλή και σχετικά κίνδυνος-ελεύθερο. Η αφίσα του Reddit ισχυρίστηκε ότι κάνει 15.000 (πιθανώς δολάρια) το μήνα, με κόστος περίπου 7.000. Ο συγγραφέας αναφέρει επίσης ότι αυτός επικεντρώνεται μόνο σε θύματα από χώρες όπως οι ΗΠΑ, Ηνωμένο Βασίλειο, Αυστραλία και Καναδά, που «η σειρά 1» δεδομένου ότι κάνει έτσι λίγα χρήματα από άλλες περιοχές που δεν αξίζει το χρόνο.

Χρησιμοποιώντας ένα μοντέλο θυγατρικών για τη διανομή σημαίνει ότι υπάρχουν ένα ευρύ φάσμα διαφορετικών λοίμωξη διανύσματα για CTB-ντουλάπι. Έχουμε δει αυτό να διανέμεται μέσω αρκετές εκμεταλλεύονται κιτ συμπεριλαμβανομένης της εξέδρας και πυρηνική. Ωστόσο, μέσω κακόβουλου spam καμπάνιες είναι ότι η πλειοψηφία των λοιμώξεων CTB-ντουλάπι έχουν παρατηρηθεί.

Τα πιο συνηθισμένα spam καμπάνιες που διανέμουν CTB-ντουλάπι Χρησιμοποιήστε ένα στοιχείο downloader, γνωστή ως Dalexis ή Elenoocka. Τα μηνύματα spam οι ίδιοι ακολουθούν μια μεγάλη ποικιλία μορφών, συμπεριλαμβανομένων των μηνυμάτων αναπάντητες φαξ, οικονομικές καταστάσεις, ληξιπρόθεσμα τιμολόγια, αναστολές απολογισμού και αναπάντητες mms μηνύματα. Ακολουθούν μερικά παραδείγματα:

Ένα μεγάλο ποσοστό των κακόβουλων spam σύγχρονη ημέρα φτάνει ως αρχείο exe μέσα σε μια αρχειοθήκη zip ή rar. Μια ασυνήθιστη πτυχή του Dalexis είναι ότι φτάνει σχεδόν πάντα σε ένα λιγότερο κοινό αρχείο, συνήθως ένα αρχείο cab. Το αρχείο περιλαμβάνει το κακόβουλο δείγμα ίδια, συχνά με μια επέκταση .scr και μια περαιτέρω αρχειοθήκη που περιέχει ένα έγγραφο δολωμάτων που θα εμφανιστεί να πείσει το θύμα ότι το συνημμένο ήταν ακίνδυνο.

Το κακόβουλο Dalexis δείγμα χρησιμοποιεί διάφορες τεχνικές σε μια προσπάθεια να αποφευχθεί κιβώτια άμμου και αυτοματοποιημένων συστημάτων ανάλυσης, συμπεριλαμβανομένων στον ύπνο για ένα χρονικό διάστημα. Dalexis στη συνέχεια λήψεις δείγματος CTB-ντουλάπι μέσω HTTP σε κρυπτογραφημένη μορφή, αποκωδικοποιεί και εκτελεί.

Το κακόβουλο Dalexis δείγμα χρησιμοποιεί διάφορες τεχνικές σε μια προσπάθεια να αποφευχθεί κιβώτια άμμου και αυτοματοποιημένων συστημάτων ανάλυσης, συμπεριλαμβανομένων στον ύπνο για ένα χρονικό διάστημα. Dalexis στη συνέχεια λήψεις δείγματος CTB-ντουλάπι μέσω HTTP σε κρυπτογραφημένη μορφή, αποκωδικοποιεί και εκτελεί.

Εκτέλεση

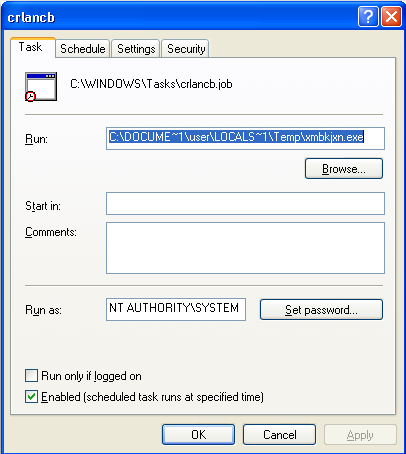

Όταν εκτελεί CTB-ντουλάπι, που πέφτει ένα αντίγραφο του εαυτού του στον κατάλογο temp και δημιουργεί μια προγραμματισμένη εργασία για να ενεργοποιήσετε εκ νέου αναχώρηση επιμονή.

Το σύστημα αρχείων είναι στη συνέχεια επαναλαμβάνεται μέσω και θα κρυπτογραφηθούν όλα τα αρχεία με επεκτάσεις που ταιριάζουν με λίστα επέκταση CTB-ντουλάπι του. Αλλάζει την εικόνα φόντου της επιφάνειας εργασίας και επικαλύψεις CTB-ντουλάπι το μήνυμα λύτρα και μια clickable διεπαφή επάνω στο κέντρο της οθόνης.

Το σύστημα αρχείων είναι στη συνέχεια επαναλαμβάνεται μέσω και θα κρυπτογραφηθούν όλα τα αρχεία με επεκτάσεις που ταιριάζουν με λίστα επέκταση CTB-ντουλάπι του. Αλλάζει την εικόνα φόντου της επιφάνειας εργασίας και επικαλύψεις CTB-ντουλάπι το μήνυμα λύτρα και μια clickable διεπαφή επάνω στο κέντρο της οθόνης.

Σε αντίθεση με κάποιες παραλλαγές κρυπτο-ransomware, CTB-ντουλάπι δεν απαιτεί ενεργή σύνδεση στο internet πριν να ξεκινήσει την κρυπτογράφηση αρχείων.

Κρυπτογράφηση

CTB-ντουλάπι στέκεται για «Καμπύλη-Tor-Bitcoin-ντουλάπι.» Το μέρος «Καμπύλη» του ονόματος προέρχεται από τη χρήση του κρυπτογραφία ελλειπτικής καμπύλης (ECC). ECC είναι μια μορφή κρυπτογραφία δημόσιου κλειδιού που βασίζονται στο ελλειπτικές καμπύλες κατά τα πεπερασμένα. Τη δύναμή της προέρχεται από το πρόβλημα ιδιαίτερος λογάριθμος ελλειπτικής καμπύλης. Οι περισσότεροι Ransomware αρχείο-κρυπτογράφησης που χρησιμοποιεί κρυπτογραφία δημόσιου κλειδιού τείνει να χρησιμοποιεί το RSA, η οποία βασίζεται σε πρώτος αριθμός παραγοντοποίηση. Ένα πλεονέκτημα που ΕΚΚ έχει πάνω από την RSA είναι ότι ισοδύναμη ασφάλεια επίπεδα μπορεί να επιτευχθεί με πολύ μικρότερα μήκη κλειδιών. Για παράδειγμα, ένα κλειδί 256 bit ΕΚΚ έχει ισοδύναμη ασφάλεια σε ένα 3072-bit RSA κλειδί.

Τα πλεονεκτήματα του μέγεθος κλειδιού που ECC προσφέρει μπορεί να ήταν ένας παράγοντας που συμβάλλει στη διαδικασία λήψης αποφάσεων του συγγραφέα, όπως τους ενσωματώσετε ένα δημόσιο κλειδί μέσα στο δείγμα κακόβουλο λογισμικό και ένα μικρότερο κλειδί καταλαμβάνει λιγότερο χώρο.

CTB-ντουλάπι χρησιμοποιεί ένα συνδυασμό των συμμετρικών και ασύμμετρη κρυπτογράφηση να αγωνίζομαι αρχεία. Η κρυπτογράφηση ίδια γίνεται με AES και, στη συνέχεια, τα μέσα για να αποκρυπτογραφήσει τα αρχεία είναι κρυπτογραφημένα με το δημόσιο κλειδί του ΕΚΚ. Αυτό εξασφαλίζει ότι μόνο οι συντάκτες CTB-ντουλάπι που έχετε το αντίστοιχο ιδιωτικό κλειδί είναι σε θέση να αποκρυπτογραφήσει τα αρχεία. Για αναλυτικές πληροφορίες σχετικά με την κρυπτογράφηση το οποίο χρησιμοποιείται από CTB-ντουλάπι δείτε, αυτή η ανάλυση από την «zairon.»

CTB-Locker θα κρυπτογραφήσει αρχεία με τις ακόλουθες επεκτάσεις:

PWM, kwm, txt, cer, crt, der, Ρεμ, doc, cpp, c, php, js, cs, ΠΑΣ, bas, pl, py, docx, rtf, docm, xls, xlsx, θυρίδα ασφαλείας,

ομάδες, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, ΗΗ, dds, jpe, jpg, jpeg, cr2, ωμά, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, κόλπο, ανάμειξης, cdr, crw, dcr, dng, eps, erf, indd, kdc, ΥΠΟΙΟ, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, srf, srw, wb2, vsd, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, bpdu, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, Αμπού, config, rgx

Αυτή η λίστα έχει επεκταθεί όπως έχουν κυκλοφορήσει νεότερες παραλλαγές.

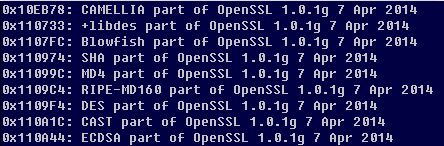

Αρχικά, όλα τα κρυπτογραφημένα αρχεία είχε μια επέκταση της «.ctbl», ωστόσο, που άλλαξε σύντομα να έχουμε μία τυχαία επέκταση. Φαίνεται ότι οι συγγραφείς έχουν δανειστεί τουλάχιστον μερικοί από τους κρυπτογράφηση κωδικός από OpenSSL, όπως μεγάλες ποσότητες των σχετικών συμβολοσειρών μπορεί να βρεθεί στον κώδικα ασυσκεύαστα.

Επικοινωνία δικτύου

Δεδομένου ότι CTB-ντουλάπι μπορούν να ξεκινήσουν την κρυπτογράφηση αρχείων χωρίς να χρειάζεται να επικοινωνήσει με ένα διακομιστή διοίκησης και ελέγχου, εκεί δεν χρειάζεται να είναι οποιαδήποτε επικοινωνία δικτύου μέχρι το θύμα που επιχειρεί να αποκρυπτογραφήσει τα αρχεία τους.

Όταν συμβαίνει αυτό, όλες οι επικοινωνίες πραγματοποιούνται πάνω από Tor (αυτό είναι όπου μπαίνει «ΟΕ» από την καμπύλη-Tor-Bitcoin-ντουλάπι), συνήθως μέσω διακομιστή μεσολάβησης ιστοχώρων που ενεργούν ως ρελέ στην υπηρεσία κρυφό Tor ότι οι υποδομές φιλοξενεί το back-end.

Όταν το θύμα έχει πληρώσει τα λύτρα, CTB-Locker θα επικοινωνήσει με διακομιστή διοίκησης και ελέγχου, αποστολή ενός μπλοκ δεδομένων που περιέχει τις πληροφορίες που απαιτούνται για την παραγωγή του κλειδιού που θα αποκρυπτογραφήσει αρχεία του θύματος. Αυτό το μπλοκ των δεδομένων μπορούν να αποκρυπτογραφηθούν μόνο με το κύριο κλειδί αποθηκεύονται στο διακομιστή.

Λύτρα ζήτηση

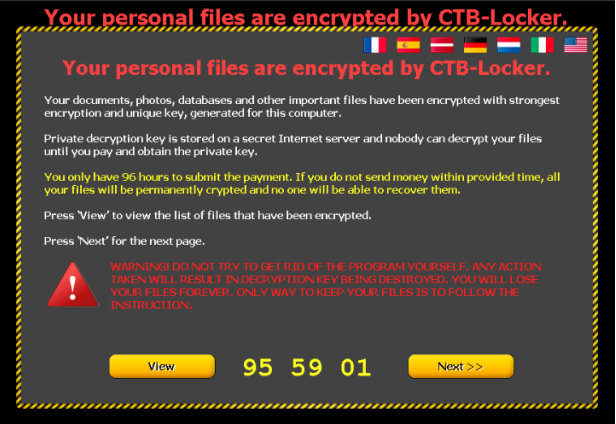

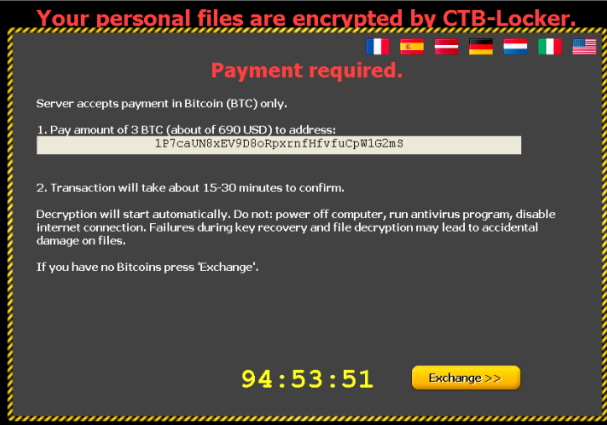

Όταν όλα του θύματος αρχεία έχουν κρυπτογραφηθεί, εμφανίζεται το μήνυμα λύτρα, αλλάζοντας το φόντο της επιφάνειας εργασίας και με την υπέρθεση στο κέντρο της οθόνης με τον κύριο λύτρα ζήτηση και clickable διασύνδεση.

Αυτή η οθόνη ενημερώνει το θύμα ότι «τα προσωπικά αρχεία έχουν κρυπτογραφηθεί από CTB-Locker», τους λένε ότι έχουν»96 ώρες την καταβολή μιας πληρωμής», και προειδοποιούν ότι οποιαδήποτε προσπάθεια για να αφαιρέσετε το κακόβουλο λογισμικό από το μολυσμένο σύστημα θα έχει ως αποτέλεσμα το κλειδί αποκρυπτογράφησης που καταστρέφονται-η προθεσμία αυτή ήταν χαμηλότερη σε παλαιότερες εκδόσεις. Το θύμα μπορεί να κάντε κλικ στο κουμπί «Επόμενο» για να ξεκινήσετε τη διαδικασία αποκρυπτογράφησης ή το κουμπί «Προβολή» για να δείτε τη λίστα των κρυπτογραφημένων αρχείων.

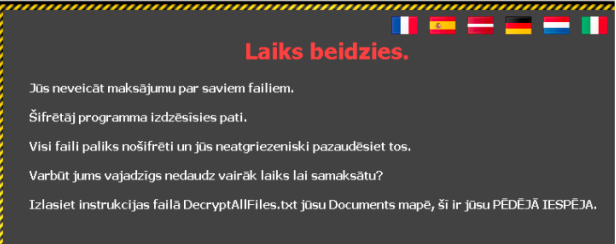

CTB-Locker είναι ιδιαίτερα πολύγλωσσο με την Σημείωση λύτρων που προσφέρονται σε μια ποικιλία των γλωσσών, προσπελάσιμο μέσω τα διάφορα σημαία εικονίδια στο επάνω μέρος της οθόνης. Η επιλογή των γλωσσών που φαίνεται να είναι τουλάχιστον εν μέρει προσαρμόσιμη ο συνεργάτης που έχει αγοράσει αυτήν την συγκεκριμένη παρουσία CTB-ντουλάπι, και τις διαθέσιμες επιλογές έχουν αναπτυχθεί διαχρονικά. Ένα πρόσφατο δείγμα είχε τις ακόλουθες επιλογές γλώσσας – Αγγλικά, Γαλλικά, Γερμανικά, Ισπανικά, Λετονίας, Ολλανδικά και Ιταλικά.

CTB-Locker είναι ιδιαίτερα πολύγλωσσο με την Σημείωση λύτρων που προσφέρονται σε μια ποικιλία των γλωσσών, προσπελάσιμο μέσω τα διάφορα σημαία εικονίδια στο επάνω μέρος της οθόνης. Η επιλογή των γλωσσών που φαίνεται να είναι τουλάχιστον εν μέρει προσαρμόσιμη ο συνεργάτης που έχει αγοράσει αυτήν την συγκεκριμένη παρουσία CTB-ντουλάπι, και τις διαθέσιμες επιλογές έχουν αναπτυχθεί διαχρονικά. Ένα πρόσφατο δείγμα είχε τις ακόλουθες επιλογές γλώσσας – Αγγλικά, Γαλλικά, Γερμανικά, Ισπανικά, Λετονίας, Ολλανδικά και Ιταλικά.

Λατς είναι μια ασυνήθιστη γλώσσα επιλογή, όπως Λετονία δεν θεωρείται γενικά ως ένας σημαντικός στόχος για ransomware και άλλους τύπους crimeware. Αυτό αντιπροσωπεύει, ενδεχομένως, οι συγγραφείς που κοιτάζει για να σπάσει σε νέες αγορές όπου συνειδητοποίηση είναι χαμηλότερο, ή ίσως η συγκεκριμένη θυγατρική έχει τοπική γνώση και είναι καλύτερα σε θέση να ξεκινήσει μια επιτυχημένη εκστρατεία στην εν λόγω χώρα.

Λατς είναι μια ασυνήθιστη γλώσσα επιλογή, όπως Λετονία δεν θεωρείται γενικά ως ένας σημαντικός στόχος για ransomware και άλλους τύπους crimeware. Αυτό αντιπροσωπεύει, ενδεχομένως, οι συγγραφείς που κοιτάζει για να σπάσει σε νέες αγορές όπου συνειδητοποίηση είναι χαμηλότερο, ή ίσως η συγκεκριμένη θυγατρική έχει τοπική γνώση και είναι καλύτερα σε θέση να ξεκινήσει μια επιτυχημένη εκστρατεία στην εν λόγω χώρα.

Πρόσφατες παραλλαγές του CTB-ντουλάπι προσφέρουν επίσης έναν τρόπο για το θύμα για να βεβαιωθείτε ότι τα αρχεία μπορούν να αποκρυπτογραφηθούν από πέντε unscrambling τυχαία επιλεγμένα αρχεία δωρεάν. Αυτό φαίνεται να έχουν εισαχθεί ως ένας τρόπος για να κερδίσουμε την εμπιστοσύνη του θύματος και να αυξήσει την πιθανότητα ότι θα καταβληθούν τα πλήρη λύτρα.

Πρόσφατες παραλλαγές του CTB-ντουλάπι προσφέρουν επίσης έναν τρόπο για το θύμα για να βεβαιωθείτε ότι τα αρχεία μπορούν να αποκρυπτογραφηθούν από πέντε unscrambling τυχαία επιλεγμένα αρχεία δωρεάν. Αυτό φαίνεται να έχουν εισαχθεί ως ένας τρόπος για να κερδίσουμε την εμπιστοσύνη του θύματος και να αυξήσει την πιθανότητα ότι θα καταβληθούν τα πλήρη λύτρα.

Πληρωμή λύτρων

Όταν το θύμα κάνει κλικ μέσω του περιβάλλοντος εργασίας του λύτρα τους δίνονται λεπτομερείς οδηγίες για το πόσο πρέπει να πληρώσει και πώς να το πληρώσει.

CTB-ντουλάπι απαιτεί Bitcoins (BTC) για την πληρωμή λύτρων («Bitcoin» στην καμπύλη-Tor-Bitcoin-ντουλάπι). Το ακριβές ποσό της BTC έχει οριστεί ο συνεργάτης που έχει αγοράσει CTB-Locker, αν και οι συγγραφείς δίνουν οδηγίες για να καθορίσετε το ποσό λύτρα σε ένα επίπεδο που είναι πιθανόν να προκαλέσει μέγιστη έσοδα. Διάγραμμα 12 παραπάνω δείχνει ένα παράδειγμα απαιτητική 3 BTC. Επίσης εμφανίζεται κατά προσέγγιση ισοδύναμο ποσό σε τοπικό νόμισμα – π.χ., 690 δολάρια ή 660 ευρώ.

CTB-ντουλάπι απαιτεί Bitcoins (BTC) για την πληρωμή λύτρων («Bitcoin» στην καμπύλη-Tor-Bitcoin-ντουλάπι). Το ακριβές ποσό της BTC έχει οριστεί ο συνεργάτης που έχει αγοράσει CTB-Locker, αν και οι συγγραφείς δίνουν οδηγίες για να καθορίσετε το ποσό λύτρα σε ένα επίπεδο που είναι πιθανόν να προκαλέσει μέγιστη έσοδα. Διάγραμμα 12 παραπάνω δείχνει ένα παράδειγμα απαιτητική 3 BTC. Επίσης εμφανίζεται κατά προσέγγιση ισοδύναμο ποσό σε τοπικό νόμισμα – π.χ., 690 δολάρια ή 660 ευρώ.

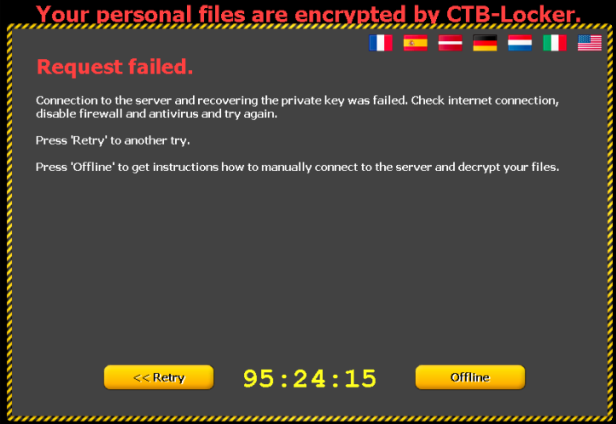

Ένα μειονέκτημα για χρήση υπηρεσιών Tor κρυφό είναι ότι αξιοπιστία μπορεί να είναι ένα ζήτημα, πράγμα που σημαίνει ότι ο διακομιστής διοίκησης και ελέγχου δεν μπορεί να επιτευχθεί όταν το θύμα επιχειρεί να πληρώσει τα λύτρα.

Σε μια προσπάθεια για την καταπολέμηση αυτού, CTB-ντουλάπι προσπαθεί να χρησιμοποιήσει πολλούς διαφορετικούς διακομιστές μεσολάβησης Tor να φτάσει το κρυφό η υπηρεσία, και προσφέρει επίσης χειροκίνητη οδηγίες πρέπει το δείγμα malware να αφαιρεθεί από το μολυσμένο υπολογιστή. Αυτές συμπεριλαμβάνουν επισκέπτονται το Tor κρυφό υπηρεσία μέσω ενός προγράμματος περιήγησης web και επικόλληση σε μια φόρμα, το δημόσιο κλειδί που δίνεται το θύμα.

Σε μια προσπάθεια για την καταπολέμηση αυτού, CTB-ντουλάπι προσπαθεί να χρησιμοποιήσει πολλούς διαφορετικούς διακομιστές μεσολάβησης Tor να φτάσει το κρυφό η υπηρεσία, και προσφέρει επίσης χειροκίνητη οδηγίες πρέπει το δείγμα malware να αφαιρεθεί από το μολυσμένο υπολογιστή. Αυτές συμπεριλαμβάνουν επισκέπτονται το Tor κρυφό υπηρεσία μέσω ενός προγράμματος περιήγησης web και επικόλληση σε μια φόρμα, το δημόσιο κλειδί που δίνεται το θύμα.

Αξιοπιστία

Αξιοπιστία

Ανάγνωση μέσω διαφόρων δημοσιεύσεων σε φόρουμ δημόσιας στήριξης δείχνει ότι σε πολλές περιπτώσεις πληρώνουν τα λύτρα θα οδηγήσει σε CTB-ντουλάπι αποκρυπτογράφηση αρχείων του θύματος. Το χαρακτηριστικό «Δοκιμή αποκρυπτογράφηση» είναι μια καλή ένδειξη ότι η αποκρυπτογράφηση είναι δυνατή.

Ωστόσο, το θύμα πρέπει να εξακολουθεί να εμπιστεύονται ότι οι εγκληματίες του κυβερνοχώρου θα κάνει καλή την υπόσχεσή τους μετά την παράδοση το ποσό λύτρα στο BTC. Υπάρχει επίσης η πιθανότητα ότι τα στοιχεία διακομιστή που φιλοξενούν τα ιδιωτικά κλειδιά που απαιτούνται για την εκτέλεση της αποκρυπτογράφησης θα πρέπει να ληφθούν κάτω, προσωρινά ή μόνιμα, που μπορεί να κάνει αδύνατη την αποκρυπτογράφηση. Σε τέτοιες περιπτώσεις είναι πιθανό ότι οι εγκληματίες του κυβερνοχώρου θα συνεχίσουν να δέχονται πληρωμές λύτρα παρά γνωρίζοντας δεν υπάρχει τρόπος να αποκρυπτογραφήσει τα αρχεία του θύματος.

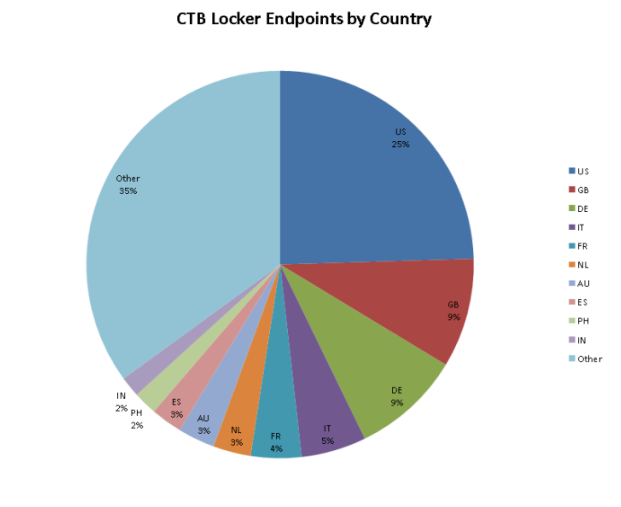

Στατιστικά στοιχεία

CTB-ντουλάπι λοιμώξεις παρατηρήθηκε κυρίως στη Δυτική Ευρώπη, Βόρεια Αμερική και Αυστραλία. Αυτές είναι σε γενικές γραμμές οι χώρες tier 1 που περιγράφεται στο post Reddit που αναφέρονται ανωτέρω. Θύματα στις χώρες αυτές φαίνεται να είναι στοχευμένες με βάση του συγγραφέα ransomware προηγούμενη εμπειρία επιτυχή πληρωμών.

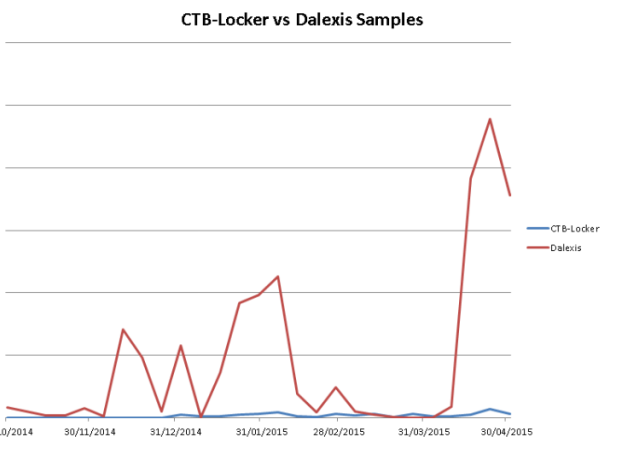

Όταν βλέπουν τους αριθμούς δειγμάτων μπορούμε να δούμε ότι ο αριθμός των πραγματικών δειγμάτων CTB-ντουλάπι είναι πολύ μικρότερη από τον αριθμό των Dalexis δειγμάτων που χρησιμοποιούνται για να κατεβάσετε CTB-ντουλάπι. Αυτό είναι λογικό, δεδομένου ότι το downloader είναι ανεπιθύμητη αλληλογραφία από σε εξαιρετικά μεγάλους τόμους, που επιτρέπει προϊόντα ασφαλείας να προσθέσετε ανίχνευση πολύ γρήγορα. Κάνοντας κάθε δείγμα μοναδικές αλλάζοντας ένα μικρό ποσό σε κάθε αρχείο αυξάνει την πιθανότητα ότι ορισμένες λύσεις προστασίας που βασίζονται σε άθροισμα ελέγχου θα αποτύχει να εντοπίσει όλα τα δείγματα.

Όταν βλέπουν τους αριθμούς δειγμάτων μπορούμε να δούμε ότι ο αριθμός των πραγματικών δειγμάτων CTB-ντουλάπι είναι πολύ μικρότερη από τον αριθμό των Dalexis δειγμάτων που χρησιμοποιούνται για να κατεβάσετε CTB-ντουλάπι. Αυτό είναι λογικό, δεδομένου ότι το downloader είναι ανεπιθύμητη αλληλογραφία από σε εξαιρετικά μεγάλους τόμους, που επιτρέπει προϊόντα ασφαλείας να προσθέσετε ανίχνευση πολύ γρήγορα. Κάνοντας κάθε δείγμα μοναδικές αλλάζοντας ένα μικρό ποσό σε κάθε αρχείο αυξάνει την πιθανότητα ότι ορισμένες λύσεις προστασίας που βασίζονται σε άθροισμα ελέγχου θα αποτύχει να εντοπίσει όλα τα δείγματα.

Προστασία

Προστασία

Sophos προστατεύει από CTB-ντουλάπι στο εκτέλεση με λύτρα-HPmal/N, και στατικά με μια σειρά από ονόματα ανίχνευσης, συμπεριλαμβανομένων: Troj/λύτρα-AKW, Troj/κρεμμύδι-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos ανιχνεύει το downloader Dalexis/Elenoocka με μια σειρά από ονόματα ανίχνευσης, συμπεριλαμβανομένων: Troj/πράκτορας-AMTG Troj/πράκτορας-AMKP, Troj/ταξιτζής-H, Troj/πράκτορας-AIRO, Troj/πράκτορας-AMNK, Troj/πράκτορας-AMNP, Troj/πράκτορας-AMOA, Mal/ταξιτζής-β.

Αυτές οι υπογραφές τους ΓΟΦΟΎΣ συχνά δεν απαιτούν ενημερώσεις όπως τον εντοπισμό στον κωδικό αποσυσκευαστεί μνήμη ανεξάρτητα από τα αρχεία στον δίσκο που είναι είτε συσκευασμένα, ασαφή ή κρυπτογραφηθεί.

Έχοντας HIPS της Sophos ενεργοποιημένη την τεχνολογία συνιστάται έντονα να μπλοκάρει προληπτικά προγράμματα ransomware.

Εάν υποπτεύεστε ότι σας έχουν παραβιαστεί από ransomware, μπορείτε να καταργήσετε το κακόβουλο λογισμικό χρησιμοποιώντας μας Virus Removal Tool . Δυστυχώς, δεν υπάρχει πολύς που μπορείτε να κάνετε για να πάρετε τα αρχεία σας πίσω, εκτός από να πληρώσει τα λύτρα-η κρυπτογράφηση είναι πάρα πολύ ισχυρό για να ραγίσει.

Εκτός από έχοντας antivirus σας ενημερωμένο, υπάρχουν αλλαγές πρόσθετο σύστημα για να αποτρέψουν ή να αφοπλίσει ransomware λοιμώξεις ότι ένας χρήστης μπορεί να εφαρμοστεί.

1. αντίγραφα ασφαλείας των αρχείων σας.

Ο καλύτερος τρόπος να εξασφαλιστεί να μην χάσετε τα αρχεία σας με ransomware είναι να δημιουργήσετε αντίγραφα ασφαλείας τακτικά. Αποθήκευση αντιγράφων ασφαλείας σας ξεχωριστά είναι επίσης το κλειδί – όπως συζητήθηκε, ορισμένα προγράμματα ransomware παραλλαγές διαγράψτε Windows σκιώδη αντίγραφα των αρχείων ως μια περαιτέρω τακτική για να εμποδίσει την ανάρρωσή σας, έτσι θα πρέπει να αποθηκεύσετε το αντίγραφο ασφαλείας χωρίς σύνδεση.

2. εφαρμογή των windows και άλλου λογισμικού τακτικά.

Διατηρείτε ενημερωμένο σύστημα και τις εφαρμογές σας. Αυτό σας δίνει την καλύτερη ευκαιρία για την αποφυγή το σύστημά σας εκρηξιγενείς χρησιμοποιώντας κίνηση-κοντά Μεταφορτώστε επιθέσεις και θέματα ευπάθειας λογισμικού (ιδιαίτερα Adobe Flash, Silverlight της Microsoft, Web Browser, κλπ.) που είναι γνωστά για την εγκατάσταση ransomware.

3. Αποφύγετε κάνοντας κλικ συνδέσεις μη αξιόπιστο ηλεκτρονικό ταχυδρομείο ή το άνοιγμα συνημμένων αλληλογραφίας.

Οι περισσότεροι ransomware φτάνει μέσω ηλεκτρονικό ταχυδρομείο spam, είτε κάνοντας κλικ στις συνδέσεις ή ως συνημμένα. Έχοντας ένα καλό ηλεκτρονικό ταχυδρομείο πρόγραμμα ανίχνευσης ιών θα μπλοκάρει επίσης προληπτικά έχουν παραβιαστεί ή κακόβουλη ιστοσελίδα συνδέσεις ή τα δυαδικά συνημμένα που οδηγούν σε ransomware.

4. απενεργοποιήσετε ActiveX περιεχομένου σε εφαρμογές του Microsoft Office όπως το Word, Excel, κ.λπ.

Έχουμε δει πολλά κακόβουλα έγγραφα που περιέχουν μακροεντολές που μπορεί περαιτέρω να κατεβάσετε ransomware σιωπηλά στο υπόβαθρο.

5. Εγκαταστήστε ένα τείχος προστασίας, να αποκλείετε Tor και I2P και περιορίσετε σε συγκεκριμένες θύρες.

Πρόληψη του κακόβουλου λογισμικού από την επίτευξη του κλήση-home server μέσω του δικτύου, να αφοπλίσει μια παραλλαγή ενεργό ransomware. Ως εκ τούτου, αποκλείει τις συνδέσεις σε διακομιστές I2P ή Tor μέσω ενός τείχους προστασίας είναι αποτελεσματικό μέτρο.

6. απενεργοποιήσετε συνδέσεις απομακρυσμένης επιφάνειας εργασίας.

Απενεργοποιήσετε συνδέσεις απομακρυσμένης επιφάνειας εργασίας, αν δεν πρέπει στο περιβάλλον σας, έτσι ώστε κακόβουλο συγγραφείς δεν είναι δυνατό να πρόσβαση στο μηχάνημα σας από απόσταση.

7. αποκλεισμός εκτελέσιμα τρέχει από % APPDATA % και % TEMP % διαδρομές.

Τα περισσότερα από τα αρχεία ransomware έπεσε και εκτελούνται από αυτές τις θέσεις, ώστε να αποκλείει την εκτέλεση θα αποτρέψει ransomware την εκτέλεση.