Che cos’è Escobar Malware (Android) ?

Il nuovo arrivato dello scorso anno Aberebot Android malware è stato rinominato in “Escobar”, lo stesso vecchio trojan bancario ma con nuove funzionalità. A giudicare dai post dell’autore sui forum degli hacker, questo malware Android è ancora in fase di test, ma probabilmente inizierà a colpire gli utenti nel prossimo futuro. Il malware aggiornato presenta funzionalità piuttosto allarmanti, come la possibilità di rubare codici una tantum da Google Authenticator, un’app utilizzata da molti utenti per aggiungere un ulteriore livello di sicurezza ai propri account.

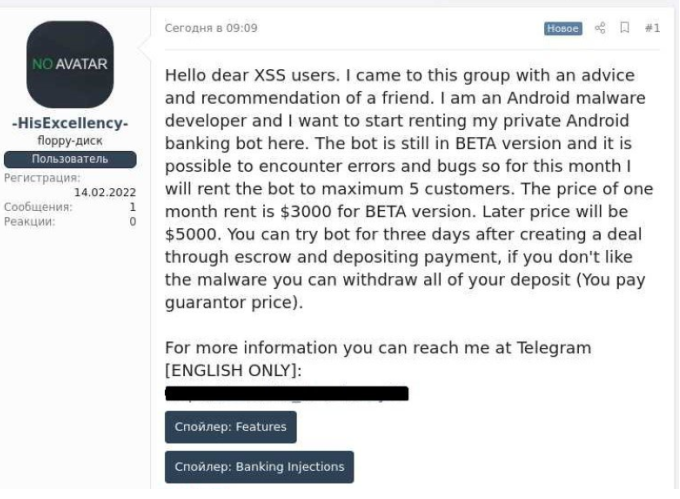

La versione iniziale del malware Escobar è apparsa per la prima volta a metà del 2021 e nel febbraio 2022, un post forum di lingua russa è apparso invitando i criminali informatici a utilizzare una versione BETA di Escobar. L’autore offre malware Escobar come malware-as-a-service (MaaS) che essenzialmente consente ai criminali informatici che hanno pochissime competenze di eseguire attacchi dannosi. Secondo il post dell’autore, la versione BETA costa $ 3000 / mese, ma una volta rilasciata la versione completa, il prezzo salirà a $ 5000 / mese.

Escobar Malware è un trojan bancario, quindi il suo obiettivo principale sono le informazioni bancarie degli utenti. Quando viene avviato, il malware richiede 25 autorizzazioni in totale. Tra le sue capacità ci sono: registrazione audio, lettura di SMS, archiviazione di lettura / scrittura, effettuare chiamate, tracciare la posizione, disinstallare app, iniettare URL nei browser Web e utilizzare la fotocamera del telefono. Ma soprattutto, il malware consente essenzialmente agli aggressori di prendere completamente il controllo del telefono. Concedere tutte queste autorizzazioni al malware significa essenzialmente che può fare qualsiasi cosa, incluso mostrare pagine di accesso false per phishing delle credenziali di accesso, nonché rubare codici di autenticazione a più fattori da SMS e / o app come Google Authenticator.

Escobar Malware deve ancora essere completamente rilasciato, quindi al momento non è chiaro come verrà distribuito esattamente. Tuttavia, considerando che l’autore del malware sta pianificando di noleggiarlo, possiamo aspettarci che ci saranno molti metodi di distribuzione. Ci sono rapporti, tuttavia, sul malware mascherato da un’app antivirus McAfee. Il modo in cui funziona è che gli utenti possono imbattersi in falsi avvisi sui virus sul proprio dispositivo Android durante la navigazione in determinati siti Web. Questi avvisi utilizzano varie tattiche intimidatorie per intimidire gli utenti a scaricare le app offerte. E gli utenti darebbero a queste app tutti i tipi di autorizzazioni perché conoscono i nomi come McAfee e si fidano delle app. Questo dimostra quanto sia importante che gli utenti scarichino app solo da fonti legittime come google play store. Il Play Store di Google è strettamente regolamentato e, mentre alcune app dannose sono in grado di aggirare le misure di sicurezza, è ancora molto più sicuro scaricare app da esso invece di app store di terze parti sconosciuti.

Mentre Escobar Malware (Android) sarà probabilmente un’infezione da malware pericolosa, non sembra essere nulla di rivoluzionario. Quindi si applicano i soliti metodi per evitare il malware. E per i dispositivi Android che sono già infetti, è meglio usare un’app antivirus per rimuovere Escobar Malware (Android) .

Modi in cui puoi proteggere il tuo dispositivo Android dal malware Escobar e prevenire il furto di credenziali

Ci sono alcune azioni che puoi intraprendere per proteggere il tuo dispositivo Android dal malware Escobar, così come molte altre minacce che possono influenzare Android.

- Usa solo app store legittimi per scaricare app.

Come abbiamo già detto, gli app store legittimi come il Play Store di Google hanno misure di sicurezza molto severe. Quindi le possibilità di incontrare app dannose su Google Play sono molto più basse di quelle degli app store di terze parti. Tuttavia, è anche importante tenere presente che tali misure di sicurezza non sono assolute e alcune app dannose sono in grado di aggirarle. È successo in passato, motivo per cui è importante ricontrollare sempre tutto prima di installare un’app. Controlla lo sviluppatore, le recensioni, le richieste di autorizzazione, ecc.

- Prendi in considerazione l’utilizzo di un’app antivirus.

Potrebbe essere una buona idea avere un’app antivirus installata sul tuo dispositivo Android. Se installi accidentalmente un’app dannosa, verrebbe immediatamente rilevata dall’antivirus installato sul tuo dispositivo, prima che possa causare danni. Tuttavia, se prevedi di utilizzare un’app androide antivirus, assicurati di scaricarla da una fonte legittima.

- Controlla sempre le autorizzazioni delle app.

Quando installi un’app, ti viene chiesto di concederle determinate autorizzazioni in modo che l’app possa funzionare come previsto. Ad esempio, un’app di editor di foto richiederebbe l’accesso alle tue foto / fotocamera. Le autorizzazioni richieste da un’app possono dire molto su ciò che fa l’app. Quindi, quando installi qualsiasi app, che provenga da Google Play Store o da qualsiasi altra parte, rivedi sempre le autorizzazioni. Se stai installando un’app torcia ma richiede l’accesso ai tuoi SMS o dati, considera attentamente perché un’app di utilità di base avrebbe bisogno di tali autorizzazioni.

- Utilizzare un gestore di password in grado di distinguere tra schermate di accesso false e legittime.

I gestori di password sono strumenti molto convenienti che non solo generano / memorizzano password, ma possono anche aiutare a identificare i siti di phishing. I gestori di password possono compilare automaticamente le credenziali di accesso salvate nei moduli di accesso dei siti Web, quindi se visiti un sito di phishing, il gestore delle password non compilerà le credenziali, segnalando che qualcosa non va.

- Controlla sempre l’URL di un sito prima di accedere.

I siti di phishing sono spesso fatti apparire più o meno identici ai siti legittimi, quindi non sorprende che molti utenti ci cadano. Tuttavia, indipendentemente da quanto legittimo possa sembrare il design di un sito di phishing, l’URL lo darà sempre via. Quindi, prima di provare ad accedere ovunque, controlla sempre che l’URL sia come dovrebbe essere.