Gruppo Lazarus, il famigerato gruppo di hacking con legami con il governo nordcoreano, è riferito utilizzando un nuovo framework di malware multi-piattaforma, soprannominato MATA, per indirizzare le reti aziendali in tutto il mondo. Gruppo Lazarus è stato attivo per molti anni, hanno guadagnato prima l’attenzione in tutto il mondo per l’hacking Sony Films nel 2014 e poi per essere dietro l’attacco ransomware WannaCry 2017. Ma hanno rivolto i paesi per molto più tempo. Le organizzazioni finanziarie in paesi come l’India, il Messico, la Corea del Sud, il Vietnam, il Cile sono state prese di mira in passato, così come i settori governativo, dei media e della tecnologia. Questo avanzato MATA malware framework è lo strumento più recente Lazzaro utilizzato per indirizzare varie entità.

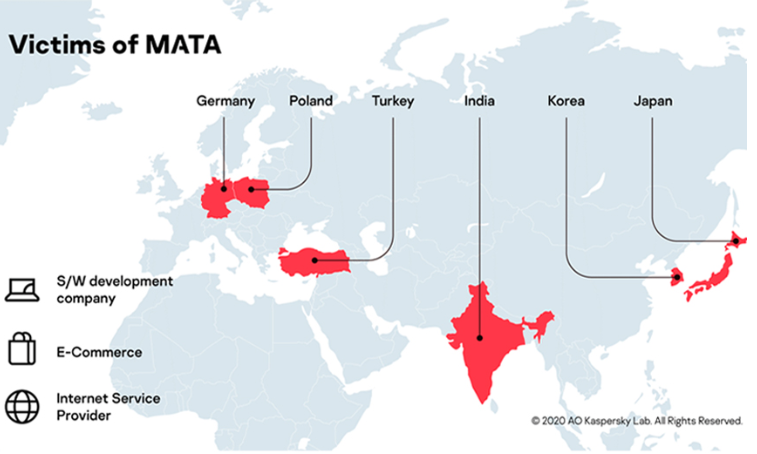

MATA è stato recentemente avvistato dal Global Research and Analysis Team di Kaspersky Lab, e sembra che sia stato utilizzato per attaccare entità aziendali in paesi come Germania, Polonia, Turchia, India, Corea e Giappone. Le aziende mirate includono uno sviluppo di software e una società di e-commerce, nonché un provider di servizi Internet.

“Sulla base della nostra telemetria, siamo stati in grado di identificare diverse vittime che sono state infettate dal quadro MATA. L’infezione non è limitata a un territorio specifico. Le vittime sono state registrate in Polonia, Germania, Turchia, Corea, Giappone e India. Inoltre, l’attore ha compromesso i sistemi in vari settori, tra cui una società di sviluppo software, una società di e-commerce e un provider di servizi Internet”, ha detto Kaspersky.

MATA malware framework è stato utilizzato nel tentativo di rubare i database dei clienti

Il MATA malware framework ha molte caratteristiche che possono eseguire una varietà di diverse attività dannose su un dispositivo infetto, e può indirizzare Windows, Linux, e sistemi operativi macOS. Quando si esegue un attacco, gli attori malintenzionati possono utilizzare MATA per manipolare file e processi di sistema, iniettare DLL e creare proxy HTTP.

Secondo Kaspersky, che ha rilasciato una vasta report onorare, manufatti relativi MATA sono stati utilizzati per la prima volta intorno ad aprile 2018. È stato usato in modo aggressivo per infiltrarsi nelle entità aziendali di tutto il mondo.

“I primi manufatti che abbiamo trovato relativi a MATA sono stati utilizzati intorno ad aprile 2018. Dopo di che, l’attore dietro questo framework di malware avanzato utilizzato in modo aggressivo per infiltrarsi entità aziendali in tutto il mondo,”Il rapporto di Kaspersky dice.

Mentre le intenzioni complete di Lazzaro possono solo essere indovinate, è abbastanza chiaro che uno dei loro interessi sono i database dei clienti. Kaspersky notato che in un caso in cui MATA ei suoi plugin sono stati distribuiti, gli attori maligni che lo operano hanno cercato di trovare il database della vittima ed eseguire diverse query di database per rubare l’elenco dei clienti, anche se non si sa se hanno avuto successo. Distribuzione ransomware può anche essere uno dei suoi scopi, come è stato utilizzato per infettare una vittima con VHD ransomware in un caso particolare.

Kaspersky ha collegato MATA al gruppo Lazarus basato su nomi di file orchestratori unici che sono stati notati anche nelle versioni del trojan Manuscrypt, che è noto per essere uno strumento utilizzato dagli hacker nordcoreani.

“Inoltre, MATA utilizza i dati di configurazione globali, tra cui un ID sessione generato casualmente, informazioni sulla versione basata sulla data, un intervallo di sospensione e più indirizzi server C2 e C2. Abbiamo visto che una delle varianti di Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) condivide una struttura di configurazione simile con il framework MATA”, ha aggiunto Kaspersky.

Kaspersky prevede che il malware si evolverà in futuro.