Che Ransomware cos’è?

Se si ha la fortuna di non aver incontrato Ransomware , sapere che si tratta di un tipo di malware che crittografa i file e essenzialmente li prende in ostaggio chiedendo un pagamento per la loro decrittazione. Crittografa tutti i file personali, che poi diventano non apribili a meno che non vengano eseguiti attraverso uno speciale programma decryptor. Tuttavia, le uniche persone con un decryptor sono spesso i criminali informatici che gestiscono il Ransomware . Se gli utenti si rifiutano di pagare il riscatto, non è raro che i file rimangano persi per sempre. A meno che, ovviamente, le vittime non abbiano rinforzi.

Negli ultimi cinque anni, è Ransomware diventata una delle più grandi minacce alla sicurezza informatica non solo per i singoli utenti, ma anche per le aziende e le organizzazioni. Ogni anno, Ransomware causa miliardi di dollari di danni, e la somma sta aumentando in modo significativo. Solo nel 2020, Ransomware ha causato danni per un valore di 20 miliardi di dollari. In soli due anni, i danni causati dal Ransomware raddoppio.

Nel corso degli anni, gli obiettivi si sono spostati dai singoli utenti alle piccole imprese e alle imprese, nonché alle strutture governative. Anche il settore sanitario è preso di mira. A differenza dei singoli utenti, obiettivi più grandi possono pagare centinaia di migliaia di dollari in riscatto, motivo per cui sono un bersaglio così favorito per i criminali informatici, Ransomware le bande in particolare.

Se vuoi familiarizzare con , come si diffonde, come funziona Ransomware e come proteggerti, continua a leggere come spiegheremo in modo più dettagliato.

Come Ransomware funziona

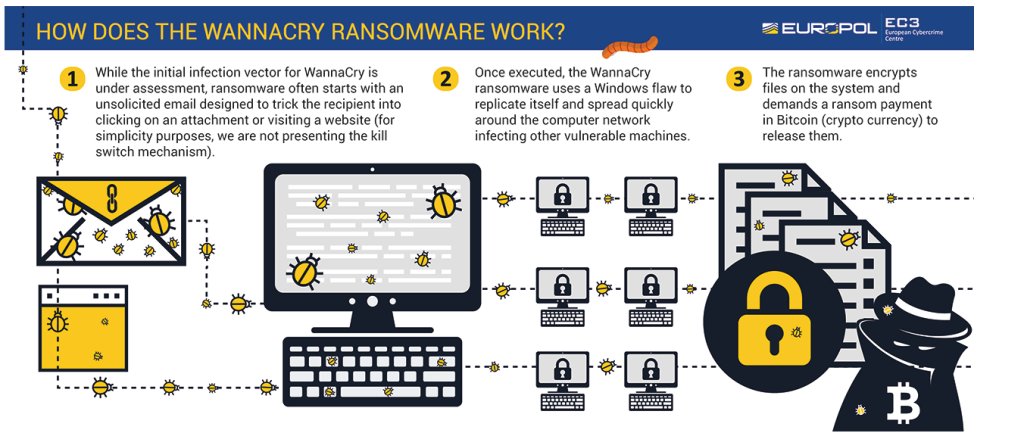

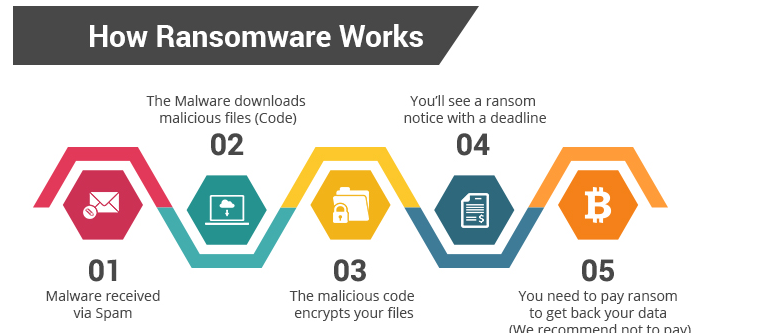

- Infezione

Il primo passo di un Ransomware attacco è entrare nel sistema di destinazione. Nel caso di singoli utenti, il di Ransomware solito entra quando gli utenti aprono file dannosi, che ottengono da e-mail malspam, siti torrent, ecc. Una volta aperto il file dannoso, inizia Ransomware il processo di crittografia.

Per infettare obiettivi più grandi come aziende e agenzie governative, i criminali informatici usano tattiche diverse, come l’uso improprio del protocollo Desktop remoto, che essenzialmente consente loro di entrare nel sistema di destinazione e avviare Ransomware l’su di esso stessi.

- Crittografia dei file

Quando gli utenti avviano Ransomware , inizierà a crittografare i file. Tutti Ransomware si rivolgono principalmente a file personali, tra cui foto, documenti e video. L’elenco dei tipi di file mirati è di solito molto esteso, ma dipende Ransomware dai file di cui si rivolge esattamente. Ma nel complesso, la maggior parte dei file personali sarà crittografata.

I file diventeranno non apribili non appena saranno crittografati. Le vittime possono determinare quali file sono stati crittografati dall’estensione aggiunta ai file crittografati. Diverse Ransomware aggiungere diverse estensioni, che di solito è come le vittime possono determinare con quale hanno a che fare se il nome non è menzionato nella richiesta di riscatto.

- Il riscatto

Una volta che i file sono stati fatti essere crittografati, il Ransomware verrà cadere una richiesta di riscatto. Generalmente, Ransomware le famiglie usano le stesse note più e più volte, richiedendo la stessa somma. Ad esempio, la famigerata famiglia Djvu Ransomware usa sempre la stessa richiesta di riscatto identica ogni volta. Le note di solito spiegano che i file sono stati crittografati e offrono un decryptor per un prezzo. La somma del riscatto è diversa, a seconda di Ransomware quale è responsabile.

Per i singoli utenti, la somma di riscatto di solito varia da $ 100 $ $ 2000. Tuttavia, per le aziende e le organizzazioni, la somma richiesta potrebbe essere dell’intervallo delle centinaia di migliaia, o addirittura di milioni di dollari.

Il fatto di pagare il riscatto è che non sempre garantisce la decrittazione dei file. Mentre i criminali informatici promettono di fornire un decryptor funzionante, non sempre fanno bene a quelle promesse, scegliendo invece di prendere i soldi e non inviare nulla in cambio. Anche le forze dell’ordine incoraggiano le vittime a non pagare il riscatto. Tuttavia, alla fine, se gli utenti pagano il riscatto è la decisione di ogni vittima.

- ricatto

Si tratta di una pratica relativamente nuova e di solito viene utilizzata contro obiettivi più grandi, come aziende o organizzazioni. Molte aziende che diventano vittime di Ransomware attacchi hanno backup e sarebbero in grado di ripristinare i dati e le operazioni regolari abbastanza rapidamente, il che significa che non ci sarebbe bisogno di pagare il riscatto. Tuttavia, per cercare di costringere gli obiettivi a pagare il riscatto, i criminali informatici hanno iniziato essenzialmente a ricattarli minacciando di rilasciare pubblicamente i dati che hanno rubato. Quanto efficace possa essere questa nuova tattica è difficile da dire perché non tutte le vittime segnalano gli attacchi. E la maggior parte di quelli che lo fanno, non pagano il riscatto.

Ransomware bande fanno bene alla loro promessa di rilasciare i dati, tuttavia. Un esempio è Ransomware l’attacco contro CD Projekt, sviluppatore di popolari videogiochi Witcher 3 e Cyberpunk 2077. La società è stata presa di mira da Ransomware una banda che ha rubato i codici sorgente per tali giochi. La somma di riscatto richiesta non è stato rivelato, ma CD Projekt rifiutato di pagarlo. Più analisti della sicurezza hanno successivamente riferito che il codice sorgente veniva messo all’asta sul dark web a un prezzo a partire da $ 1 milione. Il codice è stato successivamente condiviso sui social media e CD Projekt ha iniziato a utilizzare gli avvisi di rimozione DMCA per rimuoverlo.

Metodi di Ransomware distribuzione più comuni

- Allegati di posta elettronica

Le campagne Malspam sono molto efficaci quando si tratta di infettare gli utenti, specialmente quelli individuali. Gli attori malintenzionati acquistano migliaia di indirizzi e-mail dai forum degli hacker e lanciano campagne di spam dannose utilizzandoli. Non è raro che le e-mail dannose sembrino essere corrispondenza ufficiale di qualche azienda o agenzia governativa. Le e-mail di solito hanno una piccola quantità di testo che dice che l’apertura del file allegato è molto importante. Se gli utenti aprono i file allegati, consentono essenzialmente Ransomware all’avvio dell’.

- Torrent e altre piattaforme di pirateria

Forum e siti Web torrent sono spesso mal regolamentati, il che consente agli attori malintenzionati di caricare contenuti dannosi senza troppe difficoltà. Questo è particolarmente comune su siti torrent e forum che hanno crepe software. Gli utenti scaricano accidentalmente Ransomware e altri malware, pensando che il torrent conterrebbe un film, uno show televisivo, un videogioco o un software.

- Exploit kit

È abbastanza comune per le Ransomware bande utilizzare i kit di exploit per entrare nei sistemi degli utenti. Exploit kit sono strumenti che cercano essenzialmente vulnerabilità su un sistema che potrebbero utilizzare per fornire un exploit e download Ransomware e altri malware. Exploit kit possono essere incontrati in pubblicità dannosa (malvertising) e siti web compromessi / dannosi. Il modo in cui funziona è che gli utenti sono ingannato a visitare un sito Web dannoso o compromesso che ha un exploit kit, che quindi verifica la presenza di vulnerabilità nel software installato sul dispositivo. Quindi sfrutta questa vulnerabilità per eliminare un payload dannoso, alias malware.

- RDP (Remote Desktop Protocol)

RDP (Remote Desktop Protocol) è uno strumento che consente agli utenti di connettersi a un altro computer/server utilizzando una connessione di rete. A causa del modo in cui funziona, ha creato un’opportunità per i criminali informatici di usarlo per distribuire il loro Ransomware . È diventato uno dei metodi di infiltrazione di malware più utilizzati, in particolare quando si prendono di mira grandi aziende e organizzazioni. La famiglia Ransomware Dharma è un esempio di famiglia di malware che utilizza questo metodo.

Quando una porta RDP è aperta a Internet, chiunque può provare a connettersi ad essa. E i criminali informatici hanno strumenti che scansionano queste porte aperte. Se ne trovano uno, tentano di connettersi ad esso utilizzando credenziali di accesso rubate o indovinandole. Se la password è debole, può essere incredibilmente facile da indovinare. Una volta che un utente malintenzionato ha eseguito correttamente l’accesso, può accedere al server/computer e fare qualsiasi cosa su di esso, incluso l’avvio Ransomware di .

Modi per proteggersi dalla Ransomware /perdita di dati

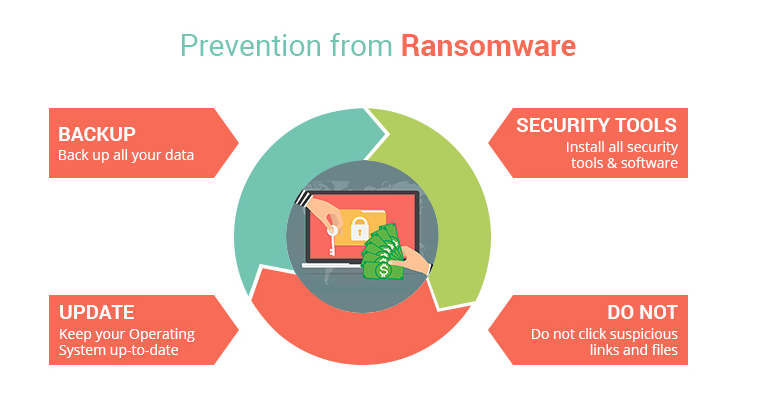

Eseguire regolarmente il backup di tutti i file importanti

Il modo migliore per prevenire gravi conseguenze da Ransomware un’infezione è quello di eseguire regolarmente il backup dei file, almeno quelli che non si desidera perdere. Esistono vari modi per eseguire il backup dei file e tutti gli utenti saranno in grado di trovare il metodo più conveniente per loro.

Installare il software antivirus

Non sorprenderà che un software antivirus affidabile con protezione Ransomware sia la prima linea di difesa quando si tratta di malware. Per adattarsi alla crescente minaccia di Ransomware , molti programmi antivirus ora offrono un qualche tipo di protezione contro Ransomware . Se è installato un software antivirus, verificare se dispone di tale funzionalità. Se non si dispone di un programma di sicurezza ma si sta pianificando di ottenere uno, ricerca quelli che offrono la migliore protezione contro Ransomware .

Installare regolarmente gli aggiornamenti

Abbiamo già detto che il malware può utilizzare vulnerabilità sul tuo dispositivo per entrare. Ogni volta che vengono identificate vulnerabilità, in particolare se sono gravi, verrà rilasciato un aggiornamento per applicazione di patch. La disponibilità di questi aggiornamenti rende il sistema vulnerabile. Si consiglia di abilitare gli aggiornamenti automatici.

WannaCry è Ransomware un ottimo esempio che mostra l’importanza di installare regolarmente gli aggiornamenti. Sfruttava Ransomware una vulnerabilità EternalBlue nota, che è stata patchata da Microsoft 2 mesi prima dell’attacco in una serie di aggiornamenti per tutte le versioni di Windows supportate all’epoca, a partire da Windows Vista. Più di 300.000 computer che non avevano installato la patch o che eseguono versioni non supportate di Windows (ad esempio Windows XP) sono stati infettati in tutto il mondo. Il WannaCry Ransomware ha chiesto un riscatto di $ 300 – $ 600 da pagare in Bitcoin. La maggior parte delle vittime erano aziende e organizzazioni che non avevano adeguate pratiche di sicurezza.

Sviluppare buone abitudini di navigazione

Per gli utenti abituali, Ransomware evitare spesso significa sviluppare migliori abitudini di navigazione. Ciò significa principalmente non aprire allegati e-mail non richiesti, non fare clic sugli annunci quando si navigano siti Web ad alto rischio ed evitare la pirateria (specialmente tramite torrent).

- Allegati di posta elettronica

Tutti gli allegati di posta elettronica devono essere analizzati con software antivirus o VirusTotal prima dell’apertura. La scansione con VirusTotal può anche essere migliore in quanto mostrerebbe se uno dei programmi antivirus che sono partner con esso rilevare il file come potenzialmente dannoso. In generale, è necessario evitare di aprire allegati di posta elettronica provenienti da mittenti sconosciuti.

Le e-mail dannose che trasportano malware sono di solito piuttosto generiche, il che significa che dovresti essere in grado di identificarle purché tu sappia cosa cercare. L’indirizzo e-mail del mittente è spesso un grande omaggio, ad esempio. Se il mittente ha un indirizzo e-mail casuale composto da lettere e numeri casuali, o semplicemente generalmente non sembra professionale, dovresti stare molto attento ad aprire l’allegato e-mail.

Un altro segno facile da notare di un’e-mail potenzialmente dannosa è il modo in cui si è indirizzati nell’e-mail. Ad esempio, se una società i cui servizi utilizzi ti invia un’e-mail (specialmente se è generica), ti verrà indirizzato il tuo nome. Ad esempio, se la tua banca ti invierà una corrispondenza ufficiale, ti rivolgeranno sempre con una qualche forma del tuo nome, di solito il tuo cognome. L’inserimento del nome viene eseguito automaticamente, quindi non c’è alcuna possibilità che tu venga indirizzato da qualcosa di generico come “Cliente”, “Membro”, “Utente”, ecc. Quindi, se hai mai ricevuto un’e-mail che afferma che devi aprire urgentemente l’allegato ma sei indirizzato usando termini generici, prendi precauzioni extra se decidi di aprire il file allegato.

Altri segni di un’e-mail dannosa includono errori grammaticali e ortografici e formulazioni imbarazzanti che sembrano appena spente.

- Pirateria

Se sei qualcuno che preferisce ottenere contenuti a pagamento gratuitamente tramite pirateria, sei a una pista maggiore per raccogliere Ransomware un’infezione. Non importa i problemi morali di rubare essenzialmente il duro lavoro di qualcuno, la pirateria è altamente scoraggiata a causa di quanto sia facile incontrare malware. Questo è particolarmente vero per i torrent. Molte piattaforme torrent sono molto mal regolamentate, di cui i criminali informatici sfruttano appieno caricando malware travestito da torrent. Il malware è particolarmente comune nei torrent per film popolari, serie TV, videogiochi e software. Quando spettacoli molto popolari come Game of Thrones aria, la maggior parte dei torrent episodio (in particolare nuovi episodi) conterrà malware.