Che cos’è TeslaRVNG1.5

TeslaRVNG1.5 si ritiene che sia un’infezione software dannoso molto grave, classificato come ransomware, che può danneggiare il dispositivo in modo grave. È probabile che non ti sei mai imbattuto in ransomware prima, nel qual caso, potresti essere particolarmente sorpreso. La crittografia dei dati di software dannoso utilizza algoritmi di crittografia avanzati per crittografare i file e, una volta bloccati, l’accesso ad essi sarà impedito. Questo è il motivo per cui si pensa che il ransomware sia un malware altamente pericoloso, visto che l’infezione può portare a blocco permanente dei file.

I criminali vi daranno la possibilità di decifrare i file pagando il riscatto, ma tale opzione non è incoraggiata per alcuni motivi. In primo luogo, si potrebbe finire per sprecare i vostri soldi perché il pagamento non sempre porta alla decrittazione dei dati. Tieni presente con chi hai a che fare e non aspettarti che i criminali informatici si preoccupino di aiutarti con i tuoi file quando hanno la possibilità di prendere solo i tuoi soldi. Si consideri inoltre che il denaro andrà alle future attività criminali. La crittografia dei file malware sta già costando milioni di dollari alle aziende, vuoi davvero supportare questo. Quando le persone danno alle richieste, il malware di codifica dei file diventa sempre più redditizio, attirando così più persone che hanno il desiderio di guadagnare soldi facili. Prendi in considerazione l’acquisto di backup con quei soldi invece perché potresti essere messo in una situazione in cui affronti di nuovo la perdita di file. Se hai a disposizione il backup, potresti semplicemente rimuovere TeslaRVNG1.5 e quindi recuperare i dati senza preoccuparti di perderli. E nel caso in cui si è confusi su come si è riusciti a ottenere il ransomware, i suoi metodi di distribuzione saranno spiegati ulteriormente nell’articolo nel paragrafo qui sotto.

TeslaRVNG1.5 Metodi di diffusione ransomware

Un malware di crittografia dei dati è comunemente la distribuzione attraverso allegati di posta elettronica di spam, download dannosi e exploit kit. Un bel po ‘di ransomware si basa sulla disattenzione dell’utente quando si aprono allegati e-mail e non sono necessari modi più sofisticati. Tuttavia, alcuni ransomware potrebbero essere diffusi utilizzando modi più sofisticati, che richiedono più tempo e fatica. I truffatori informatici non hanno bisogno di fare molto, basta scrivere una semplice e-mail che gli utenti meno attenti potrebbero cadere, allegare il file contaminato all’e-mail e inviarlo alle future vittime, che potrebbero pensare che il mittente sia qualcuno affidabile. A causa della sensibilità dell’argomento, gli utenti sono più inclini ad aprire e-mail parlando di denaro, quindi questi tipi di argomenti possono essere frequentemente incontrati. Ai criminali piace fingere di essere di Amazon e informarti che c’era una strana attività nel tuo account o è stato effettuato un acquisto. Devi cercare alcuni segni quando apri le e-mail se vuoi un computer privo di infezioni. Vedi se conosci il mittente prima di aprire il file allegato all’e-mail e, se non ti è noto, indaga su chi sono. Anche se conosci il mittente, non correre, prima indaga sull’indirizzo e-mail per assicurarti che sia reale. Anche gli errori grammaticali sono piuttosto comuni. Un altro indizio significativo potrebbe essere il tuo nome non utilizzato da nessuna parte, se, diciamo che sei un cliente Amazon e che ti invieranno un’e-mail, non userebbero saluti tipici come Caro cliente / membro / utente e invece inserirebbero il nome con cui hai dato loro. È anche possibile che il malware di codifica dei dati utilizzi punti deboli nei dispositivi da infettare. Tutti i software hanno punti deboli, ma quando vengono scoperti, sono normalmente patchati da software rende in modo che il malware non possa approfittarne per infettare. Tuttavia, per un motivo o per l’altro, non tutti installano tali aggiornamenti. È molto essenziale installare quelle patch perché se un punto debole è abbastanza grave, i punti deboli abbastanza gravi potrebbero essere facilmente utilizzati dal malware, quindi è essenziale che tutti i programmi siano aggiornati. Essere costantemente disturbati per gli aggiornamenti potrebbe diventare problematico, quindi è possibile configurarli per l’installazione automatica.

Cosa TeslaRVNG1.5 fa

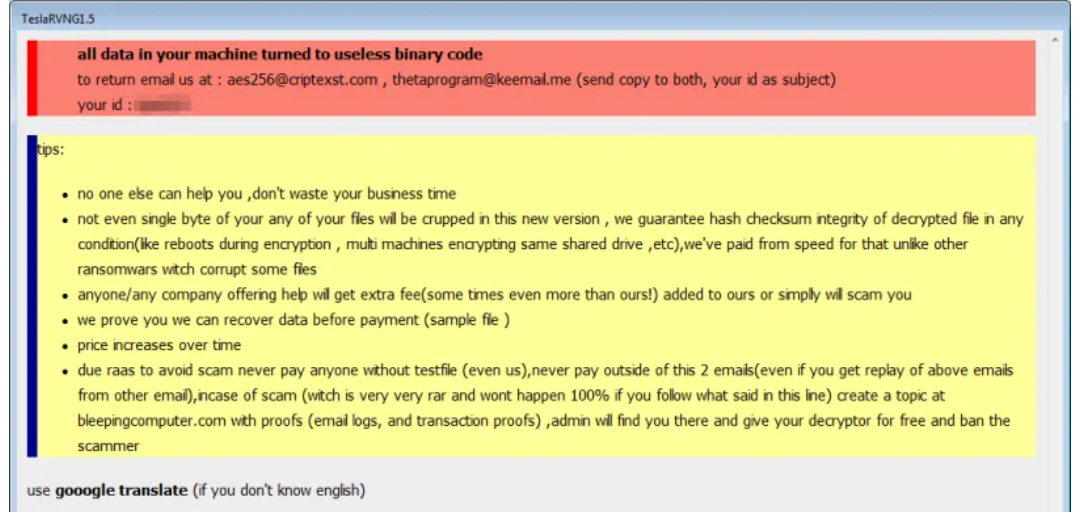

I file saranno crittografati da ransomware subito dopo che entra nel dispositivo. Anche se la situazione non era ovvia fin dall’inizio, saprai sicuramente che qualcosa non va quando non è possibile accedere ai tuoi file. I file che sono stati crittografati avranno una strana estensione di file, che di solito aiutano le persone a riconoscere con quale ransomware hanno a che fare. Potenti algoritmi di crittografia potrebbero essere stati utilizzati per codificare i tuoi dati e c’è la possibilità che possano essere crittografati in modo permanente. Una notifica di riscatto sarà posto nelle cartelle contenenti i dati o apparirà sul desktop, e dovrebbe spiegare come è possibile ripristinare i dati. Ti verrà offerto un decryptor, a un prezzo ovviamente, e i criminali avviseranno di non implementare altri metodi perché potrebbe portare a dati permanentemente danneggiati. Gli importi del riscatto sono solitamente specificati nella nota, ma di tanto in tanto, i criminali chiedono alle vittime di inviare loro un’e-mail per impostare il prezzo, quindi ciò che si paga dipende da quanto si apprezzano i dati. Per motivi già specificati, pagare i criminali informatici non è la scelta suggerita. Quando hai tentato tutte le altre alternative, solo allora dovresti anche prendere in considerazione il pagamento. Forse hai appena dimenticato di aver fatto copie dei tuoi file. Per alcuni malware di crittografia dei file, gli utenti potrebbero anche ottenere decryptor gratuiti. Se il ransomware è decifrabile, qualcuno può essere in grado di rilasciare un decryptor gratuitamente. Prendi in considerazione questa opzione e solo quando sei sicuro che un software di decrittazione gratuito non è un’opzione, dovresti anche considerare di soddisfare le richieste. Sarebbe più saggio acquistare rinforzi con parte di quei soldi. Se il backup è disponibile, basta cancellare il TeslaRVNG1.5 virus e quindi sbloccare i TeslaRVNG1.5 file. Cerca di evitare che i dati crittografano software dannoso in futuro e uno dei modi per farlo è quello di familiarizzare con i mezzi che potrebbero entrare nel tuo sistema. Attenersi a pagine Web sicure quando si tratta di download, fare attenzione agli allegati di posta elettronica aperti e assicurarsi che i programmi siano aggiornati.

TeslaRVNG1.5 Rimozione

Se si desidera eliminare completamente il ransomware, utilizzare ransomware. Se non si ha esperienza con i computer, è possibile che si finisca per danneggiare involontariamente il dispositivo quando si tenta di correggere TeslaRVNG1.5 manualmente il virus. Se si sceglie di utilizzare un software di rimozione malware, sarebbe una scelta molto migliore. Il software non solo è in grado di aiutarti ad affrontare l’infezione, ma potrebbe impedire l’ingresso di malware di crittografia dei file futuri. Quindi seleziona un programma, installalo, scansiona il tuo sistema e assicurati di eliminare il ransomware, se trovato. Tuttavia, l’utilità non sarà in grado di decifrare i dati, quindi non sorprenderti che i tuoi file rimangano crittografati. Una volta pulito il computer, è necessario ripristinare il normale utilizzo del computer.

Offers

Scarica lo strumento di rimozioneto scan for TeslaRVNG1.5Use our recommended removal tool to scan for TeslaRVNG1.5. Trial version of provides detection of computer threats like TeslaRVNG1.5 and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft dettagli WiperSoft è uno strumento di sicurezza che fornisce protezione in tempo reale dalle minacce potenziali. Al giorno d'oggi, molti utenti tendono a scaricare il software gratuito da ...

Scarica|più

È MacKeeper un virus?MacKeeper non è un virus, né è una truffa. Mentre ci sono varie opinioni sul programma su Internet, un sacco di persone che odiano così notoriamente il programma non hanno ma ...

Scarica|più

Mentre i creatori di MalwareBytes anti-malware non sono stati in questo business per lungo tempo, essi costituiscono per esso con il loro approccio entusiasta. Statistica da tali siti come CNET dimost ...

Scarica|più

Quick Menu

passo 1. Eliminare TeslaRVNG1.5 utilizzando la modalità provvisoria con rete.

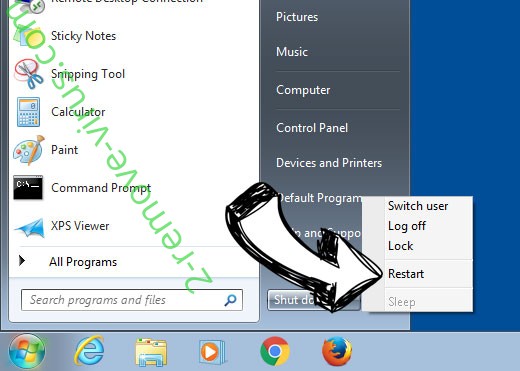

Rimuovere TeslaRVNG1.5 da Windows 7/Windows Vista/Windows XP

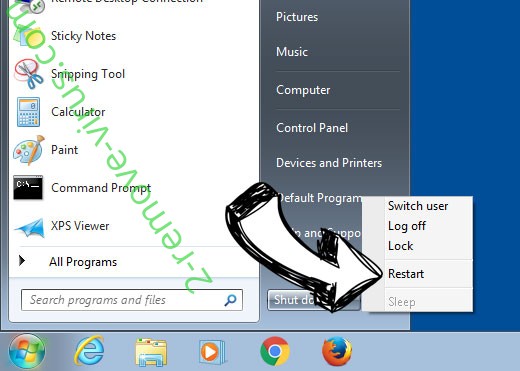

- Fare clic su Start e selezionare Arresta il sistema.

- Scegliere Riavvia e scegliere OK.

- Iniziare toccando F8 quando il tuo PC inizia a caricare.

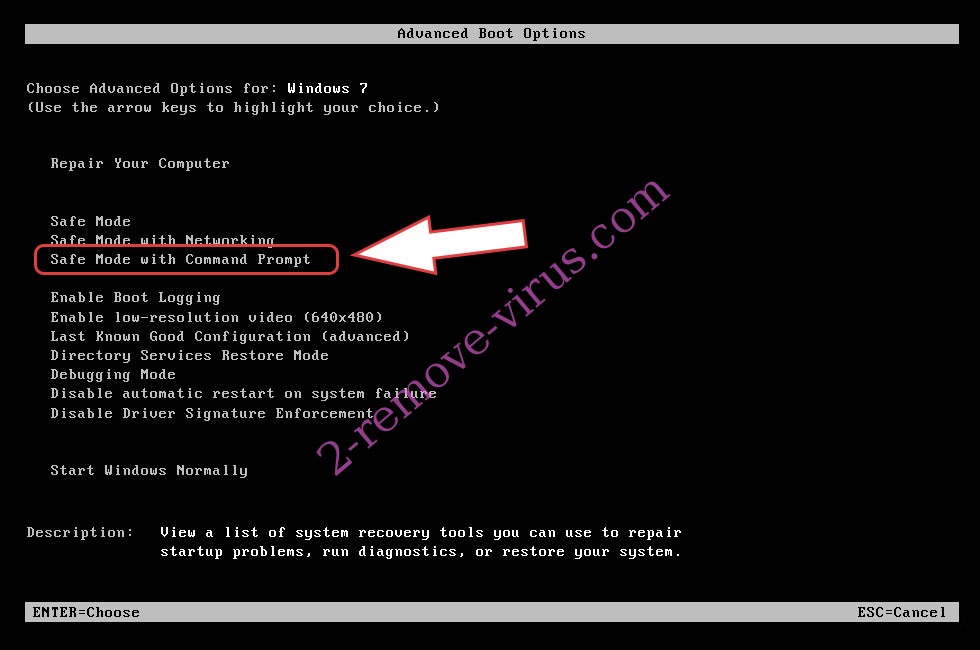

- Sotto opzioni di avvio avanzate, selezionare modalità provvisoria con rete.

- Aprire il browser e scaricare l'utilità anti-malware.

- Utilizzare l'utilità per rimuovere TeslaRVNG1.5

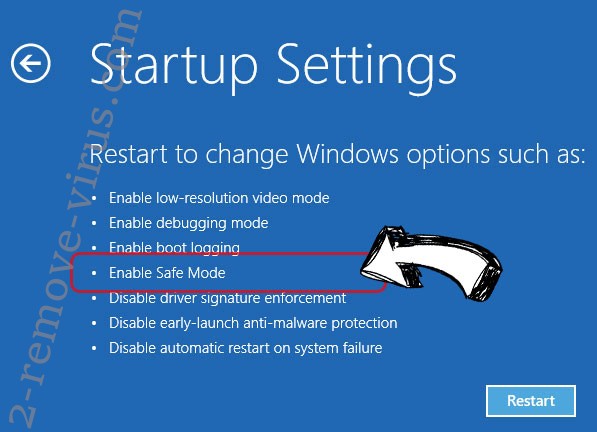

Rimuovere TeslaRVNG1.5 da Windows 8 e Windows 10

- La schermata di login di Windows, premere il pulsante di alimentazione.

- Toccare e tenere premuto MAIUSC e selezionare Riavvia.

- Vai a Troubleshoot → Advanced options → Start Settings.

- Scegliere di attivare la modalità provvisoria o modalità provvisoria con rete in impostazioni di avvio.

- Fare clic su Riavvia.

- Aprire il browser web e scaricare la rimozione di malware.

- Utilizzare il software per eliminare TeslaRVNG1.5

passo 2. Ripristinare i file utilizzando Ripristino configurazione di sistema

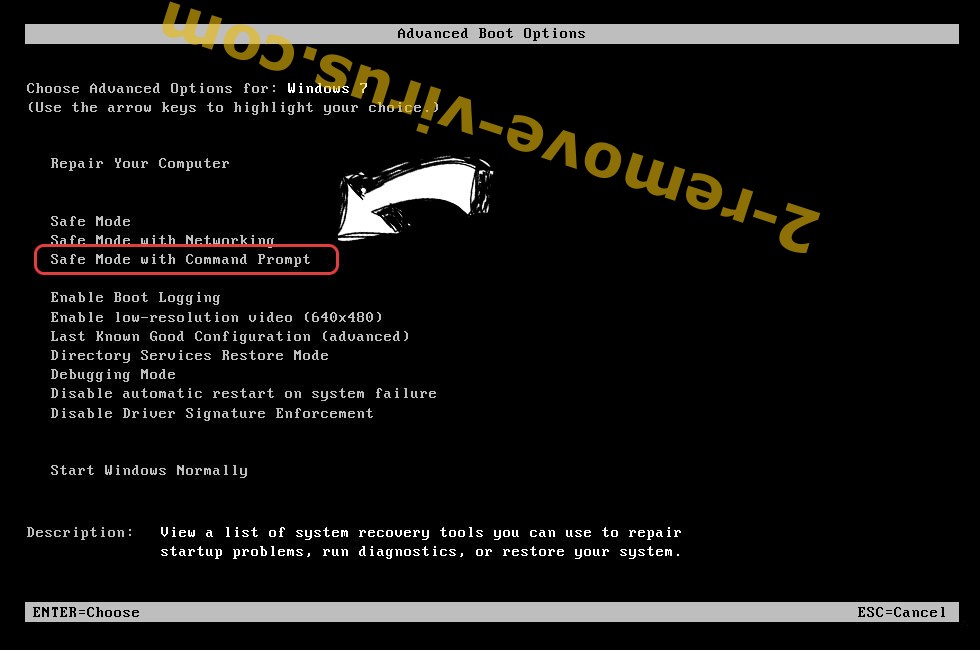

Eliminare TeslaRVNG1.5 da Windows 7/Windows Vista/Windows XP

- Fare clic su Start e scegliere Chiudi sessione.

- Selezionare Riavvia e OK

- Quando il tuo PC inizia a caricare, premere F8 ripetutamente per aprire le opzioni di avvio avanzate

- Scegliere prompt dei comandi dall'elenco.

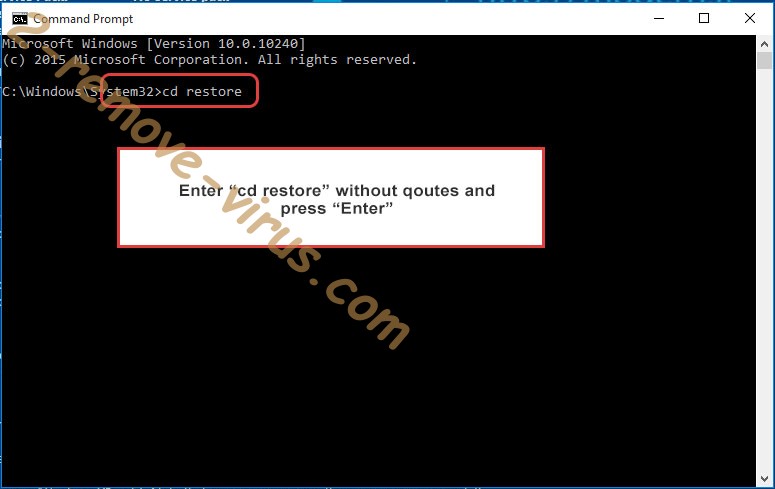

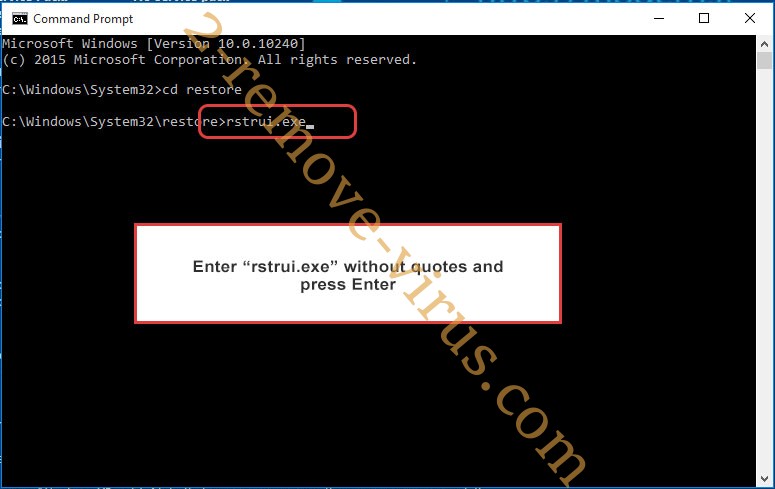

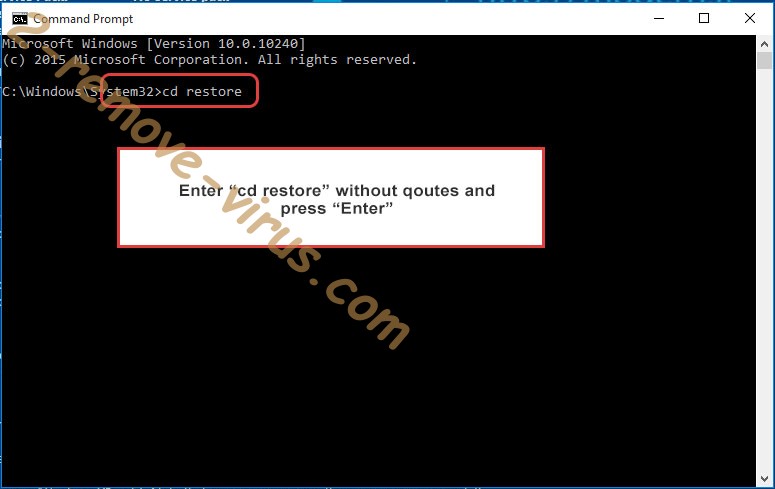

- Digitare cd restore e toccare INVIO.

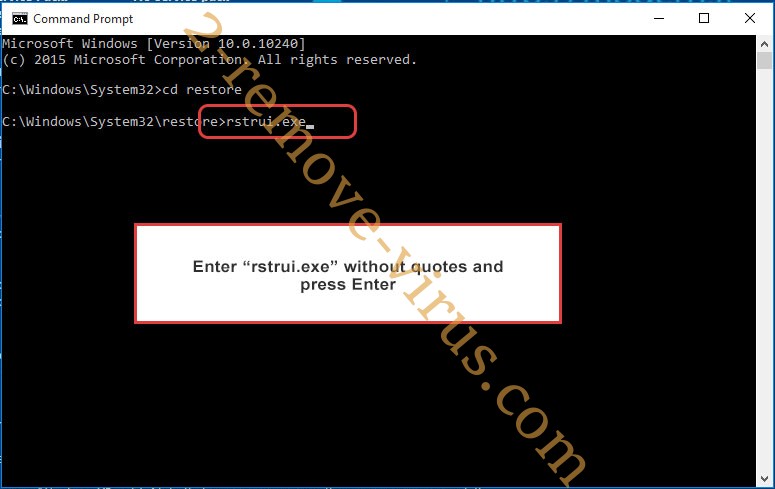

- Digitare rstrui.exe e premere INVIO.

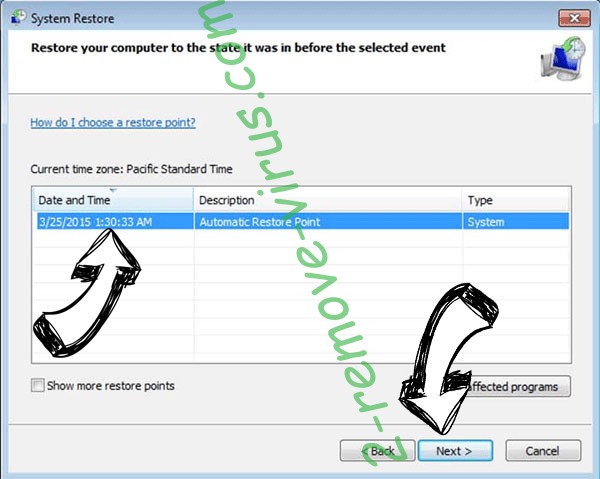

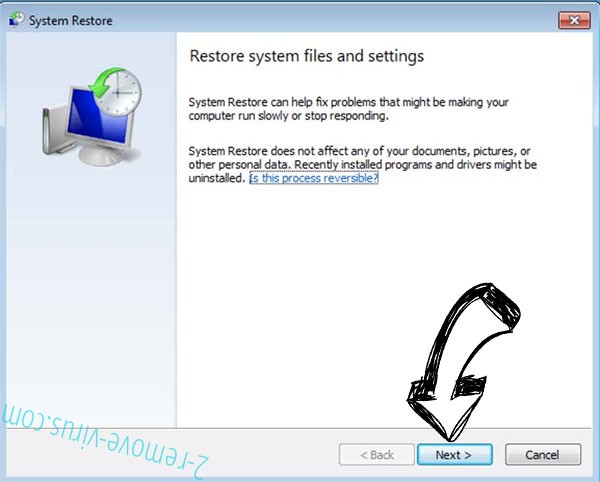

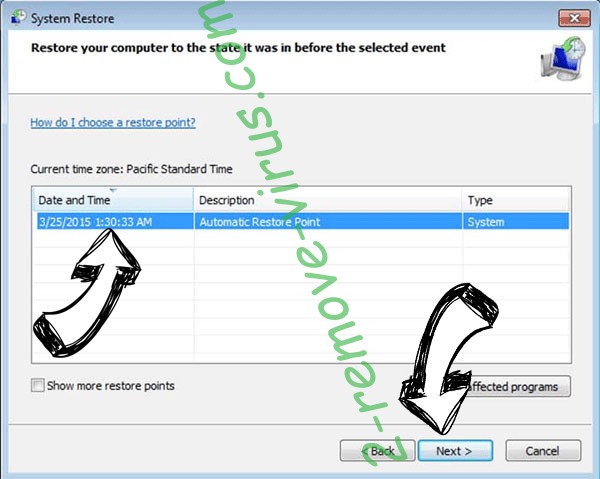

- Fare clic su Avanti nella nuova finestra e selezionare il punto di ripristino prima dell'infezione.

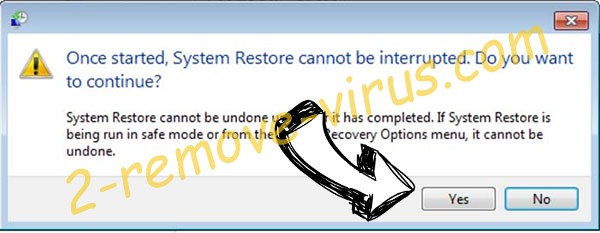

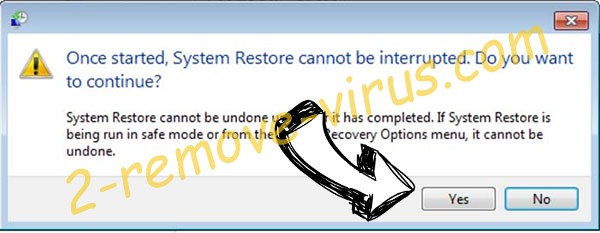

- Fare nuovamente clic su Avanti e fare clic su Sì per avviare il ripristino del sistema.

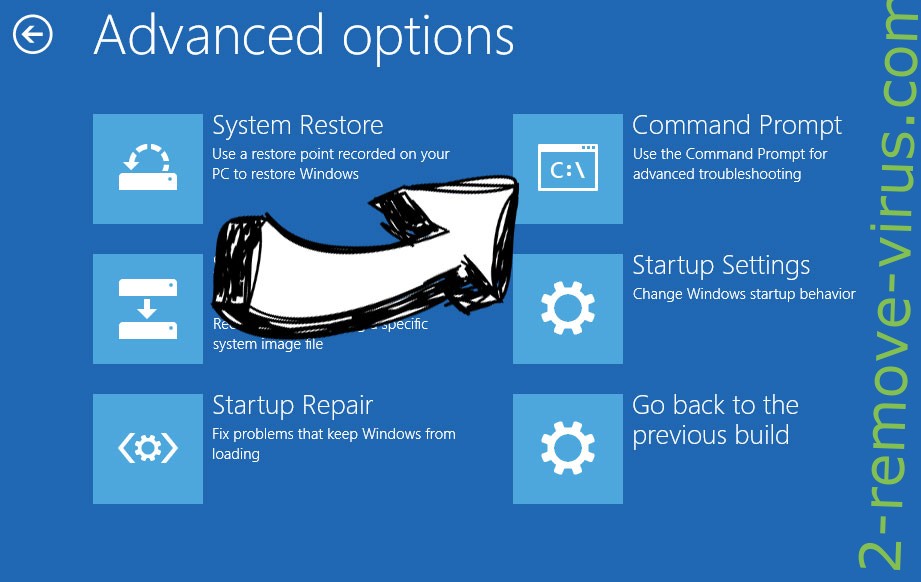

Eliminare TeslaRVNG1.5 da Windows 8 e Windows 10

- Fare clic sul pulsante di alimentazione sulla schermata di login di Windows.

- Premere e tenere premuto MAIUSC e fare clic su Riavvia.

- Scegliere risoluzione dei problemi e vai a opzioni avanzate.

- Selezionare Prompt dei comandi e scegliere Riavvia.

- Nel Prompt dei comandi, ingresso cd restore e premere INVIO.

- Digitare rstrui.exe e toccare nuovamente INVIO.

- Fare clic su Avanti nella finestra Ripristino configurazione di sistema nuovo.

- Scegliere il punto di ripristino prima dell'infezione.

- Fare clic su Avanti e quindi fare clic su Sì per ripristinare il sistema.