Informazioni sul [use_harrd@protonmail.com].eight ransomware virus

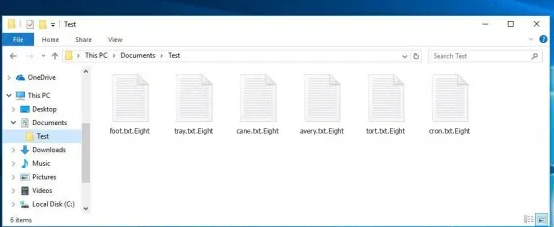

Il ransomware [use_harrd@protonmail.com].eight ransomware noto come è classificato come un’infezione altamente dannosa, a causa della quantità di danni che potrebbe fare al sistema. Probabilmente non l’hai mai incontrato prima, e potrebbe essere particolarmente sorprendente scoprire cosa fa. Il malware di codifica dei file utilizza algoritmi di crittografia forte per la crittografia dei file e, una volta bloccati, l’accesso a essi verrà impedito.

Poiché la decrittazione dei dati non è possibile in tutti i casi, per non parlare del tempo e lo sforzo necessari per ottenere tutto in ordine, la codifica dei file programma dannoso è pensato per essere una minaccia altamente pericolosa. Hai la scelta di pagare il riscatto per uno strumento di decrittazione, ma che non è esattamente l’opzione che suggeriamo. Ci sono innumerevoli casi in cui il pagamento del riscatto non porta al ripristino dei file. Che cosa sta impedendo ai criminali informatici di prendere solo i vostri soldi, e non fornendo un decryptor. Le attività future di questi truffatori sarebbero anche finanziati da quel denaro. File crittografia programma dannoso già fatto 5 miliardi di dollari di danni alle imprese in 2017, e che è solo una stima. Crooks anche rendersi conto che possono fare soldi facili, e quando le vittime pagano il riscatto, fanno l’industria ransomware attraente per quei tipi di persone. Situazioni in cui si potrebbe perdere i dati potrebbe verificarsi tutto il tempo, quindi potrebbe essere meglio acquistare il backup. È quindi possibile cancellare virus [use_harrd@protonmail.com].eight ransomware e recuperare i file da dove li si sta memorizzando. Dettagli sui metodi di diffusione più frequenti saranno forniti nel paragrafo seguente, se non siete sicuri su come il ransomware è riuscito a infettare il dispositivo.

Come viene distribuito ransomware

Comunemente, ransomware si diffonde tramite e-mail di spam, exploit kit e download dannosi. Dal momento che un sacco di persone non sono attenti a come usano la loro e-mail o da dove scaricano, i diffusori di malware di codifica dei dati non devono venire con metodi che sono più elaborati. Tuttavia, alcuni malware di codifica dei file potrebbero utilizzare metodi molto più elaborati, che richiedono più tempo e fatica. Tutti i truffatori hanno bisogno di fare è pretendere di essere da una società reale, scrivere una e-mail plausibile, allegare il file infetto per l’e-mail e inviarlo a possibili vittime. Queste e-mail spesso parlano di soldi perché a causa della sensibilità dell’argomento, gli utenti sono più inclini ad aprirli. E se qualcuno che finge di essere Amazon era quello di e-mail un utente che attività sospette è stato osservato nel loro account o un acquisto, il proprietario dell’account sarebbe molto più incline ad aprire l’allegato. Devi guardare fuori per alcuni segni quando si aprono e-mail se si desidera un computer senza infezioni. Prima di ogni altra cosa, controlla l’identità del mittente e se ci si può fidare di loro. Se li conosci, assicurati che siano effettivamente loro controllando con cautela l’indirizzo email. Essere alla ricerca di errori grammaticali o di uso, che sono generalmente piuttosto evidente in quelle e-mail. Dovresti anche controllare come sei indirizzato, se si tratta di un mittente con cui hai avuto affari prima, includeranno sempre il tuo nome nel saluto. Vulnerabilità sul dispositivo Programmi vulnerabili potrebbero anche essere utilizzati come un percorso per il dispositivo. Tali vulnerabilità nel software sono generalmente patchato rapidamente dopo la loro scoperta in modo che non possono essere utilizzati da malware. Purtroppo, come mostrato dal ransomware WannaCry, non tutti installa quelle patch, per motivi diversi. Si consiglia di installare un aggiornamento ogni volta che diventa disponibile. Se ritieni che le notifiche sugli aggiornamenti siano fastidiose, puoi configurarle per l’installazione automatica.

Che cosa fa

Quando il computer sarà contaminato, presto troverai i tuoi dati codificati. Si potrebbe non notare inizialmente, ma quando i file non possono essere aperti, diventerà ovvio che qualcosa si è verificato. I file che sono stati crittografati avranno un’estensione di file, che potrebbe aiutare a individuare il ransomware giusto. Potenti algoritmi di crittografia avrebbero potuto essere utilizzati per codificare i file, e c’è una probabilità che essi potrebbero essere bloccati in modo permanente. Una richiesta di riscatto spiegherà che i dati sono stati bloccati e come è possibile recuperarli. Quello che vi offrirà è quello di utilizzare il loro decryptor, che non verrà gratuitamente. Le somme di riscatto sono generalmente chiaramente indicate nella nota, ma in alcuni casi, le vittime sono richieste per e-mail loro di impostare il prezzo, potrebbe variare da alcune decine di dollari a un paio di centinaia. Ne abbiamo già discusso, ma non suggeriamo di inchiodare le richieste. Se siete sicuri che si desidera pagare, dovrebbe essere l’ultima risorsa. Cerca di ricordare forse copie dei file sono disponibili, ma hai dimenticato su di esso. Per alcuni file che crittografano programmi dannosi, utilità di decrittazione possono essere disponibili gratuitamente. Un decryptors può essere disponibile gratuitamente, se il ransomware ha ottenuto in un sacco di sistemi e ricercatori di software dannoso sono stati in grado di decifrarlo. Prima di decidere di pagare, cercare un decryptor. Non si sarebbe affrontare possibile perdita di dati se il computer è stato infettato di nuovo o si è schiantato se hai investito un po ‘di quei soldi in una sorta di opzione di backup. Se è disponibile il backup, è possibile ripristinare i file dopo aver terminato [use_harrd@protonmail.com].eight ransomware completamente il virus. Se si familiarizza con ransomware, prevenire un’infezione non dovrebbe essere un grosso problema. Assicurati che il tuo software venga aggiornato ogni volta che un aggiornamento diventa disponibile, non apri file casuali allegati alle e-mail e scarichi solo cose da fonti che sai essere affidabili.

Modi per risolvere il problema [use_harrd@protonmail.com].eight ransomware

Al fine di sbarazzarsi dei dati che crittografano il programma dannoso se è ancora presente sul computer, dovrete ottenere ransomware. Quando si tenta di risolvere manualmente [use_harrd@protonmail.com].eight ransomware il virus si potrebbe causare ulteriori danni se non si è attenti o esperti quando si tratta di computer. Se non si vuole causare ulteriori danni, andare con il metodo automatico, alias un programma di rimozione di malware. Si potrebbe anche fermare futuro ransomware di entrare, oltre ad aiutare a sbarazzarsi di questo. Trovare quale programma di rimozione malware è più adatto per voi, installarlo e consentire di eseguire una scansione del sistema al fine di individuare l’infezione. Tuttavia, il programma non è in grado di decifrare i dati, quindi non stupitevi che i file rimangono come erano, criptati. Dopo aver sbarazzato del ransomware, assicurarsi di fare regolarmente copie di tutti i dati che non si desidera perdere.

Offers

Scarica lo strumento di rimozioneto scan for [use_harrd@protonmail.com].eight ransomwareUse our recommended removal tool to scan for [use_harrd@protonmail.com].eight ransomware. Trial version of provides detection of computer threats like [use_harrd@protonmail.com].eight ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft dettagli WiperSoft è uno strumento di sicurezza che fornisce protezione in tempo reale dalle minacce potenziali. Al giorno d'oggi, molti utenti tendono a scaricare il software gratuito da ...

Scarica|più

È MacKeeper un virus?MacKeeper non è un virus, né è una truffa. Mentre ci sono varie opinioni sul programma su Internet, un sacco di persone che odiano così notoriamente il programma non hanno ma ...

Scarica|più

Mentre i creatori di MalwareBytes anti-malware non sono stati in questo business per lungo tempo, essi costituiscono per esso con il loro approccio entusiasta. Statistica da tali siti come CNET dimost ...

Scarica|più

Quick Menu

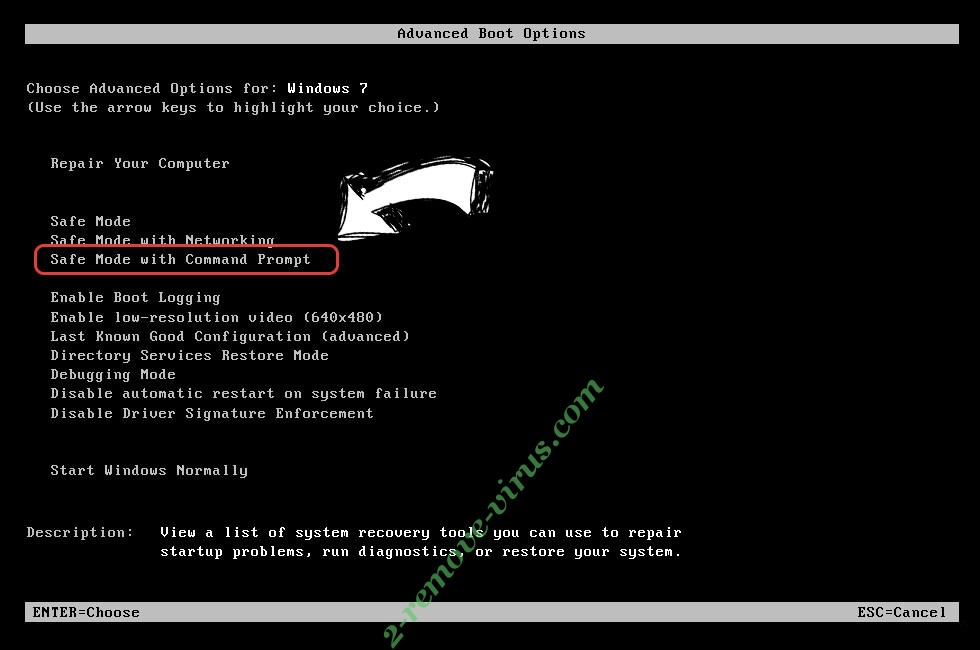

passo 1. Eliminare [use_harrd@protonmail.com].eight ransomware utilizzando la modalità provvisoria con rete.

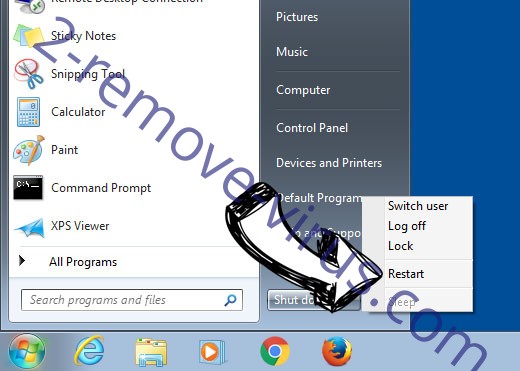

Rimuovere [use_harrd@protonmail.com].eight ransomware da Windows 7/Windows Vista/Windows XP

- Fare clic su Start e selezionare Arresta il sistema.

- Scegliere Riavvia e scegliere OK.

- Iniziare toccando F8 quando il tuo PC inizia a caricare.

- Sotto opzioni di avvio avanzate, selezionare modalità provvisoria con rete.

![Remove [use_harrd@protonmail.com].eight ransomware - boot options](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Remove [use_harrd@protonmail.com].eight ransomware - boot options](https://www.2-remove-virus.com/wp-content/uploads/2016/08/remove-ci-75-boot-options.jpg)

- Aprire il browser e scaricare l'utilità anti-malware.

- Utilizzare l'utilità per rimuovere [use_harrd@protonmail.com].eight ransomware

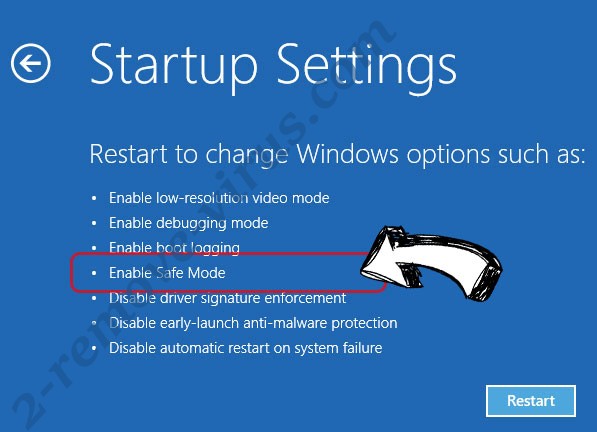

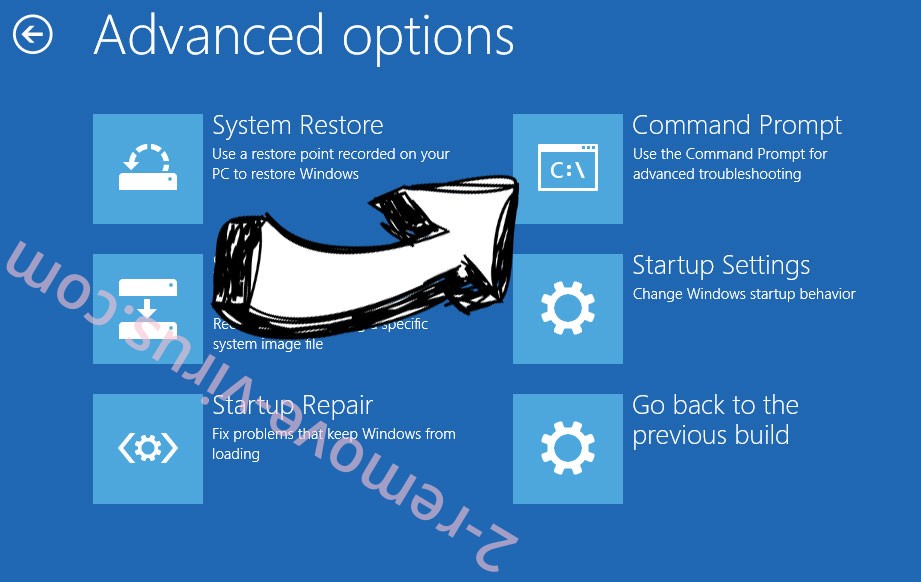

Rimuovere [use_harrd@protonmail.com].eight ransomware da Windows 8 e Windows 10

- La schermata di login di Windows, premere il pulsante di alimentazione.

- Toccare e tenere premuto MAIUSC e selezionare Riavvia.

- Vai a Troubleshoot → Advanced options → Start Settings.

- Scegliere di attivare la modalità provvisoria o modalità provvisoria con rete in impostazioni di avvio.

- Fare clic su Riavvia.

- Aprire il browser web e scaricare la rimozione di malware.

- Utilizzare il software per eliminare [use_harrd@protonmail.com].eight ransomware

passo 2. Ripristinare i file utilizzando Ripristino configurazione di sistema

Eliminare [use_harrd@protonmail.com].eight ransomware da Windows 7/Windows Vista/Windows XP

- Fare clic su Start e scegliere Chiudi sessione.

- Selezionare Riavvia e OK

- Quando il tuo PC inizia a caricare, premere F8 ripetutamente per aprire le opzioni di avvio avanzate

- Scegliere prompt dei comandi dall'elenco.

- Digitare cd restore e toccare INVIO.

![Uninstall [use_harrd@protonmail.com].eight ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [use_harrd@protonmail.com].eight ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-75-command-prompt-restore.jpg)

- Digitare rstrui.exe e premere INVIO.

![Delete [use_harrd@protonmail.com].eight ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [use_harrd@protonmail.com].eight ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-75-command-prompt-restore-init.jpg)

- Fare clic su Avanti nella nuova finestra e selezionare il punto di ripristino prima dell'infezione.

![[use_harrd@protonmail.com].eight ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[use_harrd@protonmail.com].eight ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-75-restore-point.jpg)

- Fare nuovamente clic su Avanti e fare clic su Sì per avviare il ripristino del sistema.

![[use_harrd@protonmail.com].eight ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[use_harrd@protonmail.com].eight ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-75-removal-restore-message.jpg)

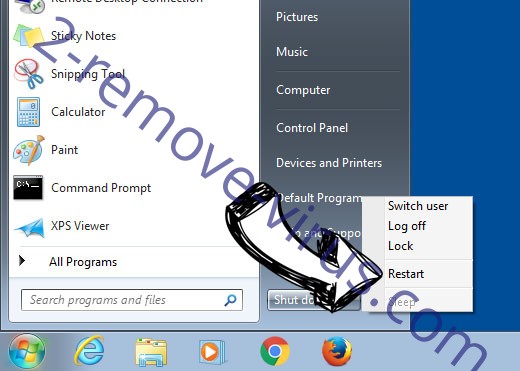

Eliminare [use_harrd@protonmail.com].eight ransomware da Windows 8 e Windows 10

- Fare clic sul pulsante di alimentazione sulla schermata di login di Windows.

- Premere e tenere premuto MAIUSC e fare clic su Riavvia.

- Scegliere risoluzione dei problemi e vai a opzioni avanzate.

- Selezionare Prompt dei comandi e scegliere Riavvia.

- Nel Prompt dei comandi, ingresso cd restore e premere INVIO.

![Uninstall [use_harrd@protonmail.com].eight ransomware - command prompt restore](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Uninstall [use_harrd@protonmail.com].eight ransomware - command prompt restore](https://www.2-remove-virus.com/wp-content/uploads/2016/08/uninstall-ci-75-command-prompt-restore.jpg)

- Digitare rstrui.exe e toccare nuovamente INVIO.

![Delete [use_harrd@protonmail.com].eight ransomware - command prompt restore execute](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Delete [use_harrd@protonmail.com].eight ransomware - command prompt restore execute](https://www.2-remove-virus.com/wp-content/uploads/2016/08/delete-ci-75-command-prompt-restore-init.jpg)

- Fare clic su Avanti nella finestra Ripristino configurazione di sistema nuovo.

![Get rid of [use_harrd@protonmail.com].eight ransomware - restore init](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![Get rid of [use_harrd@protonmail.com].eight ransomware - restore init](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-75-restore-init.jpg)

- Scegliere il punto di ripristino prima dell'infezione.

![[use_harrd@protonmail.com].eight ransomware - restore point](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[use_harrd@protonmail.com].eight ransomware - restore point](https://www.2-remove-virus.com/wp-content/uploads/2016/08/virus-ci-75-restore-point.jpg)

- Fare clic su Avanti e quindi fare clic su Sì per ripristinare il sistema.

![[use_harrd@protonmail.com].eight ransomware removal - restore message](//www.2-remove-virus.com/wp-content/plugins/a3-lazy-load/assets/images/lazy_placeholder.gif)

![[use_harrd@protonmail.com].eight ransomware removal - restore message](https://www.2-remove-virus.com/wp-content/uploads/2016/08/ci-75-removal-restore-message.jpg)