Bezpečnostný výskumník, Brad Duncan, nedávno všimol dve rôzne kampane pomocou “HoeflerText písma sa nenašiel” automaticky otvárané okná na šírenie malvéru. Keď používateľ zadá ohrozená stránky, informovaný, že je potrebné nainštalovať aktualizáciu na zobrazenie stránky. To môže viesť buď k RAT (remote access tool) to be installed alebo Locky ransomware. Napodiv, prvý výlučne postihuje Google Chrome a druhá pracuje len Chrome a Mozilla Firefox.

Chrome HoeflerText písmo aktualizácie nátierky RAT malware

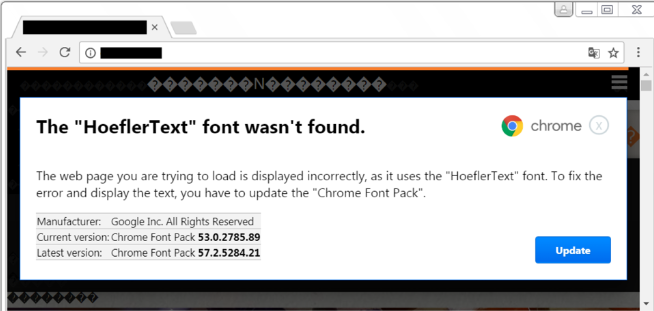

Google Chrome používateľov, keď vstúpia ohrozená stránky, oznámenie bude pop-up a používateľom zabrániť v prístupe na stránku. To vám vysvetlí, že písmo “HoeflerText” nebol nájdený, a že budete musieť aktualizovať svoje “Chrome Font Pack”. Vraj webovej lokality používateľ pokúša získať prístup k používa toto konkrétne písmo, a pretože nie je nainštalovaná na počítači používateľa, text sa nedajú správne zobraziť. To má Chrome logo na to, zobrazuje Google Inc. ako výrobca, ale nevyzerá vzdialene legitímne. Bohužiaľ, veľa menej-skúsení užívatelia môžu patriť to a dôsledky nemusí byť príjemné.

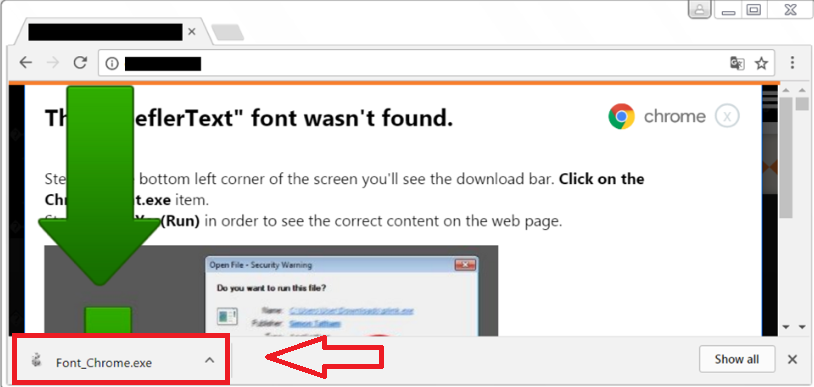

Ak používateľ stlačí tlačidlo aktualizovať, by “Chrome_Font.exe” súbor stiahnuť do počítača. Po otvorení by nainštalovať nástroj NetSupport Správca vzdialeného prístupu. Tento nástroj je priradený iný malware kampaň, ktorá viedla k hacknut parné účet.

Ak používateľ stlačí tlačidlo aktualizovať, by “Chrome_Font.exe” súbor stiahnuť do počítača. Po otvorení by nainštalovať nástroj NetSupport Správca vzdialeného prístupu. Tento nástroj je priradený iný malware kampaň, ktorá viedla k hacknut parné účet.

Rovnaký typ kampane bol použitý minulý rok šíriť rôzne ransomware a nie je známe, prečo je teraz nasadenie RAT namiesto šifrovania súborov malware. Nástroj naozaj nemá prítomnosť a používateľov možno ani nevšimnete že je tam. Ak narazíte na to nainštalovaný, by mohli súvisieť s nejaký malware aktivity. Tiež treba poznamenať, že stránky, ktoré ukazuje nebezpečný pop-up bude fungovať len na Google Chrome. Duncan berie na vedomie, že ak používateľ Internet Explorer vstúpiť na stránky, on/ona by si tech support podvod s telefónnym číslom namiesto pop-up.

Rovnaký typ kampane bol použitý minulý rok šíriť rôzne ransomware a nie je známe, prečo je teraz nasadenie RAT namiesto šifrovania súborov malware. Nástroj naozaj nemá prítomnosť a používateľov možno ani nevšimnete že je tam. Ak narazíte na to nainštalovaný, by mohli súvisieť s nejaký malware aktivity. Tiež treba poznamenať, že stránky, ktoré ukazuje nebezpečný pop-up bude fungovať len na Google Chrome. Duncan berie na vedomie, že ak používateľ Internet Explorer vstúpiť na stránky, on/ona by si tech support podvod s telefónnym číslom namiesto pop-up.

Rovnaký druh pop-up vedie používateľov Firefox a Chrome k Lukitus ransomware

Duncan tiež zaznamenali rovnaký druh pop-up do inej kampane. A to vedie k Lukitus ransomware. Ak nie ste oboznámení s týmto menom, môžete rozpoznať Lock ransomware. To je jeden z najviac neslávny šifrovania súboru kúsky malware, a po nejakej dobe boli v tieni, sa objavil s novým názvom, Lukitus.

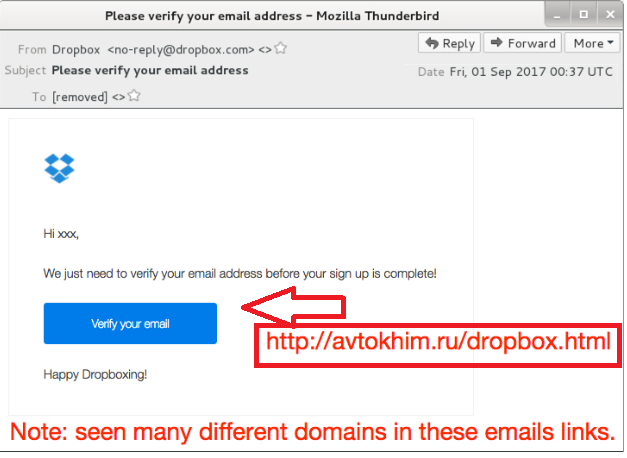

Táto kampaň malware používa falošné e-maily Dropbox viesť užívateľov k ransomware. Obete si e-mail, od údajne Dropbox, vyhlasovať, že je potrebné overiť ich e-mail pred dokončením registrácie. Keby ste stlačte tlačidlo “Overiť váš e-mail”, oni by prijať na stránky, ktoré zobrazujú spomenuté “HoeflerText” pop-up. Všimnite si, že v závislosti na vašom prehliadači, môžete dostať inú lokalitu. Ak používatelia používali Internet Explorer alebo Microsoft Edge prístup k prepojenej lokality, by mala venovať falošný Dropbox stránkach, a nič by sa nestalo. Avšak, Firefox a Chrome používateľom sa zobrazí oznámenie.

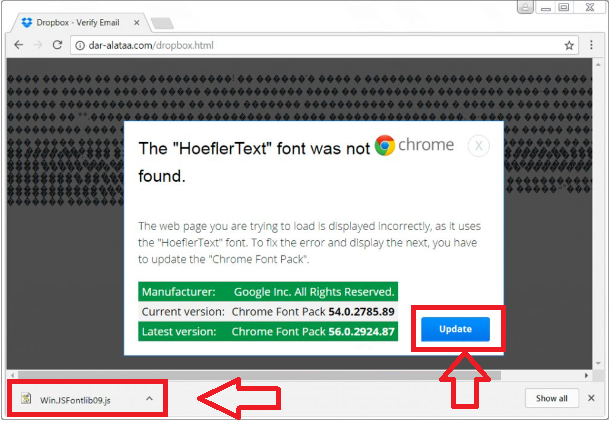

Ak používateľ stlačí tlačidlo aktualizovať, súbor s názvom Win.JSFontlib09.js bude sťahovať do počítača. Podľa Duncan, súbor stiahnuť a nainštalovať Lock. Akonáhle Lock je vnútri počítača obete, súbory budú zašifrované a výkupné sa stratia.

Ak používateľ stlačí tlačidlo aktualizovať, súbor s názvom Win.JSFontlib09.js bude sťahovať do počítača. Podľa Duncan, súbor stiahnuť a nainštalovať Lock. Akonáhle Lock je vnútri počítača obete, súbory budú zašifrované a výkupné sa stratia.

Pokiaľ ide o komplikované šírenie metódy ísť, to nemusí byť veľmi efektívne. A to nie je nové buď. Falošné pop-up aktualizácie boli použité na šírenie malvéru predtým. Tento konkrétny infekcie je tiež veľmi ľahko vyhnúť. Len sa zdržať otváranie e-mailových odkazov a prílohy od odosielateľov nerozpoznajú a nie nainštalovať rozšírenia bez uistiť sa, že sú v bezpečí. Jednoduché vyhľadávanie Google by vám povedal, že inštaláciou aktualizácie HoeflerText by viesť k malware. A v každom prípade, žiaden prehliadač nebude žiadať môžete nainštalovať písmo aktualizácie.

Pokiaľ ide o komplikované šírenie metódy ísť, to nemusí byť veľmi efektívne. A to nie je nové buď. Falošné pop-up aktualizácie boli použité na šírenie malvéru predtým. Tento konkrétny infekcie je tiež veľmi ľahko vyhnúť. Len sa zdržať otváranie e-mailových odkazov a prílohy od odosielateľov nerozpoznajú a nie nainštalovať rozšírenia bez uistiť sa, že sú v bezpečí. Jednoduché vyhľadávanie Google by vám povedal, že inštaláciou aktualizácie HoeflerText by viesť k malware. A v každom prípade, žiaden prehliadač nebude žiadať môžete nainštalovať písmo aktualizácie.