กลุ่ม Lazarus, กลุ่มแฮ็คฉาวโฉ่ที่มีความสัมพันธ์กับรัฐบาลเกาหลีเหนือ, มีรายงานการใช้กรอบมัลแวร์หลายแพลตฟอร์มใหม่, Dubbed MATA, เพื่อกําหนดเป้าหมายเครือข่ายขององค์กรทั่วโลก. กลุ่ม Lazarus ได้รับการใช้งานเป็นเวลาหลายปี, พวกเขาได้รับความสนใจครั้งแรกทั่วโลกสําหรับการแฮ็ค Sony ภาพยนตร์ใน 2014 และจากนั้นสําหรับการเป็นหลัง 2017 WannaCry โจมตี ransomware. แต่พวกเขาได้รับการกําหนดเป้าหมายประเทศนานกว่านั้น องค์กรทางการเงินในประเทศเช่นอินเดียเม็กซิโกเกาหลีใต้เวียดนามชิลีได้รับการกําหนดเป้าหมายในอดีตที่ผ่านมาเช่นเดียวกับภาครัฐสื่อและภาคเทคโนโลยี ขั้นสูง MATA malware framework นี้เป็นเครื่องมือใหม่ล่าสุด Lazarus ใช้ในการกําหนดเป้าหมายหน่วยงานต่างๆ

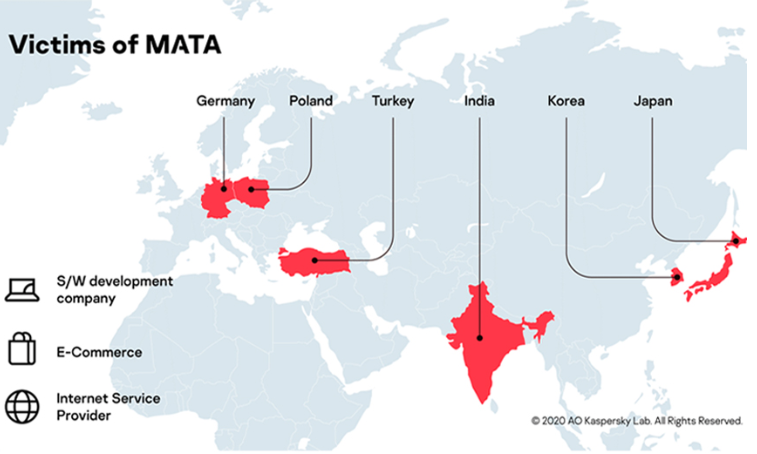

เมื่อเร็ว ๆ นี้ MATA ถูกพบโดยทีมวิจัยและการวิเคราะห์ทั่วโลกของ Kaspersky Lab และปรากฏว่าถูกใช้เพื่อโจมตีองค์กรขององค์กรในประเทศเช่นเยอรมนีโปแลนด์ตุรกีอินเดียเกาหลีและญี่ปุ่น บริษัทเป้าหมายรวมถึงการพัฒนาซอฟต์แวร์และ บริษัท อีคอมเมิร์ซเช่นเดียวกับผู้ให้บริการอินเทอร์เน็ต

“จากการวัดทางไกลของเราเราสามารถระบุเหยื่อหลายคนที่ติดเชื้อโดยกรอบ MATA การติดเชื้อไม่ได้จํากัดไว้เฉพาะอาณาเขตที่เฉพาะเจาะจง เหยื่อถูกบันทึกไว้ในโปแลนด์, เยอรมนี, ตุรกี, เกาหลี, ญี่ปุ่นและอินเดีย. นอกจากนี้นักแสดงยังได้บุกรุกระบบในอุตสาหกรรมต่างๆ รวมถึงบริษัทพัฒนาซอฟต์แวร์ บริษัทอีคอมเมิร์ซและผู้ให้บริการอินเทอร์เน็ต” Kaspersky

MATA malware framework ถูกใช้ในการพยายามที่จะขโมยฐานข้อมูลของลูกค้า

MATA malware framework มีคุณสมบัติหลายอย่างที่สามารถดําเนินการกิจกรรมที่เป็นอันตรายต่างๆบนอุปกรณ์ที่ติดเชื้อและสามารถกําหนดเป้าหมายระบบปฏิบัติการ Windows, Linux และ macOS ได้ เมื่อดําเนินการโจมตี, นักแสดงที่เป็นอันตรายอาจใช้ MATA ในการจัดการไฟล์และระบบกระบวนการ, ฉีด DLLs และสร้างพร็อกซี่ HTTP.

ตาม Kaspersky ผู้ออกอย่างกว้างขวาง report เกี่ยวกับเรื่องนี้สิ่งประดิษฐ์ที่เกี่ยวข้องกับ MATA ถูกนํามาใช้ครั้งแรกในเดือนเมษายน 2018 มันถูกใช้อย่างจริงจังในการแทรกซึมองค์กรขององค์กรทั่วโลก

“สิ่งประดิษฐ์แรกที่เราพบเกี่ยวกับ MATA ถูกนํามาใช้ในช่วงเดือนเมษายน 2018 หลังจากนั้นนักแสดงที่อยู่เบื้องหลังกรอบมัลแวร์ขั้นสูงนี้ใช้มันอย่างจริงจังเพื่อแทรกซึมองค์กรขององค์กรทั่วโลก”รายงานของ Kaspersky กล่าวว่า

ในขณะที่ความตั้งใจเต็มของ Lazarus สามารถคาดเดาได้แต่ค่อนข้างชัดเจนว่าหนึ่งในความสนใจของพวกเขาคือฐานข้อมูลของลูกค้า Kaspersky สังเกตเห็นว่าในกรณีที่ MATA และปลั๊กอินถูกใช้งาน, นักแสดงที่เป็นอันตรายปฏิบัติการมันพยายามที่จะหาฐานข้อมูลของเหยื่อและดําเนินการสืบค้นฐานข้อมูลหลายที่จะขโมยรายชื่อลูกค้า, แม้ว่าจะไม่ทราบว่าพวกเขาประสบความสําเร็จ. การกระจาย ransomware อาจเป็นหนึ่งในวัตถุประสงค์ของตน, มันเป็นที่ใช้ในการติดเหยื่อกับ VHD ransomware ในกรณีเฉพาะอย่างใดอย่างหนึ่ง.

Kaspersky ได้เชื่อมโยง MATA กับกลุ่ม Lazarus ตามชื่อไฟล์วงออร์เคสตราเตอร์ที่ไม่ซ้ํากันที่ยังสังเกตเห็นในรุ่นของโทรจัน Manuscrypt ซึ่งเป็นที่รู้จักกันเป็นเครื่องมือที่ใช้โดยแฮกเกอร์เกาหลีเหนือ

“นอกจากนี้ MATA ใช้ข้อมูลการกําหนดค่าส่วนกลางรวมทั้งรหัสเซสชันที่สร้างขึ้นแบบสุ่มข้อมูลรุ่นวันที่ตามช่วงเวลาการนอนหลับและที่อยู่เซิร์ฟเวอร์ C2s และ C2 หลาย C2 เราได้เห็นว่าหนึ่งในสายพันธุ์ Manuscrypt (ab09f6a249ca88d1a036ee7a02cdd16) หุ้นโครงสร้างการกําหนดค่าที่คล้ายกันกับกรอบ MATA,” Kaspersky เพิ่ม.

คาดว่ามัลแวร์จะพัฒนาในอนาคต