Čo je “osobné súbory sú šifrované CTB-Locker”?

CTB-skrinku ransomware vírus preniká operačných systémov prostredníctvom infikovaných e-mailových správ a falošné týždeň (napríklad nečestní prehrávačov alebo falošný Flash aktualizácií). Po úspešnej infiltrácii tento škodlivý program šifruje súbory (* .doc, *.docx, *.xls, * .ppt, *.psd, *.pdf, *.eps, * .ai, * .cdr, *.jpg, atď) uložené na počítače a vyžaduje zaplatenie 300 dolárov výkupné (v Bitcoins) na ich dešifrovanie (zašifrované dokumenty prijímať súbory príponu .ctbl).

Kybernetické zločinca zodpovedný za uvoľnenie nečestní program zabezpečí, že sa spustí na všetkých Windows verzie operačného systému (Windows XP, Windows Vista, Windows 7 a Windows 8). Critroni ransomware vytvára AllFilesAreLocked.bmp DecryptAllFiles.txt a [sedem náhodných písmen] .html súbory v každom priečinku, ktorý obsahuje šifrované súbory.

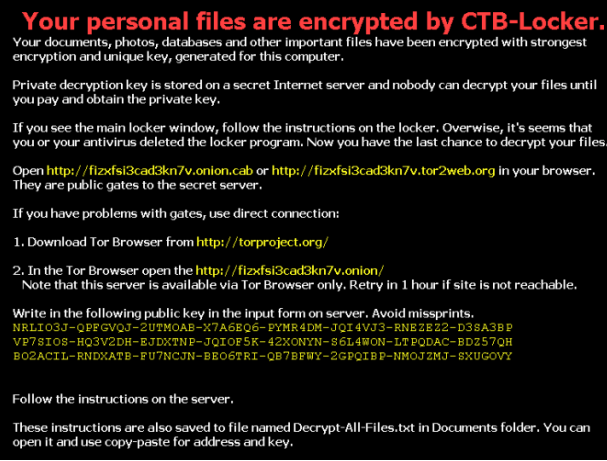

Tieto súbory obsahujú inštrukcie ako môžu používatelia ich súbory dešifrovať a použiť prehliadača Tor (anonymného webový prehliadač). Počítačoví zločinci použiť Tor skryť svoju identitu. Používatelia PC treba dávať pozor, že kým infekcia sama nie je zložité odstrániť, dešifrovanie súborov (šifrované pomocou šifrovanie RSA 2048) ovplyvňuje tento škodlivý program nie je možné bez zaplatenia výkupného. V čase výskumu neboli zistené žiadne nástroje alebo riešenia schopné dešifrovanie súborov šifrovaných Critroni. Poznámka uloženia súkromného kľúča na dešifrovanie súborov vyžaduje CTB-skrinku command-a-kontrola serverov, ktoré sú riadené kybernetické zločinca. Preto je najlepším riešením je odstrániť tento vírus ransomware a potom obnovte údaje zo zálohy.

Ransomware infekcia napríklad CTB-skrinku (vrátane CryptoWall, CryptoDefense, CryptorBit a Cryptolocker) prezentovať silný prípad udržiavať pravidelné zálohovanie vašich údajov. Vedomie, že platiť výkupné, ako to požaduje tento ransomware zodpovedá posielať svoje peniaze počítačoví zločinci – bude podporovať ich škodlivý obchodný model a neexistuje žiadna záruka, že vaše súbory niekedy dešifrované. Vyhnúť infekcii počítača s ransomware infekcie, ako je tento, vyjadriť opatrnosťou pri otvorení e-mailovej správy, pretože počítačoví zločinci použiť rôzne chytľavé tituly na oklamanie používateľov PC otvorenie infikovaných e-mailov (napríklad “UPS výnimkou oznámenie” alebo “FedEx dodávku zlyhanie oznámenie”). Výskum ukazuje, že počítačoví zločinci použiť P2P sietí a falošný stiahnutie obsahujúce dodávaný ransomware infekcia sa množia Critroni. V súčasnej dobe “osobné súbory sú šifrované” ransomware hrozba je dodávaná v anglickom a ruskom jazyku, a preto krajiny týchto jazykov sú v hornej časti cieľového zoznamu počítačoví zločinci množia tohto malwaru.

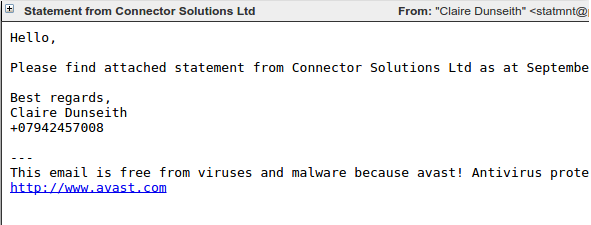

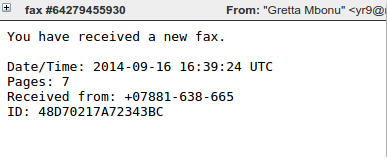

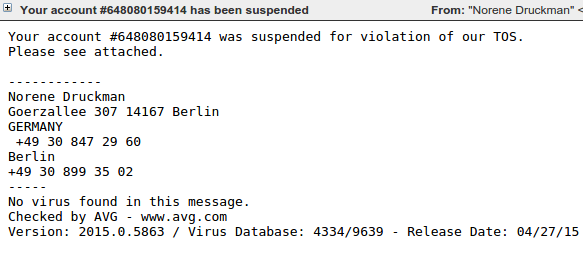

Cyber zločinci majú vydala aktualizovanú verziu CTB-skrinku ransomware zacielenia USA, Taliansko, Holandsko a Nemecko. Tento variant je väčšinou rozdelený pomocou falošné fax oznámenie e-maily s prílohami infikovaných. Počítačoví zločinci majú tiež predĺžiť časový rámec, v ktorom ich obete musia zaplatiť výkupné, aby znovu získať kontrolu nad ich súbory do 96 hodín (predtým 72 hodín)

Autori CTB-skrinku pomocou outsourcingu procesu infekcie do siete pobočiek alebo partnerov výmenou za zníženie zisku partnerský program disk infekcie. Partnerský model je snažil, testované a veľmi úspešné stratégie na dosiahnutie veľkých objemov malware infekcie. Používa sa na vytváranie značných príjmov pre falošný antivírus, kliknite na tlačidlo podvodov a celý rad ďalších druhov malware. Je teraz používa na distribúciu ransomware všeobecne a CTB-skrinku osobitne.

Affiliate program pre CTB-skrinku najprv verejne poukázali vedec Kafeine, v polovici roku 2014. 2015 Reddit zaúčtovať pohľadávky od skutočného účastníka affiliate program a ponúka zaujímavý pohľad na jeho fungovanie. CTB-skrinku autori používajú podobná stratégia ako mnohí autori využívajú kit ponúka hospoda možnosť, kde platí mesačný poplatok a autori hosť celý kód. Tým, že sa affiliate, jednoduché a relatívne riziko-voľný. Reddit plagát tvrdil aby 15.000 (pravdepodobne dolárov) za mesiac, stojí okolo 7000. Autor tiež spomína, že on len sa zameriava na obete z “tier 1” krajiny ako USA, UK, Austrália a Kanada, ako on robí tak málo peňazí z iných regiónov, ktoré to nestojí za čas.

Pomocou partnerský model distribúcie znamená, že existuje celý rad rôznych infekcie vektory CTB-skrinku. Videli sme, že sa distribuovať prostredníctvom niekoľko využívať zostavy vrátane plošinu a jadrové. Však je to skrze škodlivým spam kampane, dodržiavanie väčšina infekcií CTB-skrinku.

Najčastejšie vidieť spam kampane, ktoré distribuujú CTB-skrinku použite súčasť downloader, známy ako Dalexis alebo Elenoocka. Spamy, sami riadiť širokú škálu formátov, vrátane neprijatých faxov, účtovnej závierky, faktúr po splatnosti, účet pozastavenie a zmeškaných mms správy. Tu je niekoľko príkladov:

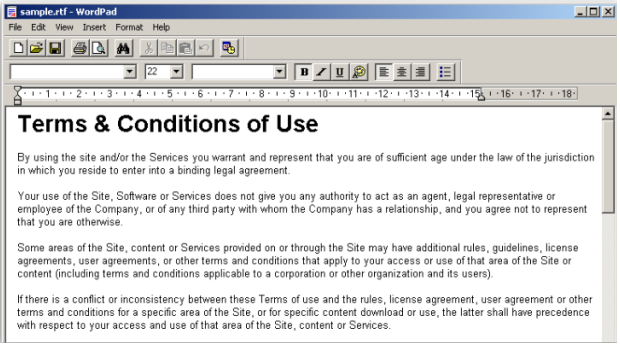

Veľká časť modernej škodlivý spam prichádza ako exe súbor vnútri zip alebo rar Archív. Nezvyčajný aspekt Dalexis je, že takmer vždy dorazí v menej časté Archív, zvyčajne súbor cab. Archív obsahuje škodlivý vzorky, často s príponou .scr a ďalšie Archív, ktorý obsahuje návnada dokument, ktorý bude zobrazený presvedčiť obete neškodná prílohu.

Škodlivým Dalexis vzorky využíva niekoľko techník v snahe sa vyhnúť pieskovísk a automatizované analýzu systémov, vrátane spí na určitú dobu. Dalexis potom CTB-skrinku vzorky na stiahnutie cez HTTP v zašifrovanej podobe, dekóduje a spustí ho.

Škodlivým Dalexis vzorky využíva niekoľko techník v snahe sa vyhnúť pieskovísk a automatizované analýzu systémov, vrátane spí na určitú dobu. Dalexis potom CTB-skrinku vzorky na stiahnutie cez HTTP v zašifrovanej podobe, dekóduje a spustí ho.

Prevedenie

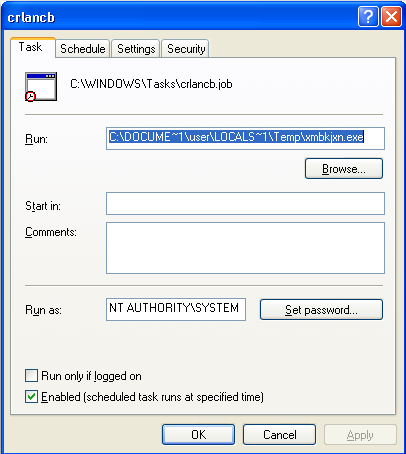

Keď CTB-skrinku popravených, kvapky kópiu sám do dočasného adresára a vytvorí plánovaná úloha, aby reštart vytrvalosť.

Systém súborov je potom opakoval cez a všetky súbory s príponami, ktoré zodpovedajú CTB-skrinku rozšírenie zoznamu budú zašifrované. Zmení pozadie plochy obrazu a CTB-skrinku prekrytia ransom správu a kliknúť rozhranie do stredu obrazovky.

Systém súborov je potom opakoval cez a všetky súbory s príponami, ktoré zodpovedajú CTB-skrinku rozšírenie zoznamu budú zašifrované. Zmení pozadie plochy obrazu a CTB-skrinku prekrytia ransom správu a kliknúť rozhranie do stredu obrazovky.

Na rozdiel od niektorých crypto-ransomware varianty CTB-skrinku nevyžaduje aktívne pripojenie k internetu pred jej spustením šifrovania súborov.

Šifrovanie

CTB-Locker je skratka pre “Krivku-Tor-Bitcoin-skrinku.” “Krivky” časť názvu je prevzatý z jeho použitie eliptickej krivky kryptografia (ECC). ECC je forma verejná kryptografia založená na eliptických kriviek nad konečnými poľami. Jeho prednosťou je odvodený od problém diskrétneho logaritmu eliptickej krivky. Väčšina šifrovania súboru Ransomware, ktorý používa šifrovanie verejných kľúčov má tendenciu používať RSA, ktorý je založený na prime faktorizácia. Výhoda, že ECC má RSA je že ekvivalentné bezpečnostné úrovne možno dosiahnuť oveľa menšie veľkosti kľúčov. 256-bitovým kľúčom ECC má napríklad ekvivalentné bezpečnostné 3072-bit RSA kľúča.

Veľkosť kľúča výhody, ktoré ponúka ECC, môže byť faktorom v rozhodovacom procese autora, ako do malware vzorky vložiť verejný kľúč a menšie kľúč zaberá menej miesta.

CTB-skrinku využíva kombináciu symetrické a asymetrické šifrovanie vyškriabať súbory. Šifrovanie, sám sa vykonáva pomocou AES a potom znamená dešifrovať súbory sú zašifrované verejným kľúčom ECC. To zabezpečuje, že iba CTB-skrinku autorov, ktorí príslušný súkromný kľúč sú schopní dešifrovať súbory. Podrobnú analýzu šifrovania schémy, ktoré využívajú CTB-skrinku vidieť, táto analýza z “zairon.”

CTB-košík bude šifrovať súbory s nasledujúcimi príponami:

PWM, kwm, txt, cer, crt, der, pem, doc, cpp, c, php, js, sk, pas, bas, pl, py, docx, rtf, docm týždeň, xls, xlsx, Trezor,

skupín, xlk, xlsb, xlsm, mdb, mdf, dbf, sql, md, dd, dds, jpe, jpg, jpeg, cr2, surové, rw2, rwl, dwg, dxf, dxg, psd, 3fr, accdb,

AI, arw, bay, zmes, cdr, crw, dcr, dng, eps, erf, indd, kdc, mef, mrw, nef, SPV, odb, odm, odp, ods, odt, orf, p12, p7b, p7c,

PDD, pdf, pef, pfx, ppt, pptm, pptx, pst, ptx, r3d, raf, SRR, srw, wb2, DVS, wpd, wps, 7z, zip, rar, dbx, gdb, bsdr, bsdu,

bdcr, bdcu, bpdr, roly, ims, bds, bdd, bdp, gsf, gsd, iss, arp, rik, gdb, fdb, abu, config, rgx

Tento zoznam bol rozšírený ako novšie varianty boli uvoľnené.

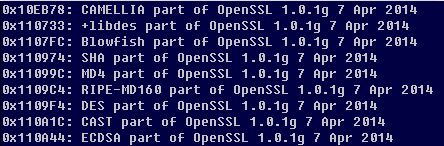

Pôvodne mal všetky šifrované súbory príponu “.ctbl”, ktoré čoskoro zmenil na náhodné príponu. Zdá sa, že autori si požičali aspoň niektoré z ich šifrovací kód openssl, ako veľké množstvo súvisiacich reťazce možno nájsť v kóde rozbalený.

Sieťová komunikácia

Pretože CTB-Locker môže začať, šifrovanie súborov bez nutnosti kontaktovať server velenia a riadenia, tam nemusí byť akúkoľvek sieťovú komunikáciu, kým obeť snaží svoje súbory dešifrovať.

Keď sa to stane, všetky oznámenia sa vykonávajú cez Tor (to je “ZP” z krivky-Tor-Bitcoin-skrinku, kde prichádza v), zvyčajne cez proxy servery, ktoré pôsobia ako relé Tor skryté služby hostitelia back-end infraštruktúry.

Keď obeť zaplatil výkupné, CTB-skrinku kontaktovať velenia a riadenia server, zasielanie bloku údajov, ktorý obsahuje informácie potrebné na odvodenie kľúča, ktorý bude dešifrovanie súborov obete. Tento blok údajov môže dešifrovať len s master kľúč uložený na serveri.

Dopytu výkupné

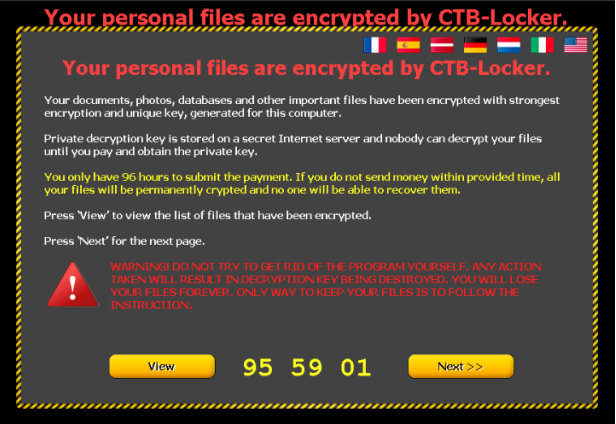

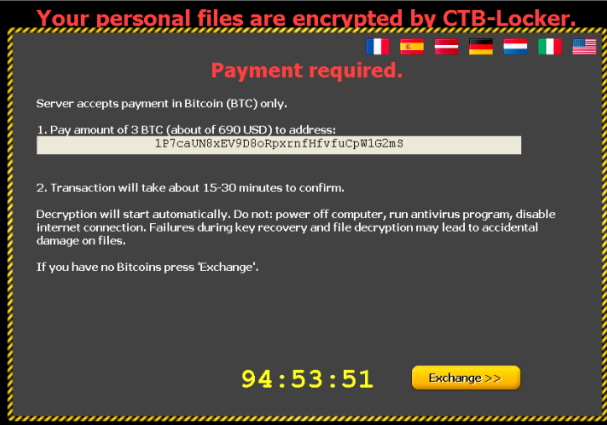

Keď zašifrujete súbory všetky obete, je zobrazená správa výkupné, zmena pozadia pracovnej plochy a prekrývanie strede obrazovky hlavné výkupné dopytu a klikacie rozhranie.

Táto obrazovka informuje obeť že “osobné súbory sú zašifrované CTB-skrinku”, povedali, že majú “96 hodín na odoslanie platby”, a boli upozornení, že akýkoľvek pokus o odstránenie malware z infikovaného systému bude mať za následok dešifrovací kľúč, ktorý bol zničený-táto lehota bola nižšia v predchádzajúcich verziách. Obeť kliknutím na tlačidlo “Ďalší” pre spustenie procesu dešifrovania alebo na “Zobraziť” tlačidlo pre zobrazenie zoznamu šifrovaných súborov.

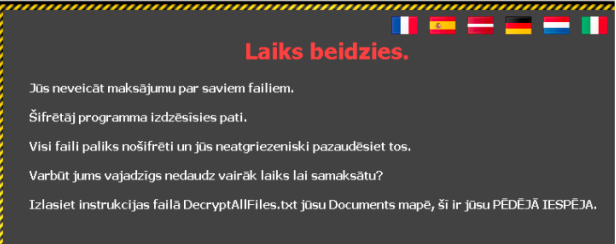

CTB-Locker je vysoko viacjazyčné s výkupné, ponúkané v rôznych jazykoch, prístupné prostredníctvom rôznych vlajky ikony v hornej časti obrazovky. Výber jazykov sa zdá byť aspoň čiastočne prispôsobiteľné affiliate, ktorý kúpil túto konkrétnu inštanciu CTB-skrinku a dostupné možnosti sa stali v priebehu času. Nedávne vzorky mal nasledovné možnosti jazyka – anglický, francúzsky, nemecký, španielsky, lotyšský, holandského a talianskeho.

CTB-Locker je vysoko viacjazyčné s výkupné, ponúkané v rôznych jazykoch, prístupné prostredníctvom rôznych vlajky ikony v hornej časti obrazovky. Výber jazykov sa zdá byť aspoň čiastočne prispôsobiteľné affiliate, ktorý kúpil túto konkrétnu inštanciu CTB-skrinku a dostupné možnosti sa stali v priebehu času. Nedávne vzorky mal nasledovné možnosti jazyka – anglický, francúzsky, nemecký, španielsky, lotyšský, holandského a talianskeho.

Lotyšský je nezvyčajný jazyk možnosť, ako Lotyšsko nie je všeobecne považovaná za hlavný cieľ pre ransomware a iné typy crimeware. To pravdepodobne predstavuje autori chcú preniknúť na nové trhy, kde informovanosť je nižšia, alebo možno najmä affiliate má znalosti miestneho prostredia a je lepšie schopná začať úspešnú kampaň v tejto krajine.

Lotyšský je nezvyčajný jazyk možnosť, ako Lotyšsko nie je všeobecne považovaná za hlavný cieľ pre ransomware a iné typy crimeware. To pravdepodobne predstavuje autori chcú preniknúť na nové trhy, kde informovanosť je nižšia, alebo možno najmä affiliate má znalosti miestneho prostredia a je lepšie schopná začať úspešnú kampaň v tejto krajine.

Nedávne varianty CTB-skrinku tiež ponúkajú, tak pre obete, overiť, že ich súbory môžete dešifrovať ktoré patrilo dešifrovanie piatich náhodne vybratých súborov zadarmo. Zdá sa, že to boli zavedené ako spôsob, ako získať dôveru obete a zvýšiť pravdepodobnosť, že bude vyplatená plná výkupné.

Nedávne varianty CTB-skrinku tiež ponúkajú, tak pre obete, overiť, že ich súbory môžete dešifrovať ktoré patrilo dešifrovanie piatich náhodne vybratých súborov zadarmo. Zdá sa, že to boli zavedené ako spôsob, ako získať dôveru obete a zvýšiť pravdepodobnosť, že bude vyplatená plná výkupné.

Zaplatenie výkupné

Keď obeť klikne cez rozhranie výkupné sú uvedené podrobné pokyny na koľko zaplatiť a ako ho platiť.

CTB-skrinku vyžaduje Bitcoins (BTC) platiť výkupné (“Bitcoin” v krivke-Tor-Bitcoin-skrinku). Presnú výšku BTC je stanovená affiliate, ktorý kúpil CTB-skrinku, hoci autori usmerňuje pomôcť nastaviť výkupné sumu na úrovni, ktorá je pravdepodobne vytvárať maximálne príjmy. Obrázok 12 vyššie ukazuje príklad náročné 3 BTC. Tiež sa zobrazuje približný ekvivalent v miestnej mene – napríklad 690 dolárov alebo 660 euro.

CTB-skrinku vyžaduje Bitcoins (BTC) platiť výkupné (“Bitcoin” v krivke-Tor-Bitcoin-skrinku). Presnú výšku BTC je stanovená affiliate, ktorý kúpil CTB-skrinku, hoci autori usmerňuje pomôcť nastaviť výkupné sumu na úrovni, ktorá je pravdepodobne vytvárať maximálne príjmy. Obrázok 12 vyššie ukazuje príklad náročné 3 BTC. Tiež sa zobrazuje približný ekvivalent v miestnej mene – napríklad 690 dolárov alebo 660 euro.

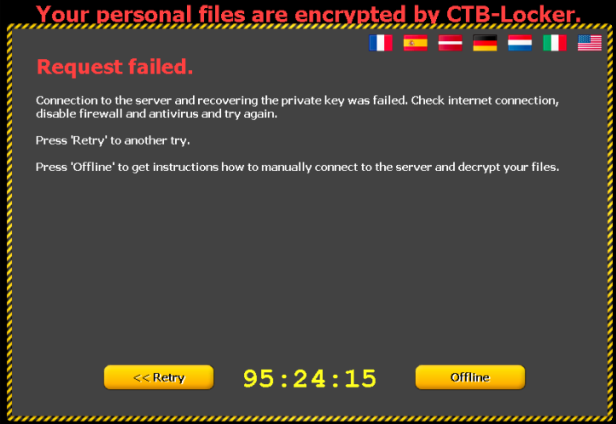

Jedna nevýhoda Tor skryté služby je spoľahlivosť, môže byť problém, čo znamená, že velenie a riadenie server je momentálne nedostupný obeť pokúsi zaplatiť výkupné.

v snahe bojovať s týmto, CTB-skrinku pokúsi použiť viacero rôznych Tor proxy servery dosiahnuť skryté služby a taktiež ponúka manuálne pokyny malware vzorky odstránia z infikovaného počítača. Tieto zahŕňajú návštevu Tor skryté služby prostredníctvom webového prehľadávača a vložiť do formulára verejný kľúč, ktorý je daný obeť.

v snahe bojovať s týmto, CTB-skrinku pokúsi použiť viacero rôznych Tor proxy servery dosiahnuť skryté služby a taktiež ponúka manuálne pokyny malware vzorky odstránia z infikovaného počítača. Tieto zahŕňajú návštevu Tor skryté služby prostredníctvom webového prehľadávača a vložiť do formulára verejný kľúč, ktorý je daný obeť.

Spoľahlivosť

Spoľahlivosť

Čítanie prostredníctvom rôznych verejná podpora fórum príspevky naznačuje, že v mnohých prípadoch platiť výkupné za následok CTB-skrinku dešifrovanie súborov obete. Funkciu “Test dešifrovanie” je dobrým ukazovateľom, že dešifrovanie je možné.

Obeť však musí ešte veriť, že zločinci bude dobré svoj sľub po odovzdanie výkupné sumu v BTC. Existuje aj možnosť, že bude zbúraný súčasti servera, ktoré hosť súkromné kľúče potrebné vykonať dešifrovanie, dočasne alebo natrvalo, čo môže znemožniť dešifrovanie. Za tých okolností, je pravdepodobné, že Kybernetickí zločinci budú naďalej prijímať výkupné platby cez vedomím neexistuje spôsob, ako obete súbory dešifrovať.

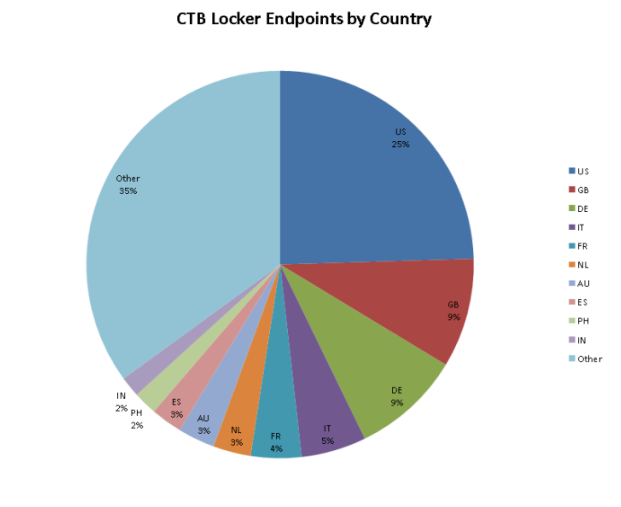

Štatistiky

CTB-skrinku infekcie sú väčšinou videné v západnej Európe, Severnej Amerike a Austrálii. Toto sú vo všeobecnosti tier 1 krajiny opísané v post Reddit uvedené vyššie. V týchto krajinách sa zobrazia, sa zamerať na základe predchádzajúcich skúseností ransomware autor úspešných platieb.

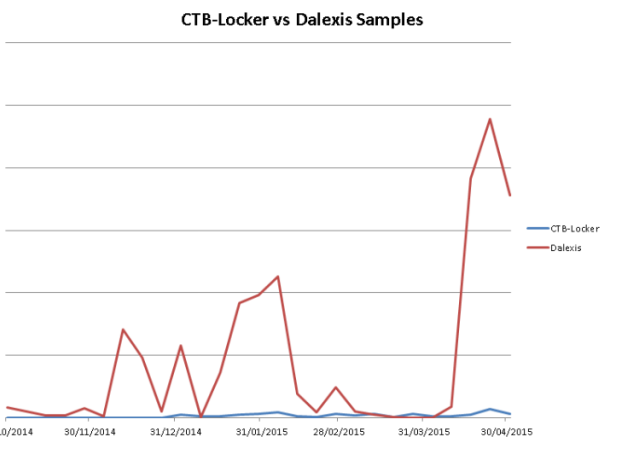

Pri pohľade na počte vzoriek, môžeme vidieť, že počet skutočných CTB-skrinku vzoriek je oveľa nižšia, než je počet Dalexis vzoriek, ktoré sa používajú na stiahnutie CTB-skrinku. To dáva zmysel, pretože downloader je nevyžiadanou poštou vo veľmi veľkých množstvách, ktorý umožňuje bezpečnostné produkty veľmi rýchlo pridať detekcie. Takže každá vzorka unikátny zmenou malého množstva v každom súbore zvyšuje pravdepodobnosť, že niektoré riešenia ochrana na báze kontrolného súčtu nepodarí odhaliť všetkých vzoriek.

Pri pohľade na počte vzoriek, môžeme vidieť, že počet skutočných CTB-skrinku vzoriek je oveľa nižšia, než je počet Dalexis vzoriek, ktoré sa používajú na stiahnutie CTB-skrinku. To dáva zmysel, pretože downloader je nevyžiadanou poštou vo veľmi veľkých množstvách, ktorý umožňuje bezpečnostné produkty veľmi rýchlo pridať detekcie. Takže každá vzorka unikátny zmenou malého množstva v každom súbore zvyšuje pravdepodobnosť, že niektoré riešenia ochrana na báze kontrolného súčtu nepodarí odhaliť všetkých vzoriek.

Ochrana

Ochrana

Sophos chráni proti CTB-skrinku výkonu s HPmal/Ransom-N a staticky pole názvov detekcie vrátane: Troj/Ransom-AKW Troj/cibuľa-D, Troj/Filecode-B, Troj/HkMain-CT.

Sophos detekuje downloader Dalexis/Elenoocka s radom detekcie mien, vrátane: Troj/Agent-AMTG, Troj/Agent-AMKP, Troj/vodič taxi-H, Troj/Agent-AIRO, Troj/Agent-AMNK, Troj/Agent-AMNP, Troj/Agent-AMOA, Mal/vodič taxi-B.

Tieto podpisy BOKY často nevyžadujú žiadne aktualizácie ako zistia, že zákonník rozbalený pamäte nezávisle od súborov na disku, ktoré sú buď Obedové, zatemnil alebo šifrované.

So Sophos BOKY technológia umožnila sa odporúča blokovať ransomware proaktívne.

Ak sa domnievate, že ste bola ohrozená ransomware, môžete odstrániť malware pomocou našej Virus Removal Tool . Bohužiaľ, nie je veľa môžete urobiť, aby si vaše súbory späť, s výnimkou platiť výkupné-šifrovanie je príliš silné, aby bezva.

Okrem toho majú antivírusový aktuálne, existujú ďalšie systémové zmeny pomôcť zabrániť alebo odzbrojiť ransomware infekcia, že používateľ môže použiť.

1. zálohovať súbory.

Najlepší spôsob, ako zabezpečiť nie stratiť vaše súbory na ransomware je pravidelne zálohovať. Uloženie zálohy samostatne je tiež kľúčom – ako je opísané, niektoré varianty ransomware odstrániť Windows tieňové kópie súborov ako ďalšie taktika, aby sa zabránilo vaše zotavenie, takže budete potrebovať na uloženie zálohy v režime offline.

2. použiť systém windows a ďalšie aktualizácie softvéru pravidelne.

Aktualizovanie vášho systému a aplikácií. To vám dáva najlepšiu šancu, aby sa zabránilo systému zneužívaná, používanie jednotky Stiahnuť útoky a zraniteľnosti softvéru (najmä Adobe Flash, Microsoft Silverlight, webový prehliadač, atď), ktoré sú známe pre inštaláciu ransomware.

3. Vyhnite sa kliknutím na nedôveryhodných e-mailové spojenie alebo otváraní nevyžiadaných e-mailov.

Väčšina ransomware prichádza prostredníctvom e-mailu spam, buď kliknutím na odkazy alebo prílohy. Mať dobrý e-mail Anti-virus snímač by tiež aktívne blokovať ohrozená alebo škodlivé webové stránky odkazy alebo binárne prílohy, ktoré vedú k ransomware.

4. vypnutie ActiveX obsah v aplikáciách Microsoft Office ako je Word, Excel, atď

Videli sme veľa škodlivý dokumentov, ktoré obsahujú makrá, ktoré môžete stiahnuť ďalšie ransomware ticho v pozadí.

5. nainštalovať firewall blokovať Tor a I2P a obmedziť na špecifické porty.

Malware znemožní jeho volanie-home server prostredníctvom siete môže odzbrojiť aktívne ransomware variant. Ako taký, blokovanie pripojenia pre I2P a Tor serverov cez firewall je účinným opatrením.

6. vypnúť pripojenia vzdialenej pracovnej plochy.

Vypnúť pripojenia vzdialenej pracovnej plochy, ak nie sú povinné vo svojom prostredí, takže škodlivými autormi nedá prístup k vášmu stroj vzdialene.

7. blokovanie binárne beží z % APPDATA % a % TEMP % ciest.

Väčšina súborov ransomware spadol a popravený na týchto miestach, tak, že blokuje spustenie zabráneniu ransomware beží.