Lkhy ransomware fa parte della famiglia di ransomware Djvu/STOP. È un tipo di software dannoso che crittografa i file personali e li prende essenzialmente in ostaggio. È considerato molto pericoloso perché il recupero dei file non è sempre possibile se non è disponibile alcun backup.

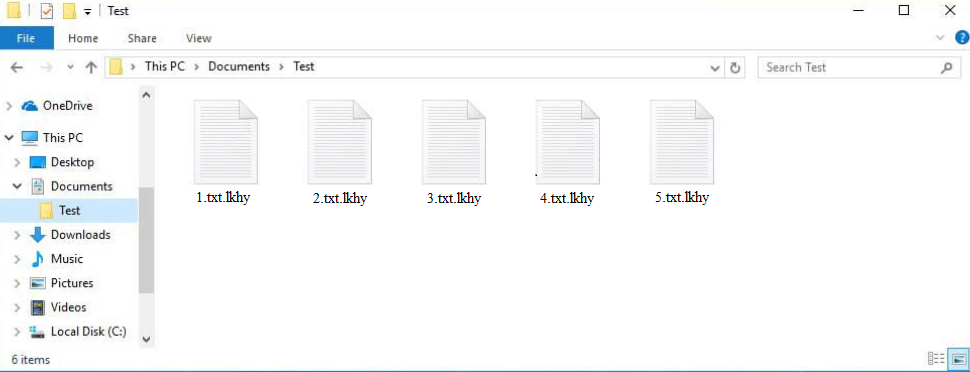

Quando gli utenti aprono un file infetto, il ransomware avvia immediatamente la crittografia dei file. Prende di mira tutti i file personali, inclusi foto, documenti, video, ecc. I file crittografati sono riconoscibili dall’estensione .lkhy. Ad esempio, un file image.jpg crittografato diventerebbe image.jpg.lkhy.

I file con estensione .lkhy non saranno apribili a meno che non vengano prima decrittografati con uno speciale decryptor. Il processo di acquisizione del decryptor è spiegato nella richiesta di riscatto _readme.txt che viene inserita in tutte le cartelle che contengono file crittografati. La richiesta di riscatto spiega che per ottenere il decryptor, le vittime devono prima pagare $ 999 di riscatto. Presumibilmente c’è uno sconto del 50% per coloro che entrano in contatto con i criminali informatici entro le prime 72 ore, oltre a un’opzione per decrittografare un file gratuitamente purché non contenga informazioni importanti.

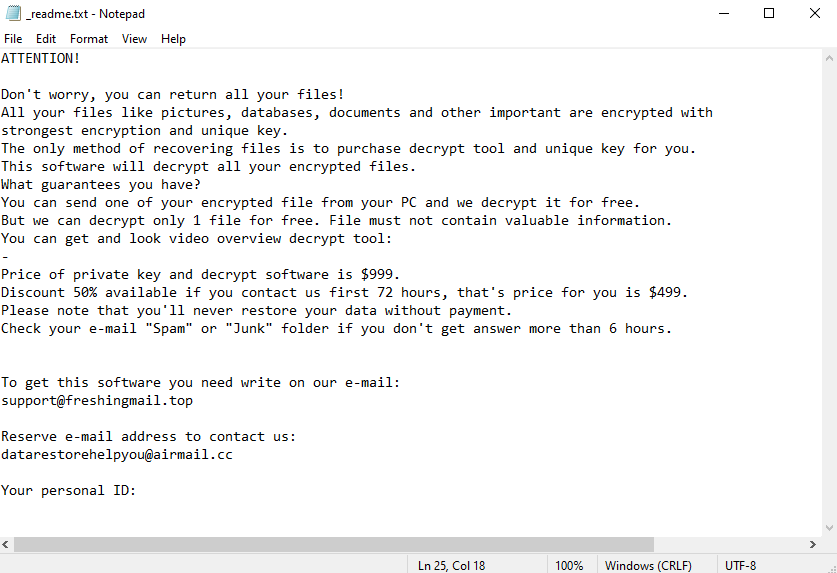

Di seguito è riportata la richiesta di riscatto completa per Lkhy ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Gli utenti che non dispongono di backup dei file potrebbero prendere in considerazione il pagamento del riscatto. Tuttavia, questo non è mai raccomandato per un paio di motivi. Innanzitutto, le vittime che pagano non riceveranno necessariamente un decryptor. Ciò che gli utenti dovrebbero tenere a mente è che gli operatori di ransomware sono criminali informatici. Non ci sono garanzie che invieranno un decryptor a coloro che pagano perché non c’è nulla che li costringa a mantenere la loro parte dell’accordo. Sfortunatamente, molti utenti in passato non hanno ricevuto i decryptor per cui hanno pagato. Inoltre, il denaro pagato dalle vittime viene utilizzato per finanziare altre attività dannose, di cui gli stessi utenti possono diventare vittime.

Non appena gli utenti rimuovono Lkhy ransomware dai loro computer, possono connettersi ai loro backup e iniziare a recuperare i file. È importante eliminare Lkhy ransomware completamente con un software anti-malware prima di accedere al backup per evitare che anche i file di backup vengano crittografati. Se gli utenti non dispongono di backup, l’unica opzione è attendere il rilascio di un decryptor gratuito Lkhy ransomware .

In che modo il ransomware infetta i computer degli utenti?

Le infezioni da malware, incluso il ransomware, vengono distribuite in diversi modi, come torrent ed e-mail. Gli utenti che hanno buone abitudini online hanno generalmente meno probabilità di contrarre un’infezione rispetto a quelli che si impegnano in comportamenti online rischiosi come l’utilizzo di torrent per scaricare contenuti protetti da copyright. Sviluppare abitudini migliori è una delle migliori misure preventive.

Il ransomware viene spesso distribuito tramite allegati e-mail. I criminali informatici aggiungono file infetti da malware alle e-mail e quando gli utenti aprono tali file, i loro computer vengono infettati. Le e-mail dannose che prendono di mira un gran numero di utenti contemporaneamente sono di solito abbastanza ovvie. Il più grande indizio sono gli errori di grammatica/ortografia. Le e-mail sono fatte per sembrare inviate da aziende legittime, ma poiché sono piene di errori, diventa abbastanza ovvio che sono false. I mittenti malintenzionati cercano di indurre gli utenti ad aprire il file allegato affermando che si tratta di un documento importante che deve essere rivisto.

Una cosa di cui gli utenti dovrebbero prendere nota è il modo in cui un’e-mail si rivolge a loro. Se il mittente afferma di provenire da un’azienda i cui servizi vengono utilizzati dagli utenti, ma si rivolge agli utenti utilizzando parole generiche come Membro, Utente, Cliente, ecc., è probabile che l’e-mail sia spam o dannosa. Le e-mail legittime si rivolgono agli utenti per nome, o meglio per il nome che hanno dato alle aziende.

Alcuni utenti potrebbero essere presi di mira con attacchi più sofisticati. Le e-mail che fanno parte di una campagna e-mail sofisticata sembrerebbero molto più convincenti, senza errori di grammatica/ortografia e informazioni specifiche per rendere l’e-mail più credibile. Si consiglia vivamente di eseguire la scansione di tutti gli allegati e-mail non richiesti con un software anti-malware o VirusTotal prima di aprirli. Ciò garantirebbe che un file dannoso non venga aperto su un dispositivo.

I malintenzionati utilizzano anche i torrent per distribuire malware. È un ottimo modo per diffondere malware perché i siti torrent sono spesso scarsamente regolamentati e molti utenti non sono in grado di riconoscere il malware nei torrent. Più comunemente, il malware si trova nei torrent per contenuti di intrattenimento, inclusi film, serie TV e videogiochi. Gli utenti sono scoraggiati dal piratare contenuti protetti da copyright utilizzando torrent e pirata in generale, perché non è solo un furto di contenuti, ma anche pericoloso per il computer.

Lkhy ransomware allontanamento

Gli utenti con backup possono iniziare a recuperare i file non appena li rimuovono Lkhy ransomware dal computer. Si consiglia di utilizzare un programma anti-malware per l’eliminazione Lkhy ransomware perché si tratta di un’infezione molto complessa. Se gli utenti provano a farlo manualmente, potrebbero finire per causare ulteriori danni ai loro dispositivi.

Una volta che il computer è libero dal ransomware, gli utenti possono connettersi in modo sicuro ai propri backup e iniziare a recuperare i file. Per gli utenti che non dispongono di backup, il recupero dei file non sarà necessariamente possibile. L’unica opzione per gli utenti è attendere il rilascio di un decryptor gratuito Lkhy ransomware . Tuttavia, non è chiaro se verrà mai rilasciato. In tal caso, sarà disponibile su NoMoreRansom . Se non può essere trovato su NoMoreRansom, non sarà disponibile da nessun’altra parte.

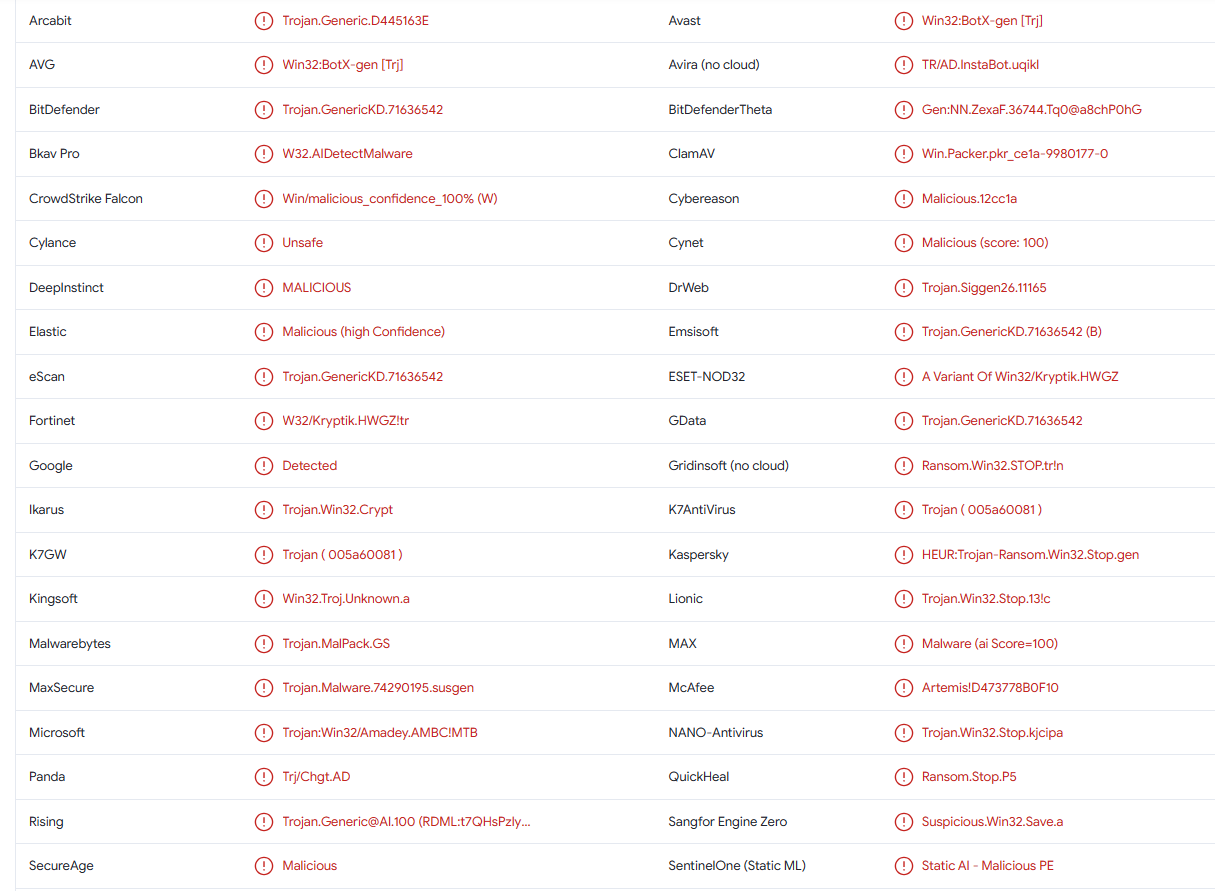

Lkhy ransomware viene rilevato come:

- Win32:BotX-gen [Trj] di AVG/Avast

- Trojan.GenericKD.71636542 di Bitdefender

- Trojan.MalPack.GS da Malwarebytes

- Trojan:Win32/Amadey.AMBC! MTB di Microsoft

- Trojan.GenericKD.71636542 (B) di Emsisoft

- Una variante di Win32/Kryptik.HWGZ di ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen di Kaspersky

- Ransom.Win32.STOP.YXEBNZ di TrendMirco

- Artemis! D473778B0F10 da McAfee