LockBit 3.0 ransomware è una nuova variante del ransomware LockBit. Prende di mira i file personali, li crittografa e quindi essenzialmente estorce denaro alle vittime. Il ransomware rinomina tutti i file crittografati in stringhe casuali di caratteri, oltre ad aggiungere . HLJkNskOq. Se vedi questa estensione, i tuoi file sono, sfortunatamente, stati crittografati da LockBit 3.0 ransomware . Attualmente non esiste un modo gratuito per recuperare i file.

LockBit 3.0 ransomware si rivolge ad aziende e imprese. Non appena il ransomware viene avviato su un computer, inizierà a crittografare tutti i file. Si rivolge a tutti i file importanti, tra cui foto, immagini, video, documenti, ecc. Tutti i file crittografati verranno rinominati. Ad esempio, il testo.txt diventerebbe [caratteri casuali]. HLJkNskOq quando crittografato. Come probabilmente hai già notato, non sarai in grado di aprire nessuno dei file crittografati. Per recuperarli, è necessario un decryptor speciale. Tuttavia, ottenerlo non sarà facile perché le uniche persone che lo hanno sono i criminali informatici che gestiscono questo ransomware.

Il ransomware rilascerà anche una richiesta di riscatto di testo che termina in . LEGGIMI.txt. La nota è piuttosto lunga. Spiega che i file sono stati crittografati e come è possibile recuperarli. Gli attori malintenzionati che gestiscono questo ransomware stanno essenzialmente spingendo le vittime ad acquistare il decryptor con la nota. La nota contiene anche molte informazioni inutili e vanto, ma l’essenza di ciò è che le vittime devono pagare $ 1 milione di riscatto per ottenere un decryptor. La somma richiesta è nella fascia più alta quando si tratta di ransomware che prendono di mira le aziende.

Generalmente, il pagamento del riscatto non è mai raccomandato. Soprattutto perché non garantisce un decryptor funzionante. Ci sono stati casi in passato in cui le aziende hanno pagato il riscatto solo per ricevere decryptor che in realtà non funzionano. Lo stesso vale per gli utenti regolari, innumerevoli vittime non hanno ricevuto i loro decodificatori. È importante tenere presente che gli operatori di ransomware mettono i soldi sopra ogni altra cosa. Non c’è nulla che impedisca loro di prendere semplicemente i soldi e non inviare un decryptor.

~~~ LockBit 3.0 the world’s fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don’t pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don’t hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.Tor Browser Links:

–Links for normal browser:

–>>>>> What guarantee is there that we won’t cheat you?

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation. We are not a politically motivated group and we want nothing more than money. If you pay, we will provide you with decryption software and destroy the stolen data. After you pay the ransom, you will quickly make even more money. Treat this situation simply as a paid training for your system administrators, because it is due to your corporate network not being properly configured that we were able to attack you. Our pentest services should be paid just like you pay the salaries of your system administrators. Get over it and pay for it. If we don’t give you a decryptor or delete your data after you pay, no one will pay us in the future. You can get more information about us on Ilon Musk’s Twitter hxxps://twitter.com/hashtag/lockbit?f=live>>>>> You need to contact us and decrypt one file for free on TOR darknet sites with your personal ID

Download and install Tor Browser hxxps://www.torproject.org/

Write to the chat room and wait for an answer, we’ll guarantee a response from you. If you need a unique ID for correspondence with us that no one will know about, tell it in the chat, we will generate a secret chat for you and give you his ID via private one-time memos service, no one can find out this ID but you. Sometimes you will have to wait some time for our reply, this is because we have a lot of work and we attack hundreds of companies around the world.

Il modo migliore per combattere il ransomware è avere backup dei file e un buon piano di recupero dei file. Quando i file vengono salvati in un luogo sicuro, il ransomware diventa un problema molto meno serio. Sia gli utenti regolari che le aziende dovrebbero eseguire backup su base regolare.

In che modo ha LockBit 3.0 ransomware infettato il tuo computer?

Gli utenti espongono spesso i propri computer al malware aprendo allegati e-mail non richiesti. Gli utenti i cui indirizzi e-mail sono trapelati sono di solito gli obiettivi di e-mail dannose. Fortunatamente, le e-mail che contengono malware sono molto ovvie. Le e-mail dannose, per cominciare, spesso presentano errori di ortografia e grammatica. Gli errori sono estremamente evidenti, anche per i non madrelingua inglesi, perché i mittenti spesso fingono di provenire da aziende affidabili. Le e-mail dannose possono anche riferirsi agli utenti che utilizzano termini generici come “Utente”, “Cliente”, “Membro”, ecc. Probabilmente hai notato che quando le aziende inviano e-mail ai loro clienti, si riferiscono a loro per nome. L’uso di parole generiche sembrerebbe poco professionale in un’e-mail legittima.

Quando sei un target specifico, tuttavia, le e-mail non saranno così ovvie. I tentativi degli hacker di infettare il tuo computer con malware sarebbero molto più sofisticati se avessero alcune delle tue informazioni personali. Ad esempio, il tuo nome verrebbe utilizzato per indirizzarti, l’e-mail sarebbe priva di errori e potrebbero esserci alcune informazioni che renderebbero credibile l’e-mail. Questo è il motivo per cui si consiglia di scansionare sempre gli allegati e-mail (specialmente quelli non richiesti) con software anti-malware o VirusTotal prima di aprirli.

Se ricevi un’e-mail non richiesta, dovresti anche verificare l’indirizzo e-mail del mittente. Esiste una possibilità molto significativa che l’e-mail che stai ricevendo sia dannosa o spam se il mittente afferma di provenire da una società nota / legittima ma l’indirizzo e-mail sembra essere assolutamente casuale. Ma anche se un indirizzo e-mail sembra essere legittimo, dovresti comunque cercare il mittente per confermare che sono chi dicono di essere.

I torrent sono spesso utilizzati anche per diffondere malware. Poiché molti siti Web torrent sono spesso scarsamente regolamentati, non è difficile per gli attori malintenzionati caricare torrent con malware al loro interno. In particolare, troverai spesso malware nei torrent per contenuti protetti da copyright, in particolare film, programmi TV e videogiochi. Se pirata regolarmente utilizzando torrent, questo potrebbe essere il modo in cui hai infettato il tuo computer con questo ransomware. In generale, non è consigliabile scaricare gratuitamente contenuti protetti da copyright utilizzando i torrent perché farlo non solo mette in pericolo il tuo computer, ma equivale anche essenzialmente al furto di contenuti.

Quando le aziende sono prese di mira, l’infezione di solito si verifica quando i dipendenti aprono allegati dannosi. Il ransomware può anche utilizzare le vulnerabilità per entrare, motivo per cui è così importante installare sempre gli aggiornamenti necessari.

LockBit 3.0 ransomware allontanamento

Perché il ransomware è un’infezione molto complessa, quindi è necessario utilizzare un software anti-malware da rimuovere LockBit 3.0 ransomware dal computer. Se si tenta di eliminare LockBit 3.0 ransomware manualmente e farlo in modo errato, si potrebbe finire per causare più danni al computer. Manuale LockBit 3.0 ransomware sarebbe un processo noioso e lungo, quindi non è solo più sicuro usare l’anti-malware, ma anche più facile.

Una volta che il ransomware è stato completamente rimosso, è possibile connettersi al backup per iniziare a recuperare i file. Il recupero dei file sarà molto più difficile, se non impossibile se non si dispone di un backup. Se non hai intenzione di pagare il riscatto, la tua unica opzione è aspettare che venga rilasciato un decryptor gratuito. Come abbiamo già discusso, se sarebbe stato rilasciato non è certo, ma dovresti comunque eseguire il backup dei tuoi file crittografati e occasionalmente controllare NoMoreRansom .

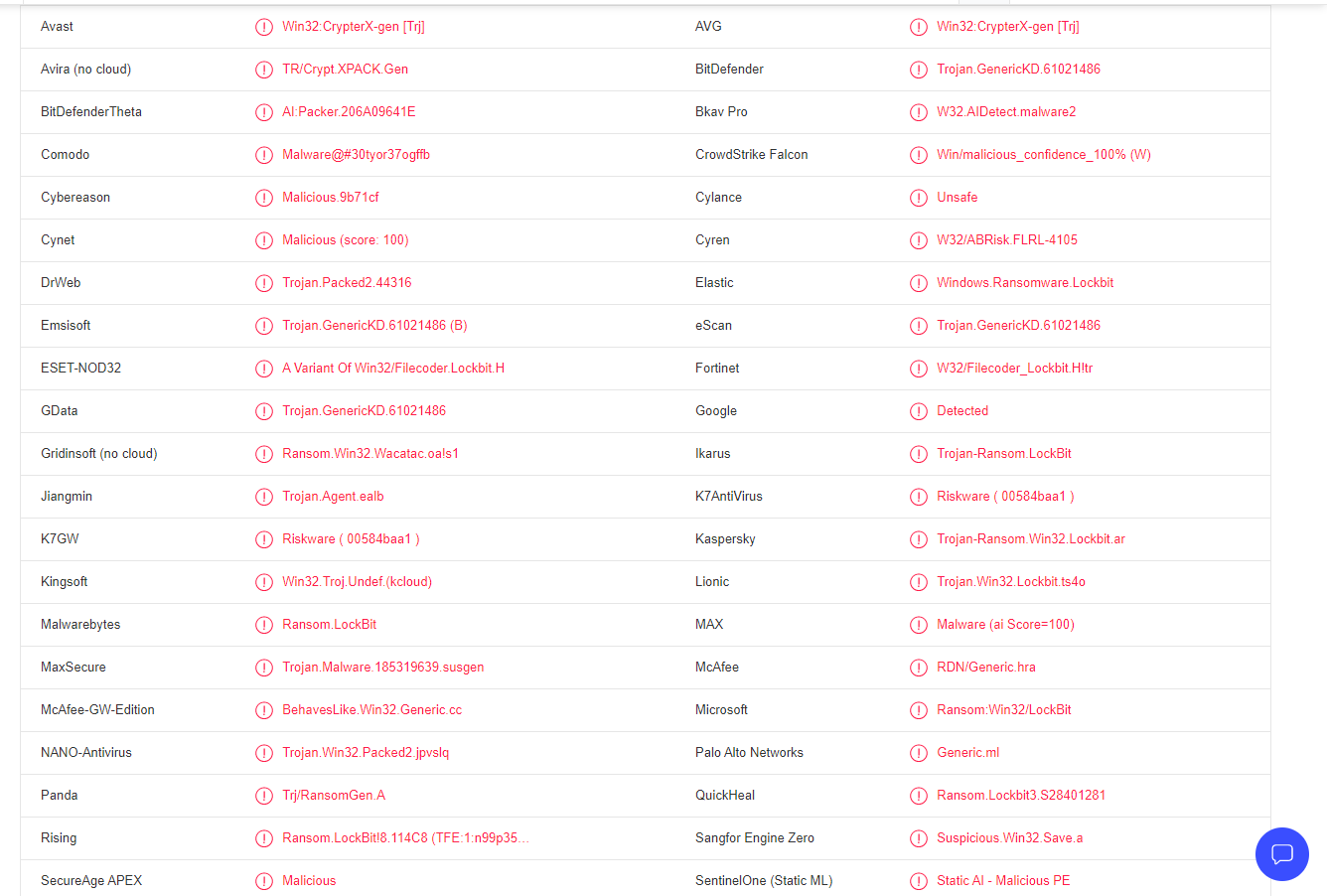

LockBit 3.0 ransomware viene rilevato come:

- Win32:CrypterX-gen [Trj] di Avast/AVG

- Trojan.GenericKD.61021486 (B) da Emsisoft

- Una variante di Win32/Filecoder.Lockbit.H di ESET

- Ransom.LockBit di Malwarebytes

- Ransom.Win32.LOCKBIT.YXCGD da TrendMicro

- Trojan.GenericKD.61021486 di BitDefender

- Trojan-Ransom.Win32.Lockbit.ar da Kaspersky

- RDN/Generic.hra di McAfee

- Riscatto: Win32 / LockBit da Microsoft

- Trojan.Gen.MBT di Symantec