Lkfr ransomware appartiene alla famiglia dei ransomware Djvu/STOP. Si tratta di un malware per la crittografia dei file che prende di mira i file personali, li crittografa e richiede il pagamento per il loro recupero. È un malware pericoloso perché il recupero dei file non è sempre garantito.

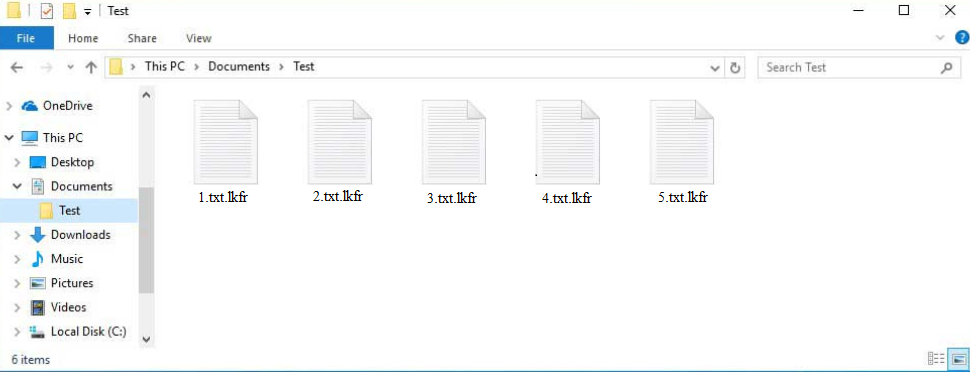

Quando il file infetto viene aperto, il ransomware avvia e avvia il processo di crittografia. Durante il processo di crittografia, il ransomware visualizzerà una falsa finestra di aggiornamento di Windows per distrarre gli utenti. Nel frattempo, crittograferà tutti i file personali, inclusi foto, video, documenti, ecc. Gli utenti possono riconoscere quali file sono stati interessati cercando l’estensione .lkfr. Ad esempio, un file text.txt diventerebbe text.txt.lkfr se crittografato.

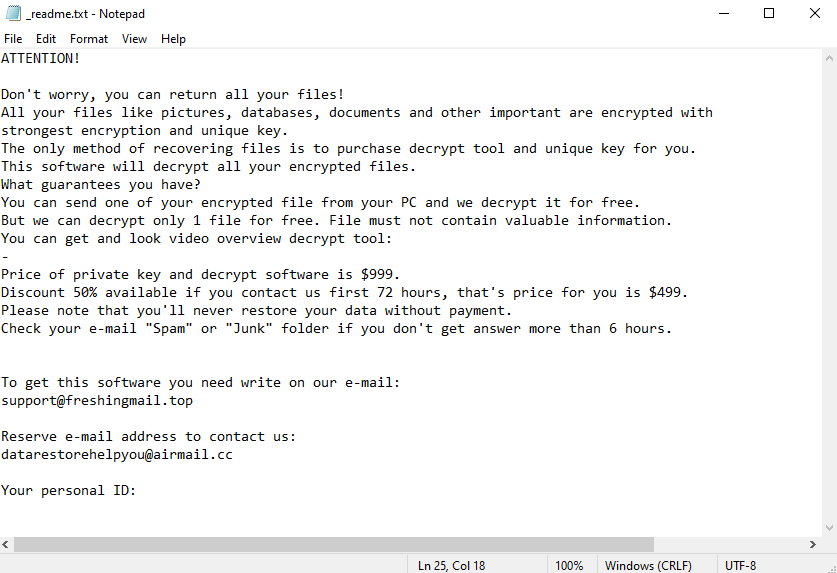

Nessuno dei file crittografati sarà apribile. Per aprirli, devono prima essere sottoposti a un decryptor. Tuttavia, ottenere il decryptor non sarà facile. La richiesta di riscatto _readme.txt spiega come gli utenti possono acquistarlo.

Secondo la nota, un decryptor costa 999 dollari, da pagare in Bitcoin. Tuttavia, è previsto uno sconto del 50% per gli utenti che contattano gli operatori di malware entro le prime 72 ore. La nota menziona anche che un file può essere decrittografato gratuitamente purché non contenga informazioni importanti.

Di seguito è riportata la richiesta di riscatto completa Lkfr ransomware :

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

–

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Quando si tratta di ransomware, il pagamento del riscatto non è mai consigliato. Ci sono diverse ragioni per questo. Innanzitutto, il pagamento non garantisce un decryptor. Gli operatori di ransomware sono criminali informatici, non operano come un’azienda. Anche se gli utenti pagano, non c’è nulla che li costringa a inviare il decryptor. Molte vittime di ransomware hanno pagato per i decryptor ma non hanno ricevuto nulla. Va anche detto che finché gli utenti pagano denaro, il ransomware prospererà. Il loro denaro viene utilizzato per sostenere attività criminali.

È possibile accedere al backup dei file non appena gli utenti lo rimuovono Lkfr ransomware dai propri computer. Si consiglia vivamente di utilizzare un programma anti-malware affidabile invece di provare a eliminarlo Lkfr ransomware manualmente. Una volta che il ransomware è stato completamente rimosso, gli utenti possono connettersi in sicurezza al proprio backup.

Per gli utenti che non dispongono di backup, un decryptor gratuito Lkfr ransomware sviluppato da ricercatori di malware è l’unica opzione. Tuttavia, non è detto che un tale decryptor venga rilasciato. In tal caso, verrà pubblicato su NoMoreRansom . Se non è possibile trovare un decryptor lì, probabilmente non esiste.

In che modo il ransomware infetta i computer?

Come qualsiasi altro ransomware, Lkfr ransomware viene distribuito tramite metodi come allegati e-mail di spam, torrent, annunci dannosi, ecc. Poiché è meno probabile che si impegnino in comportamenti online rischiosi, gli utenti con buone abitudini di navigazione tendono a incontrare malware molto meno rispetto agli utenti con cattive abitudini. Sviluppare abitudini migliori è uno dei modi migliori per evitare un’infezione.

Gli allegati e-mail sono uno dei modi più comuni per la distribuzione del ransomware. I file dannosi vengono allegati alle e-mail e, quando vengono aperti, il malware può avviarsi. Fortunatamente per gli utenti, le e-mail dannose non sono particolarmente difficili da riconoscere. Sono camuffati per sembrare e-mail inviate da aziende i cui servizi presumibilmente gli utenti utilizzano. Potrebbe trattarsi di un falso servizio di consegna di pacchi, di un’agenzia governativa, di servizi fiscali, ecc. Le e-mail creano un senso di urgenza sostenendo che i file allegati sono documenti importanti che contengono informazioni sensibili e devono essere aperti immediatamente. Le e-mail possono anche essere false e-mail di notifica dell’acquisto. Tuttavia, per un motivo o per l’altro, di solito sono pieni di errori grammaticali e ortografici, che li tradiscono immediatamente.

Quando gli utenti ricevono un’e-mail non richiesta con un allegato, devono sempre prendere nota di come vengono indirizzati. Se si tratta di un’e-mail legittima proveniente da un’azienda di cui gli utenti utilizzano i servizi, gli utenti verranno chiamati per nome. Le e-mail dannose utilizzano parole generiche come Utente, Membro, Cliente, ecc. perché prendono di mira un gran numero di utenti con la stessa e-mail.

Vale anche la pena ricordare che le e-mail che si rivolgono a utenti specifici saranno molto più sofisticate. Si rivolgeranno all’utente per nome e conterranno informazioni specifiche per rendere l’e-mail più credibile. Pertanto, si consiglia sempre di eseguire la scansione di tutti gli allegati e-mail non richiesti con un software anti-malware o VirusTotal .

I torrent sono anche un modo popolare per diffondere malware come il ransomware. I siti torrent sono scarsamente moderati, il che significa che i torrent contenenti malware vengono spesso caricati e rimangono attivi per molto tempo. È comune trovare malware nei torrent per i contenuti di intrattenimento, inclusi i torrent per film, serie TV e videogiochi. Sconsigliamo vivamente agli utenti di scaricare contenuti protetti da copyright utilizzando torrent perché non è solo un furto di contenuti, ma anche pericoloso.

Come rimuovere Lkfr ransomware

Se si dispone di un backup dei file, prima di avviare il ripristino dei file, è necessario rimuoverli Lkfr ransomware dal computer. Consigliamo vivamente di utilizzare un programma anti-malware affidabile per farlo perché il ransomware è un’infezione complessa. Sfortunatamente, la rimozione del ransomware non comporterà la decrittografia dei file perché è necessario un decrittografatore specifico Lkfr ransomware .

Una volta rimossa Lkfr ransomware completamente, puoi accedere al backup e iniziare a recuperare i file. Se non disponi di un backup, l’unica opzione potrebbe essere quella di attendere che sia disponibile un backup Lkfr ransomware . Non è chiaro se verrà rilasciato, ma se lo farà, lo si troverà su NoMoreRansom.

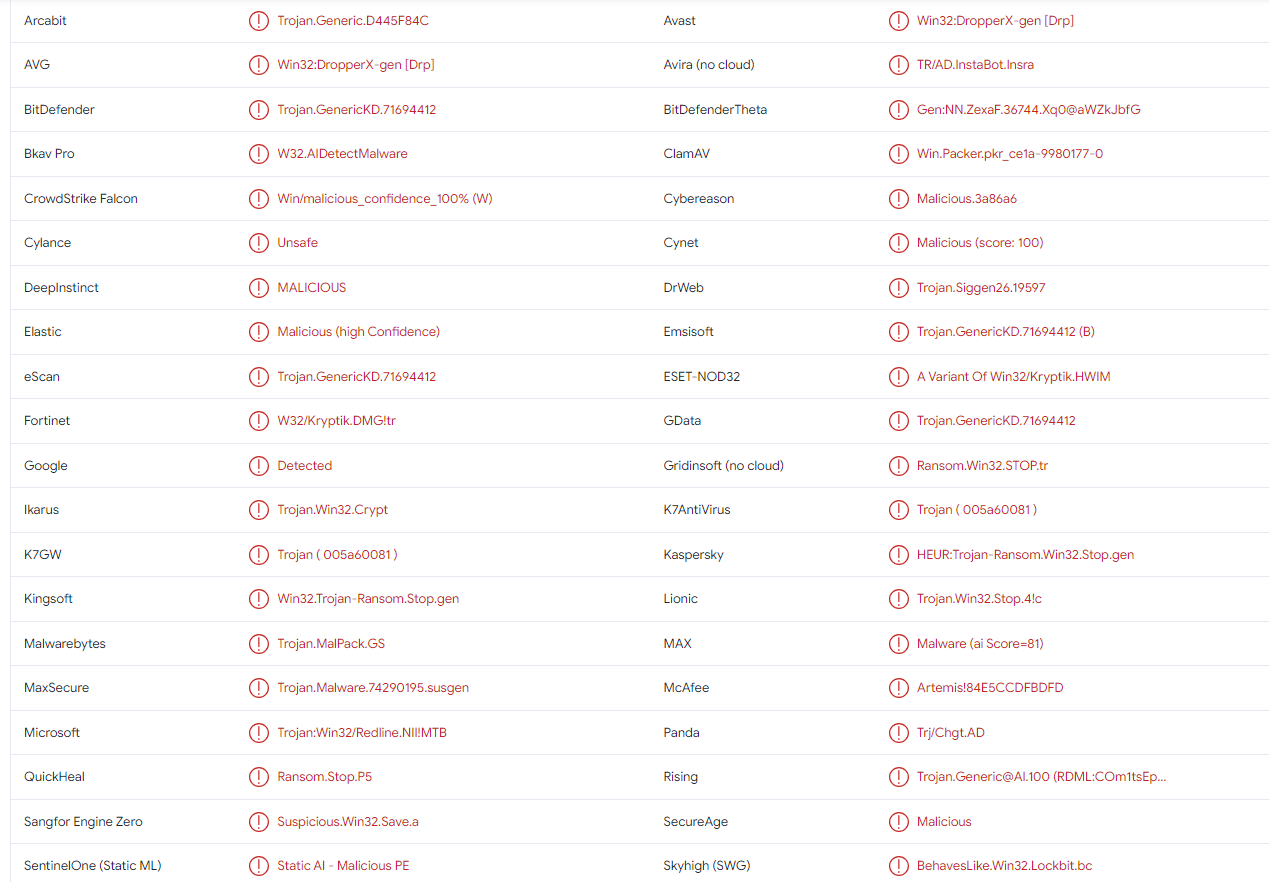

Lkfr ransomware viene rilevato come:

- Win32:DropperX-gen [Drp] di AVG/Avast

- Trojan.GenericKD.71694412 di BitDefender

- Trojan.MalPack.GS da Malwarebytes

- Trojan:Win32/Redline.NII! MTB di Microsoft

- Trojan.Win32.PRIVATELOADER.YXEBSZ di TrendMicro

- Trojan.GenericKD.71694412 (B) di Emsisoft

- Una variante di Win32/Kryptik.HWIM di ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen di Kaspersky

- Artemis!84E5CCDFBDFD di McAfee